2014年 10月、韓国のサードパーティのアプリストアを介してダウンロードされたアプリによって 2万台以上のスマートフォンが不正なアプリに感染したと報告されました。なお、これらのアプリは、Google の公式アプリストア「Google Play」では確認されていません。

問題の攻撃に関連したアプリは、トレンドマイクロの製品では「ANDROIDOS_KRBOT.HRX」として検出されます。弊社は、この大量感染についてさらなる調査をしました。

■攻撃の背後にいる人物は誰か

これらの攻撃の背後にいるサイバー犯罪者は、アンダーグランドの海賊版アプリに関するフォーラムで活発に活動しているメンバーです。こうしたアプリのほとんどは、人気ゲームアプリの海賊版となっています。弊社は、サイバー犯罪者が海賊版アプリを収集し、不正なコードを組み込んでリパック(英語情報)した後、再頒布していることを確認しました。

攻撃者は、これらのリパックアプリをピアツーピア(P2P)を用いたファイル共有サービス「BitTorrent」のさまざまなサイトやフォーラム、またサードパーティのアプリストアで頒布します。

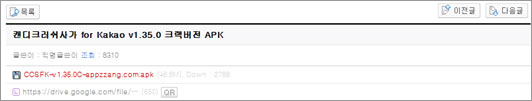

図1:アンダーグランドのフォーラム上の海賊版アプリに関する投稿

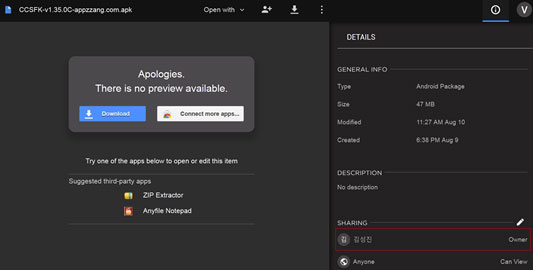

図2:Google ドライブ内の海賊版アプリ

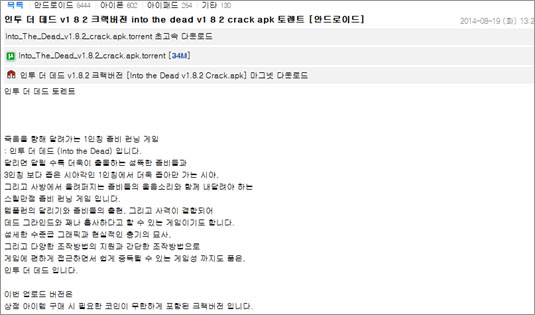

図3:P2Pファイル共有サイトで確認された海賊版アプリ

不正なアプリが実行されると、バックグランドサービスを実行し、あらかじめ決められたメールサーバに接続します。

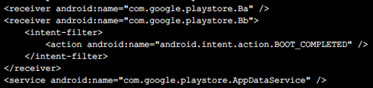

図4:隠されたボットサービス

弊社の調査により、いくつかの Eメールアカウントは利用されていないことが判明しました。つまり、この攻撃は現在は行われていないことを示唆しています。

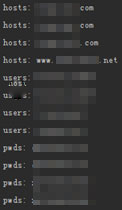

図5:利用されていないEメールアカウント

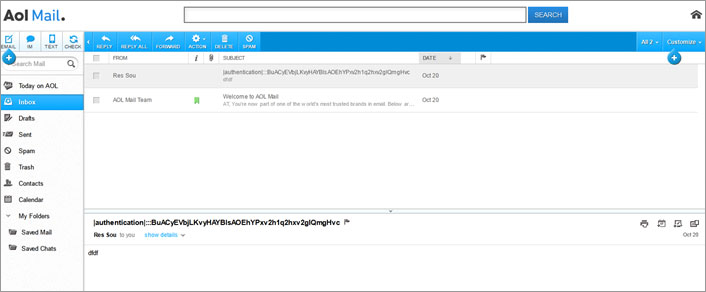

しかし、この不正プログラムのファミリの新しい亜種は、いまだに確認されています。弊社はほどなくして、いくつかの亜種が新しいEメールアカウントを追加して更新されたのを確認しました。これらの Eメールアカウントは利用されており、「Res Sou」と呼ばれるサイバー犯罪者が送信した暗号化されたコードを受信していました。

図6:受信トレイ内の暗号化された制御コード

メール内のコードは、以下のサーバで復号されます。

- ソケットサーバ:http://<省略>dapp[.]ocry[.]com:50080/php/download.php:55555

- HTTP サーバ:http://<省略>dapp[.]ocry[.]com:50080/php/download.php.

ソケットサーバは、ボットがリモートコマンドを取得するために利用するサーバです。

コマンドは以下のとおりです。

| “register” | リモートサーバへ登録 |

| “request_call_log” | コール履歴の記録をリクエスト |

| “request_contact” | コンタクトリストをリクエスト |

| “request_file_list” | 内蔵ストレージ内のファイル列挙のリクエスト |

| “request_create_new_dir” | 内蔵ストレージ内に新規ディレクトリを作成するリクエスト |

| “request_file_upload” | 内蔵ストレージ内のファイルアップロードのリクエスト |

| “request_file_download” | 内蔵ストレージ内のファイルダウンロードのリクエスト |

| “request_item_delete” | 内蔵ストレージ内のファイル削除のリクエスト |

| “request_calendar_event” | カレンダ行事をアップロードするリクエスト |

| “request_del_message” | SMS メッセージを削除するリクエスト |

| “request_send_message” | SMS メッセージをアップロードするリクエスト |

| “request_send_all_message” | すべての SMSメッセージをアップロードするリクエスト |

| “request_endcontrol” | リモートコントロールを終了 |

収集した情報は、“/data/data/[package name]/sent_data.db” に保存されます。一方、ファイルは、HTTP サーバを介してアップロードおよびダウンロードされます。

■最近の不正活動を追跡する

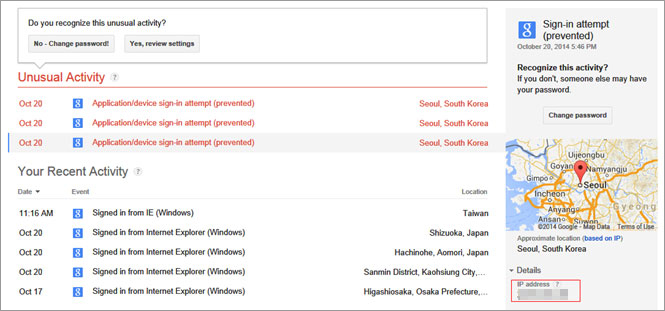

最近のEメールアカウントの不正活動から、弊社は、メールアカウントが日本の IPアドレスを利用して作成され、日本各地でログインされていたことを確認しました。サイバー犯罪者は、痕跡を隠ぺいするために日本に置かれたプロシキを利用したようです。

図7:不正なメールアカウントの最新の不正活動

C&Cサーバのドメインは動的なDNSサービスを利用しており、実際のサーバはマレーシアのクアラルンプールに置かれています。弊社は、このサーバにホストされた正規のWebサイトを確認しました。さらに解析を進めると、通常のWebサービスは機能していないことが判明し、この Webサイトを保有している企業からも返信がありませんでした。これは、このサーバがコマンド&コントロール(C&C)サーバとして機能するために、サイバー犯罪者によって改ざんされた可能性を示唆しています。

ユーザ情報は、その後以下のIPアドレスに送信されます。

- 101[.]99[.]65[.]100

- 85[.]214[.]211.47

これらのアドレスのサーバは、それぞれマレーシアとドイツに置かれています。

■不正活動を拡大するボット

弊社は、この不正なアプリが韓国のユーザだけでなく、中国のユーザも狙っていたことを示す証拠を確認しました。弊社は、中国で最大のアプリフォーラムの 1つで、海賊版アプリに関連する投稿を確認しました。つまり、この攻撃の対象はもはや韓国のユーザだけでないことを意味しています。

図8:中国のユーザを対象とした不正プログラムの亜種

図9:中国のユーザを対象とした不正プログラムの亜種

ダウンロード数はまだ少ないものの、中国のフォーラム上で不正プログラムが確認されたという事実は、サイバー犯罪者が被害者となるユーザ探す範囲を拡大したことを意味します。ユーザは、サードパーティのアプリストアからアプリをダウンロードせず、公式のアプリストアを利用して下さい。

トレンドマイクロの製品では、この不正プログラムを「ANDROIDOS_KRBOT.HRX」として検出します。トレンドマイクロのモバイルセキュリティ製品はクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を使用し関連する脅威をブロックします。

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)