2014年11月13日、ジャストシステム社は同社製日本語ワープロソフト「一太郎」に関連する脆弱性の情報を公表しました。トレンドマイクロではこの脆弱性公表以前に、脆弱性修正前の攻撃、いわゆる「ゼロデイ」となる攻撃ファイルを確認しています。トレンドマイクロ製品では攻撃ファイルを「TROJ_TARODROP.SM」などの名称ですでに検出対応済みです。

トレンドマイクロでは今回の脆弱性を利用する攻撃ファイルを 11月6日以降 5種類以上確認しています。これらの攻撃ファイルに対するトレンドマイクロの解析によれば、すべてのケースで遠隔操作ツール(Remote Access Tool, RAT)である「EMDIVI」や「PLUGX」の亜種が PC内に侵入することがわかっています。これらの RAT は、これまでも標的型サイバー攻撃事例を中心に確認されてきたものであり、今回のゼロデイ攻撃についても、標的の環境に RAT を侵入させ、外部からの遠隔操作を可能にしようとする標的型サイバー攻撃であったものと言えます。

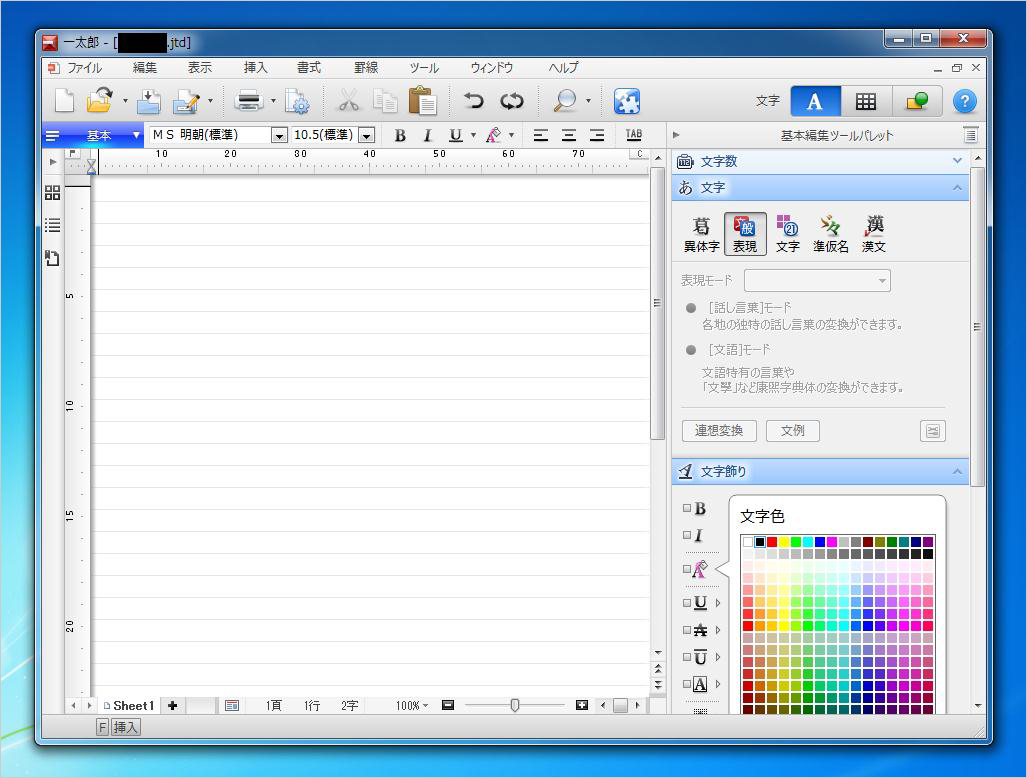

標的となった受信者が攻撃ファイルである一太郎文書ファイルを開くと、一太郎の画面が起動され文書が表示されます。表示される文書内容としてはファイル名通りの文章である場合に加え、白紙の場合があることを確認しています。

図1:脆弱性を攻撃する一太郎文書ファイルのアイコン例

図2:攻撃ファイルを開いた際に表示される一太郎の画面例

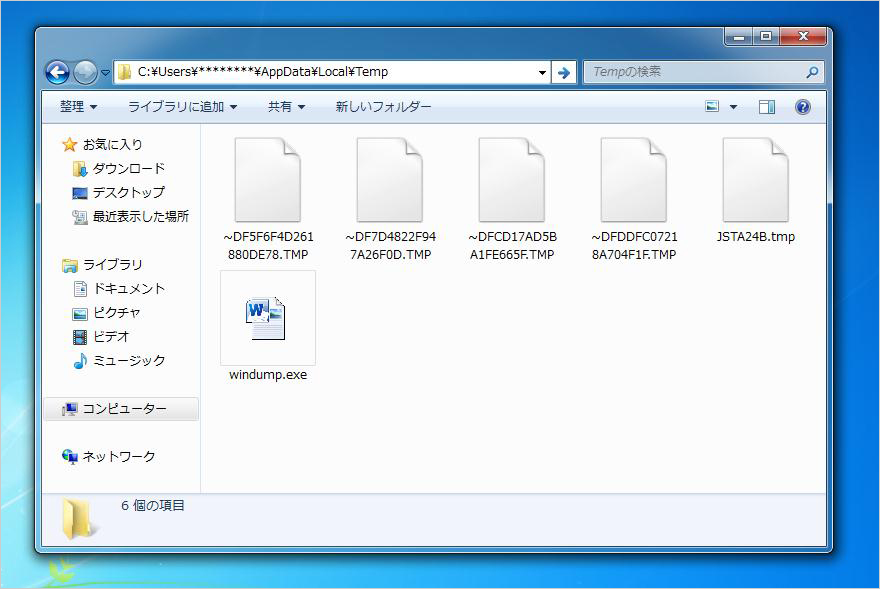

一太郎文書を表示する裏で RAT がテンポラリフォルダに作成され、活動を開始します。この一連の流れはこれまでに確認されてきた文書ファイルの脆弱性を利用する攻撃と同様ですが、今回の攻撃では Word文書のアイコンを偽装している RATファイルも確認しています。

図3:攻撃ファイルを開いた際にインストールされる RAT のファイル例

一太郎の脆弱性を狙う攻撃は、件数は少ないものの毎年継続して発生しています。これは、日本を対象とした標的型攻撃が継続して発生していることを示していると言えます。標的型攻撃において攻撃者は攻撃対象が利用しているソフトを把握した上で脆弱性を狙います。言い換えれば、攻撃対象が利用しているソフトウェアであればどのようなものでも攻撃される可能性があります。会社や組織内での対策を考える上では、自組織で使用しているソフトウェアを把握し、アップデートの管理を行うことが重要です。またこのような標的型攻撃においてはゼロデイ攻撃の可能性も高いため、修正プログラム適用までの期間、ゼロデイ攻撃の影響を防ぐ代替策の導入を検討しておく必要があるでしょう。

■トレンドマイクロの対策

本稿で紹介した脆弱性攻撃ファイルおよび不正プログラムは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能の 1つである「ファイルレピュテーション」技術により検出対応を行っております。同時に不正プログラムがアクセスする C&Cサイトは「Webレピュテーション」技術によりブロックすることにより脅威の連鎖を断ち切り、さらなる脅威の踏み台や遠隔操作による情報の漏えいといった実質的な被害の発生からユーザを守ります。