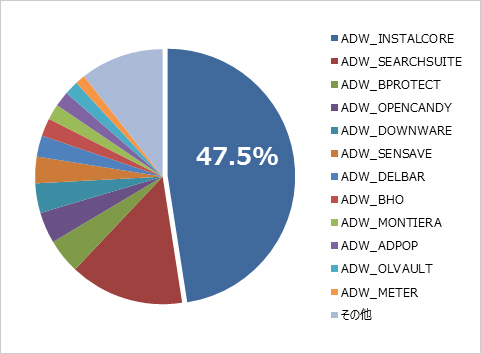

日本では昨年後半より、「ADW_」という接頭辞がついた検出名が検出台数の TOP3 を独占する傾向が続いています。「ADW_」とはトレンドマイクロ製品において「アドウェア」の検出を表す検出名です。トレンドマイクロがまとめた脅威動向レポート「2014年第1四半期セキュリティラウンドアップ」では、日本における 2014年第1四半期中の検出台数 TOP3 として、下図の結果が報告されています。

|

この傾向は現在も続いています。直近の状況として、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の統計情報では、今年 5月の 1カ月間における日本でのアドウェアの検出数は 150万件を越えていました。この 5月のアドウェア検出数のうち 48% を占めたのが、「INSTALLCORE(インストールコア)」と呼ばれるアドウェア(「ADW_INSTALLCORE」もしくは「ADW_INSTALLCOR」として検出)でした。

アドウェアとは、ユーザの望まない広告表示活動を行うものであり、一般に「不正プログラム」とまでは断定できない「グレイウェア」として扱われることが多いものです。現在日本国内で検出数TOP を占めるアドウェアは、いったいどのような活動を行い、ユーザはどのような被害を受けるのでしょうか?今回は典型的な事例として、この「INSTALLCORE」について詳しい解析を行いました。

|

■侵入経路

アドウェアは、一般のソフトウェアに紛れてユーザ環境に侵入します。ユーザは便利なソフトウェアを探している途中、誤って「INSTALLCORE」をインストールしてしまうケースが多いようです。今回確認した「INSTALLCORE」関連のお問い合わせでは、PDF作成ツール、ファイル操作ユーティリティ、圧縮解凍ツール、アイコン素材集などのシェアウェアへのバンドルや Webサイト上の広告経由での感染が確認されています。

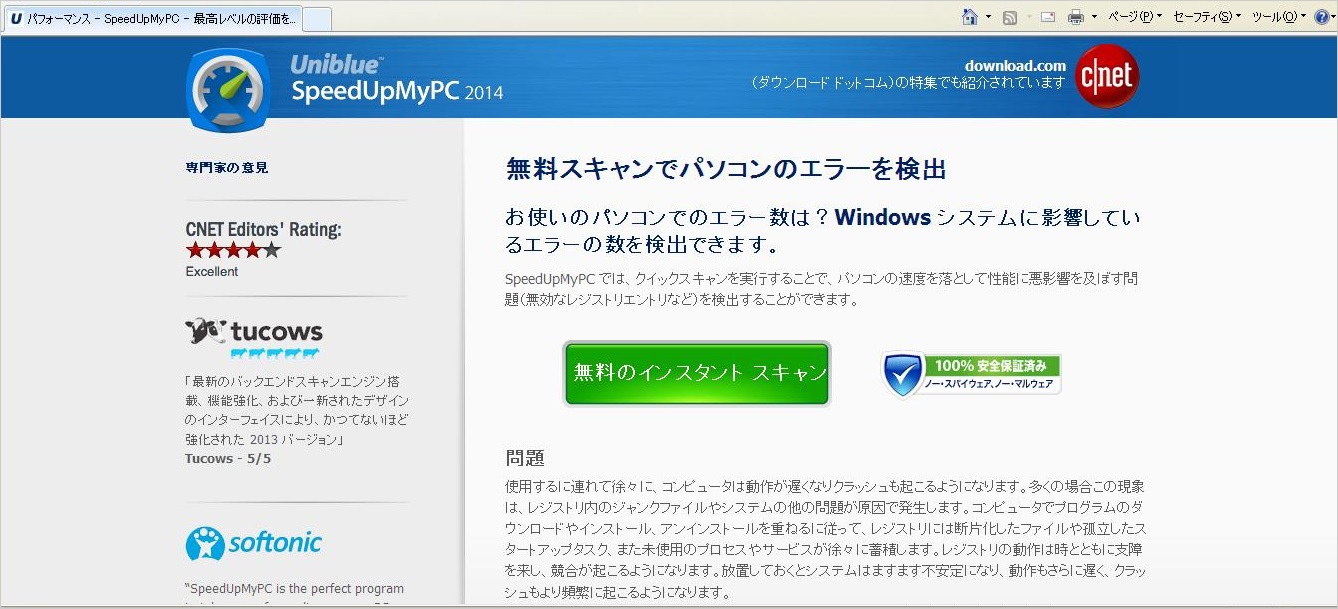

今回は事例として Web広告からの感染を追跡しました。ユーザが下図のような広告の画像をクリックすると、ダウンロードサイトに移動します。ダウンロードサイト内のダウンロードボタンをユーザがクリックすることでインストールが始まります。

|

|

|

最近の攻撃では、脆弱性を利用して自動的に不正プログラムをインストールする「ドライブバイダウンロード」が一般的です。しかし、不正とは言い切れないグレーな活動を狙うアドウェアの場合には、あくまでもユーザが自分の意志でダウンロード、インストールしたという事実を作ることが重要のようです。

■「INSTALLCORE」の活動

「INSTALLCORE」は実際にどのような活動を行うのでしょうか。トレンドマイクロの解析によれば、「INSTALLCORE」はインストールの際に、特定の接続先へアクセスし、HTTP の POSTメソッドでなんらかの情報を送信します。送信する情報は難読化されており内容の判断は困難ですが、攻撃者に対し自身がユーザ環境にインストールされたことを知らせるための通信と考えられます。

|

インストール時には PC の以下のフォルダ内にファイルが作成されます。

- ユーザの local\temp\ 配下に実行形式ファイル

- ユーザの local\temp\ 配下に IS で始まるフォルダ(IS*****)、そのフォルダ内に実行形式ファイル

インストールが完了すると Internet Explorer が自動で起動し、特定の広告を含む Webページが表示されます。Webページ内にはユーザの不安を煽るような表示があります。

|

この表示内のボタンをクリックしてしまうと以下の Webページに接続されます。

|

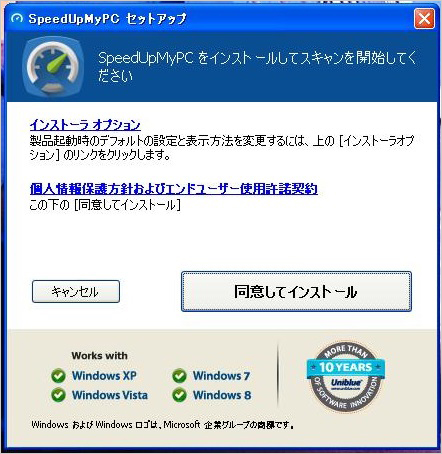

接続先の Webページでは「無料スキャンでパソコンのエラー検出」を行う旨の表示があります。ユーザがこの画面で「無料のインスタンススキャン」をクリックすると実行形式のファイルがダウンロードされ、以下のポップアップが表示されます。

|

「同意してインストール」を選択すると以下のソフトウェアがインストールされ、起動されます。

|

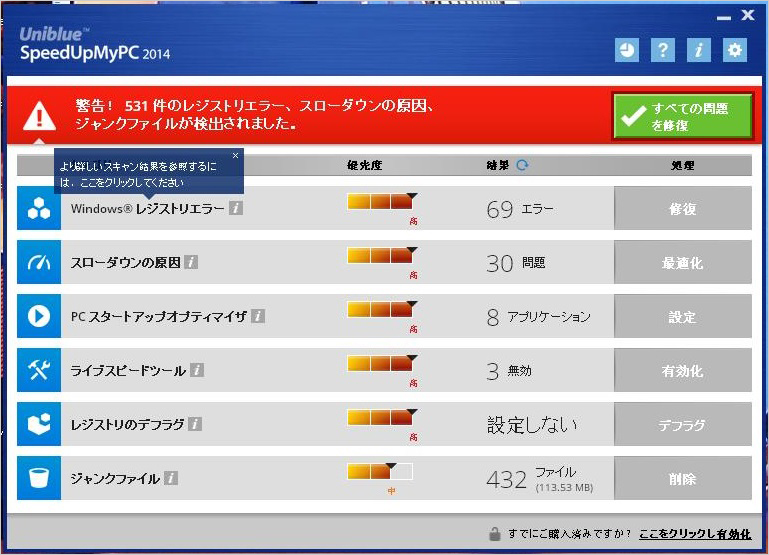

実行を進めていくと、下図のように多くのエラーが発見されたという虚偽のスキャン結果が表示されます。

|

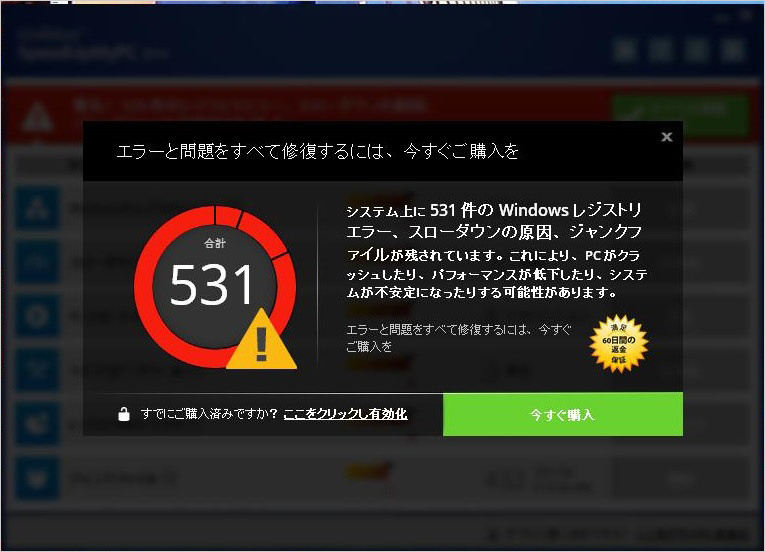

「すべての問題を修復」を選択すると以下の画面が表示され、「今すぐ購入」を選択すると製品の購入の Webページに接続されます。

|

製品購入の Webページは以下のようになっております。

|

今回の確認で「INSTALLCORE」は、偽セキュリティソフトまがいの不審なソフトウェアをダウンロードさせることが確認できました。「INSTALLCORE」自体には情報漏えいなどのリスクはありませんが、このような不審なソフトウェアに繋がる広告を強制的に表示する挙動は、不正なものと判断できます。

現在確認されているアドウェアにはこの「INSTALLCORE」のような悪質なものが多く確認されています。また、より巧妙に潜伏しユーザの望まない広告表示によってアフィリエイトを稼ごうとするタイプも確認されています。いずれにせよ、アドウェアを拡散させる攻撃者の目的は最終的に金銭的利益であることに間違いはないようです。

■トレンドマイクロの対策

本稿で紹介したアドウェアに対しては、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の機能の 1つである「ファイルレピュテーション」技術により検出対応を行っております。同時にアドウェアや偽セキュリティソフトなどを拡散させるための不正サイトは「Webレピュテーション」技術によりブロックし、脅威の侵入と連鎖から防護します。

また、トレンドマイクロのネットワーク挙動監視ソリューションである「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」では、自組織のネットワーク内でアドウェアや不正プログラムが行う不正な通信を可視化し、脅威の潜伏を警告することが可能です。

また、トレンドマイクロではアドウェアなどの迷惑なアプリでお困りのお客様向けに、以下の有償サポートを提供しています: