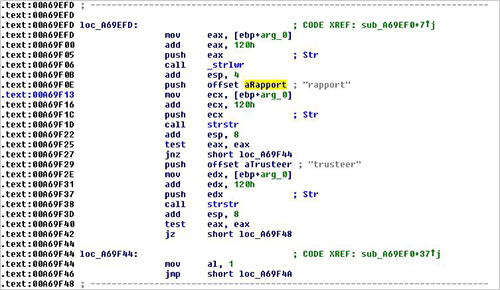

2013年は終わりに近づいているかもしれませんが、「TrendLabs(トレンドラボ)」は、いまだ弊社の「2013年におけるセキュリティ予測」が現実となるのを目の当たりにしています。トレンドラボは、新たな活動をする従来型の不正プログラムによる攻撃を確認。この不正プログラムは、トレンドマイクロの製品では、「BKDR_SINOWAL.COP」として検出され、特にセキュリティベンダ「Trusteer」のオンライン銀行向けのセキュリティソフトである “Trusteer Rapport” の無効化を試みます。

|

|

|

“Trusteer Rapport” は、フィッシング攻撃および「Man in the Browser(MitB)攻撃」からユーザを守るソフトウェアです。このソフトウェアは、ユーザの使用する銀行により顧客のセキュリティ向上のために頻繁に提供されています。攻撃者が “Trusteer Rapport” の無効化に成功すると、ユーザは、主に銀行を対象とする不正プログラムによって利用される MitB攻撃に対して無防備な状態になります。

トレンドラボは、この脅威について Trusteer と連絡を取っています。Trusteer は、攻撃者が “Trusteer Rapport” の無効化には成功していないことを確認しており、そのためユーザは、危険な状態にさらされてはいません。

しかしながら「BKDR_SINOWAL.COP」は、自身では MitB攻撃を実行する機能を備えていません。つまりこの不正プログラムは、この種の攻撃を成功させるために、プラグインコンポーネントや他の不正プログラムを必要とします。

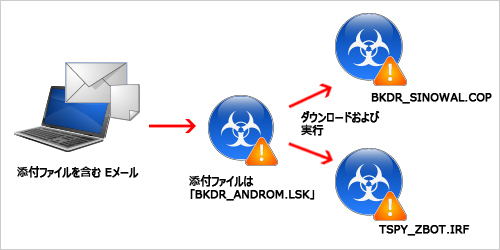

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのフィードバックによると、この攻撃は Eメール の添付ファイルとして侵入します。この添付ファイルは、「BKDR_ANDROM.LSK」として検出される「BKDR_ANDROM」ファミリの亜種が含まれる圧縮ファイルです。この不正プログラムは、「BKDR_SINOWAL.COP」と「TSPY_ZBOT.IRF」の両方を作成し、実行します。

|

|

|

このことから攻撃者には、「BKDR_SINOWAL」の特別な攻撃を防ぐソフトウェアを無効化する機能を利用し、オンライン銀行詐欺ツール「ZBOT」の Webサイトへの挿入による MitB活動の成功率を高める意図があると言えるでしょう。

今回の脅威は、情報収集といった不正な活動の実行において、不正プログラムの効果を高めるために異なる脅威がどのように連携することができるのかを示しました。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術により、添付ファイルをもつこのようなメールをブロックします。また「Webレピュテーション」技術により、関連する URL へのアクセスをブロックします。特に「ファイルレピュテーション」技術により、この脅威に関連する不正プログラムを検出し、削除します。

以下は、この脅威に関連するファイルの SHA1ハッシュ値です。

参考記事:

by Anthony Joe Melgarejo (Threat Response Engineer)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)