企業に対する攻撃について言及する際、狙われる対象者として、しばしば各個人ユーザ、あるいは大企業のどちらかが挙げられます。しかし実際のところ、多くのサイバー犯罪から狙われるほとんどが大抵中小企業です。本記事では、どのようにして台湾の中小企業が攻撃を受けるのか、そしてこうした事例から他の企業は、何を学べるのかを見ていきます。

台湾の多くの中小企業は、適切なセキュリティ保護の意識が低いまま、独自のネットワーク内から Webサーバを使用しています。彼らの 1番の関心事は事業の経営であり、これが攻撃の格好の的となる、セキュリティ上危ういサーバ状況を作り出しています。

これらの攻撃がどのように実行されるのか、最近の事例を見てみましょう。2013年5月30日、トレンドマイクロは、サーバ接続を中断させる「サービス拒否(DoS)攻撃」を受けた匿名企業(以下、企業A)から調査の依頼を受けました。

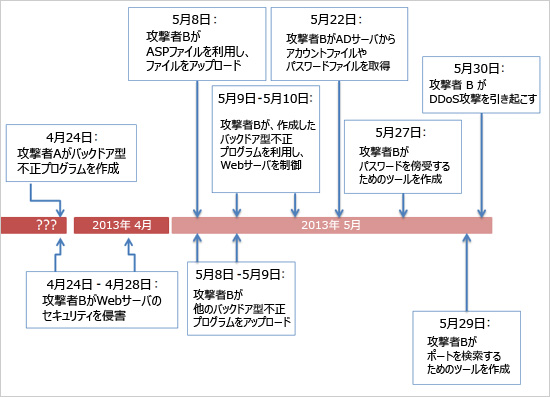

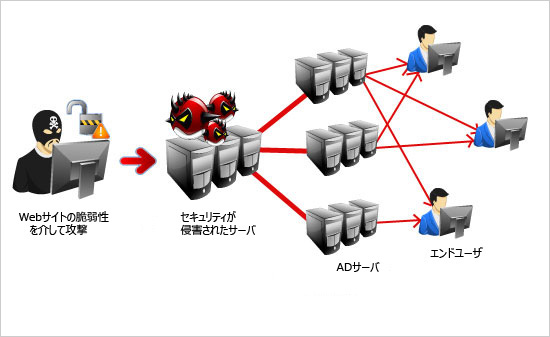

しかし弊社が確認したのはまったく別の問題でした。企業A のサーバは、既に改ざんされている状態で、この改ざんには Webサーバ上の脆弱性が利用されていました。上述のとおり、この Webサーバは企業A の社内ネットワークにも接続しており、攻撃者は、この企業の Active Directory(AD)のサーバをも制御できる状態になっていたことから判明しました。そして、少なくとも 2者の異なる攻撃者から攻撃されていたことも確認できました。その 1つの攻撃は 4月24日以前、もう 1つはそれ以降に仕掛けられていました。

|

|

|

今回攻撃で確認された不正活動は、とりわけ珍しいものではありませんでした。ネットワーク上に不正に侵入された際の挙動として、すべて一般的な不正活動です。また、攻撃者は、バックドア型不正プログラムを通じて継続的に攻撃ツールを利用しています。

多くの企業では、単純にコンピュータを再インストールして修復し、そして通常業務へと戻ることができますが、これでは問題の解決はなされていません。問題の根源である脆弱性と危険にさらされたWebサーバには、対策を講じておらず、攻撃者はいとも簡単に侵入し何度も標的のネットワークへバックドア型不正プログラムを仕掛けることができます。

|

|

|

ネットワーク上にバックドア型不正プログラムを仕掛ける方法は多数存在します。1つは正規、または非正規の「Remote Access Tool(RAT)」の利用や脆弱性、または埋め込まれたスクリプトを使うといった一般的な方法です。これらの多くは検出および削除を困難にさせます。今回の事例では、ユーザのアバターとしてアップロードされた画像が Webサーバを制御するスクリプトを挿入するのに使われるという事も確認しました。

今回の攻撃は、いくつかの中小企業で使用されている、幾分安全でない環境により可能となりました。今回発生したように、独自のネットワーク内でWebサーバをホスティングすることは、企業の運営を深刻なリスクにさらすことになります。中小企業にとっては、一定の管理が提供されているホスティングサイトを使用する方が格段に安全であると言えます。

しかしながら、あるレベルではセキュリティの重要性は理解されにくくあります。企業は新たな技術の機会を探している一方で、多くの場合、セキュリティリスクについては盲目であることがあります。企業が使うツールに関して、自社より規模の大きい企業と競争しなければならないと感じている一方で、競争相手に対抗する資金はありません。効率性と費用対効果は現在の風潮であり、残念ながらセキュリティに関しては挫折を余儀なくされます。

今回の特定の攻撃から学べることは、いくつかの企業にのみ有効かもしれませんが、全体像としての教訓は明確です。技術の向上は、セキュリティとともに無ければなりません。どのようなセキュリティ対策をするのかを考慮せずに、新たなツールを導入することは危険であり、無責任でもあります。さもなければ、企業は繰り返し危険に身をさらすことを念頭に置いておくことが大事でしょう。

参考記事:

by Jank Jong (Threat Researcher)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)