トレンドマイクロでは、これまで法的機関や各セキュリティ関係者と協力して、サイバー犯罪関連捜査に何度も貢献してきました。

・明らかになった巨大ボットネットの正体 - 史上最大規模のサイバー犯罪を摘発

/archives/4600

・警察を装ったランサムウェアの主犯格を逮捕

/archives/6689

今回、台湾の犯罪捜査局である「内政部警政署刑事警察局(Taiwan Criminal Investigation Bureau(CIB))」は、トレンドマイクロの協力の下、2013年4月下旬に発生した標的型攻撃による個人情報窃取事件を解決し、CIB により攻撃者の 1人が逮捕されることになりました。この標的型攻撃には、「Remote Access Tool(RAT)」として悪名高い「Gh0st RAT」が関与していました。このRAT は、トレンドマイクロでは「BKDR_GHOST」または「TROJ_GHOST」として検出され、標的型攻撃において頻繁に用いられていることで知られていますが、攻撃者だけでなくサイバー犯罪者からも幅広く利用されています。

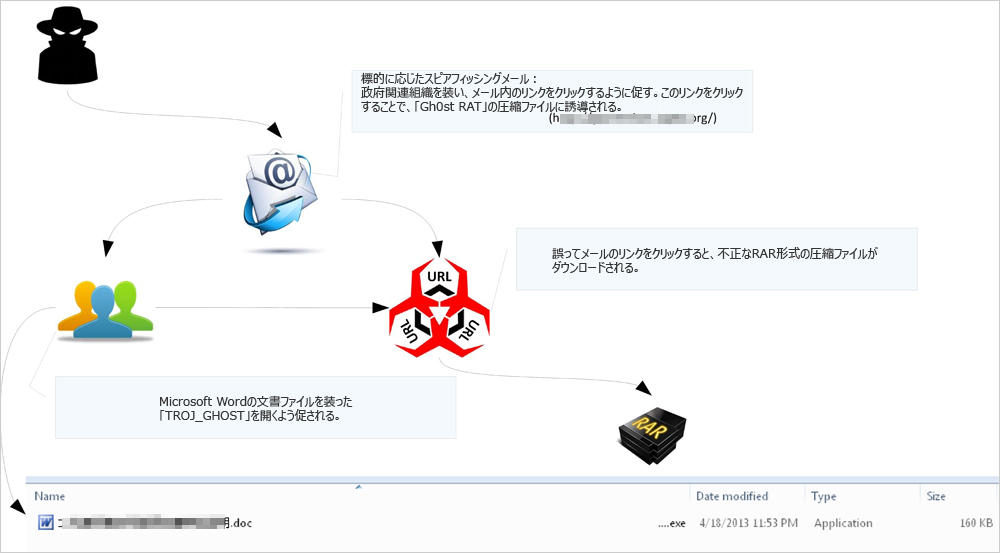

今回の捜査対象となった標的型攻撃において、攻撃者は、標的とする組織に応じたスピアフィッシングメールを送信。このメールにはリンクが含まれており、誤ってクリックすると不正プログラムが自動的にダウンロードされ、この結果、「BKDR_GHOST」が標的となった組織に送りつけられることになりました。問題のスピアフィッシングメールは、台湾の厚生省である「行政院衛生署中央健康保険局(Taiwan Bureau of National Health Insurance)」を装っており、その結果、標的者は、メール内のリンクをクリックしてしまい、最終的に関連不正プログラムを実行してしまうことになります。

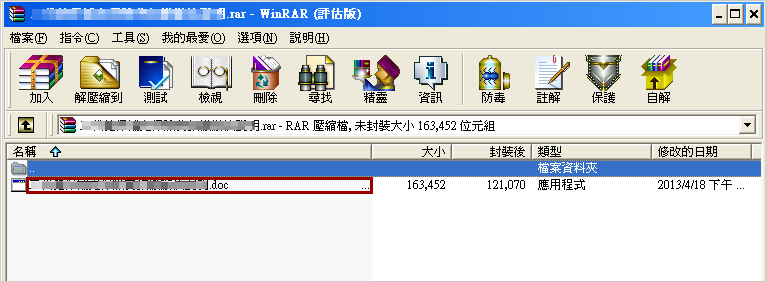

攻撃者は、検出回避のために、メール内にリンクを記載し、公式文書に見せかけた RAR形式の圧縮ファイルを自動的にダウンロードするWebサイトに誘導するように設計していました。また、ダウンロードされた圧縮ファイル内の文書ファイルを確実に開かせるために、文書ファイルの拡張子(DOC)と実行ファイルの拡張子(EXE)の間に複数のスペースを挿入する細工を施していました。これは、複数のスペースを挿入することで狭いRARのファイル名欄により実際のファイルの拡張子が隠ぺいされるため(図1 参照)、使い古されているもののいまだ効果的な手法です。トレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、この脅威を「Advanced Threats Scan Engine 9.740.1046」から「HEUR_NAMETRICK.A」として検出対応しています。

|

|

|

■「BKDR_GHOST」の感染フロー

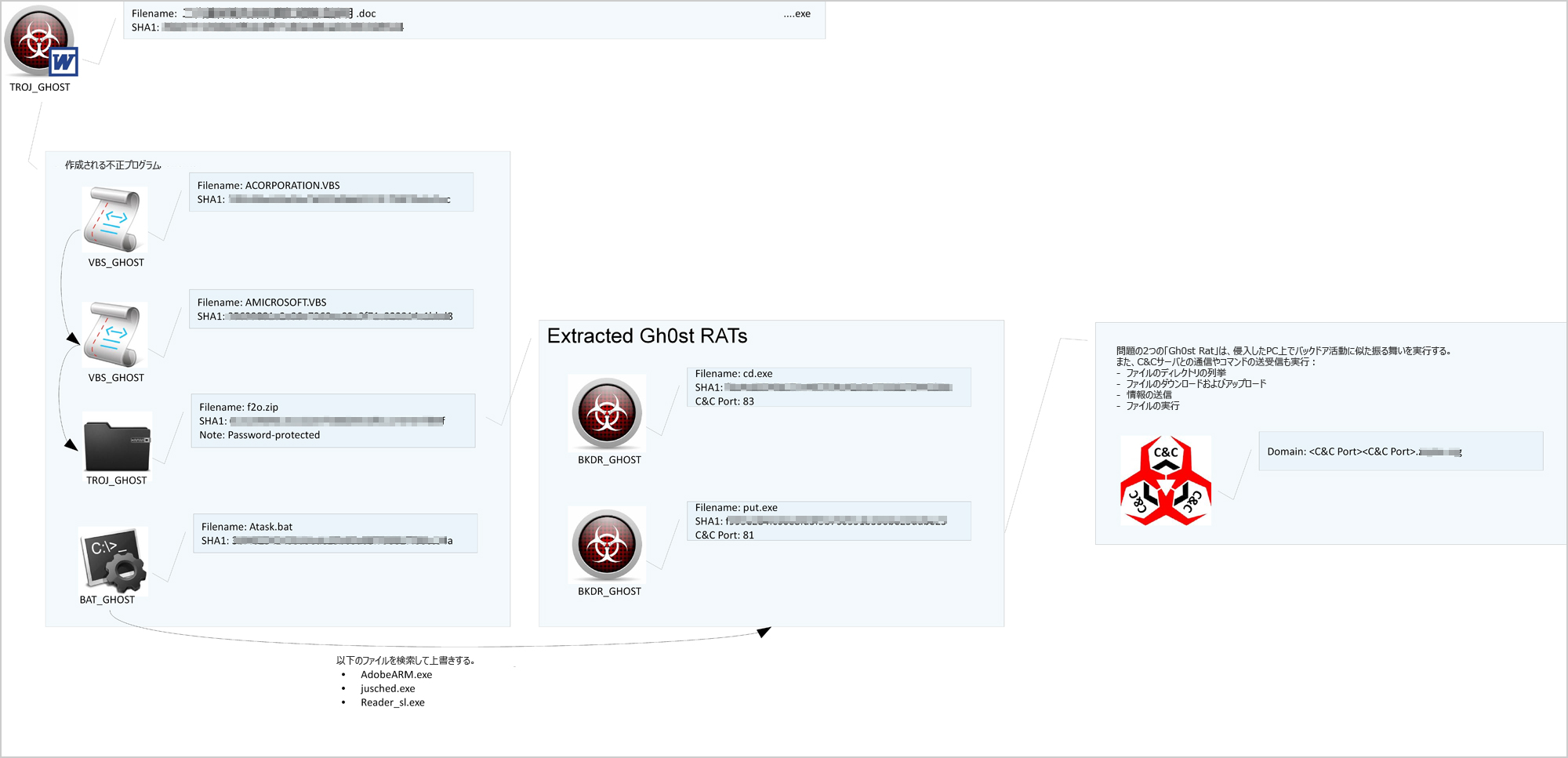

上述の圧縮ファイル内の文書ファイルに装った実行ファイルは、以下のようにファイルを作成し実行します。

・AdobeARM.exe

・jusched.exe

・Reader_sl.exe

・put.exe(「BKDR_GHOST」として検出)

・cd.exe (「BKDR_GHOST」として検出)

「BKDR_GHOST」として検出される不正なファイルもまた、検出回避のために、パスワード保護された圧縮ファイル “f2o.zip” 内に含まれています。そして、復号化に必要なパスワードは、「Gh0st RAT」のインストールスクリプトである ”AMICROSOFT.VBS(「VBS_GHOST」として検出)” 内に確認することができます。「BKDR_GHOST」が実行されると、攻撃者は、感染PC に侵入して、システム内を探索して、個人情報といった機密情報を窃取することが可能となります。

|

|

|

|

|

|

■トレンドマイクロの対策とは

トレンドマイクロでは、こうした標的型攻撃から各組織・企業のシステムを防御するために、メールの添付ファイル開封やメールのメッセージ内のリンクのクリックには細心の注意を払うこと強く推奨します。また、ユーザは、攻撃者が政府関連組織や各研究所を装い攻撃を仕掛けてくることを念頭において、受け取ったメールが本物かどうか確認することを心がけてください。

トレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」は、上述のとおり、Advanced Threats Scan Engine 9.740.1046から「HEUR_NAMETRICK.A」として検出対応しています。

また、トレンドマイクロのユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「E-mailレピュテーション」技術により、この脅威に関連する Eメールがブロックされ、「Webレピュテーション」技術により、関連 C&Cサーバへのアクセスがブロックされます。また、「ファイルレピュテーション」技術により、関連不正プログラムを検出し、削除します。

参考記事:

by Maharlito Aquino (Threat Research)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)