「オンライン銀行詐欺ツール」として悪名高い不正プログラム「ZBOT」が、急激かつ活発に活動しています。現在活動しているのは、これまでのものとは異なる亜種であることも確認されています。トレンドマイクロは、「2013年の脅威は何か? トレンドマイクロのセキュリティ予測」のなかで、サイバー犯罪は、従来の脅威が特定の改良や新機能が加えられて再登場してくると予測しました。そして、今年の第1四半期において、「CARBERP」やボットネット「Andromeda」といった脅威に見られるように、この予測が証明されることとなりました。

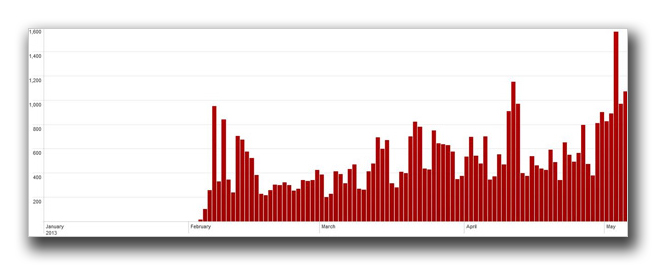

「TrendLabs(トレンドラボ)」は、情報収集機能を備えたオンライン銀行詐欺ツール「ZBOT」を「従来型が進化した脅威」に分類できると考えています。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」による情報では、過去数カ月にかけて増加していることが確認しています。

|

|

|

図1から、現在の「ZBOT」の亜種が今年の2月初旬から急増し、5月まで盛んに確認され続けていること、そして5月の中旬においてピークに達したことが判ります。「ZBOT」は、ユーザからオンライン銀行の認証情報(特に二要素認証の第二認証情報や「秘密の質問」などの情報)を収集するように設計されています。

■「ZBOT」の以前のバージョン VS 現在のバージョン

以前に確認された「ZBOT」の亜種は、”<Windowsシステムフォルダ>” 内にフォルダを作成し、そこに収集した情報や環境設定ファイルを保存します。また同じフォルダ内に、この不正プログラムのコピーも作成されます。このような以前の亜種は、ユーザがセキュリティ関連の Web サイトにアクセスできないようにするために、Windows の HOSTS ファイルを改変します。HOSTS ファイルに追加される文字列は、ダウンロードされる環境設定ファイル内において確認することができます。以前の「ZBOT」の亜種の例として、「TSPY_ZBOT.SMD」や「TSPY_ZBOT.XMAS」が挙げられます。

現在確認される「ZBOT」の亜種は、フォルダ “<Application Data>” 内にランダムな名前のフォルダを2つ作成することが判っています。1つは自身のコピーを含み、もう1つは、暗号化された情報を含みます。現在の亜種の代表例としては、Trend Micro Smart Protection Network のフィードバック数において世界的にも首位を占める「TSPY_ZBOT.BBH」が挙げられます。

現在の「ZBOT」の亜種には、主に「Citadel」または「GameOver」と呼ばれているものもあります。これらの亜種は以前の亜種とは異なり、利用する MUTEX の名前をランダムに生成します。

共に、ランダムなドメイン名に対して DNS クエリを送信しますが、「GameOver」と呼ばれる亜種にみられる違いは、ランダムな UDP ポートを開き、DNS クエリの送信前に暗号化されたパケットを送信する点です。

■どのようにユーザの個人情報を収集するのか

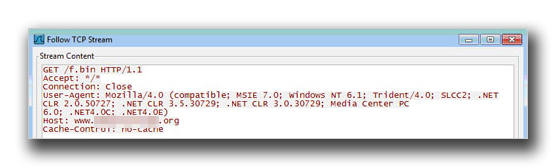

「ZBOT」は、インターネット上のコマンド&コントロール(C&C)サーバへアクセスし、暗号化された環境設定ファイルをダウンロードします。

|

|

|

この環境設定ファイルを復号すると、以下の情報を確認することができます。

これらの環境設定ファイルは、「ZBOT」がブラウザにおいて監視する銀行や他の金融機関の情報を含んでいます。上述したように環境設定ファイルは、リモートサイトからダウンロードされるため、これらのファイルの内容は随時変更される可能性があります。つまり不正リモートユーザは、感染コンピュータ上で監視したい Web サイトのリストを変更することが可能なのです。

■結論

このようなオンライン銀行詐欺ツールの影響は、海外だけではなく、日本にも大きな影響を与えています。トレンドマイクロがまとめた2013年第1四半期セキュリティラウンドアップでは、オンライン銀行詐欺ツールの日本への本格流入の事実をレポートし、今後は攻撃手法として定着していくことを予測しています。また、日本の警察庁では、実際の被害増加を受けて緊急会議を開き、5月1日に対策に関する提言を公開しています。日本のユーザも十分な対策が必要となっていることは明らかです。

今回の「ZBOT」の急増から得られる教訓は、単純です。サイバー犯罪者たちは、「ZBOT」のような従来型の脅威から利益を得るため、いつでもこれらを復活させます。ユーザから収集した銀行関連の情報や他の個人情報を販売することは、アンダーグラウンド市場において利益のあるビジネスです。さらに、これらのサイバー犯罪者たちは、ログイン認証情報を利用し、ユーザの同意なしに口座取引を行なうことが可能です。そのためユーザは、E メールのメッセージの開封やリンクのクリックには十分に注意することが必要です。また信頼できるサイトをブックマークし、未知のサイトの閲覧を控えてください。そしてセキュリティベンダから公開される最新の更新版を適用し、コンピュータを常に最新の状態に保つことを徹底してください。

なお、サイバー犯罪による情報漏えいに関する詳しい情報は、こちらをご覧下さい。

■「ZBOT」の亜種に対するトレンドマイクロの対応方法

「ZBOT」の亜種を検出するための手段は、複数あります。

- まず「HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon」配下のレジストリ値「Userinit」に書き込みがされる時

- そして自身の環境設定ファイルを取得するために、実行中、リモートサイトに対し発信を要求する通信活動が検出されるとき

- 最後に、収集された情報の送信先が検出されるとき、または自身のコピーの更新版は取得される場合

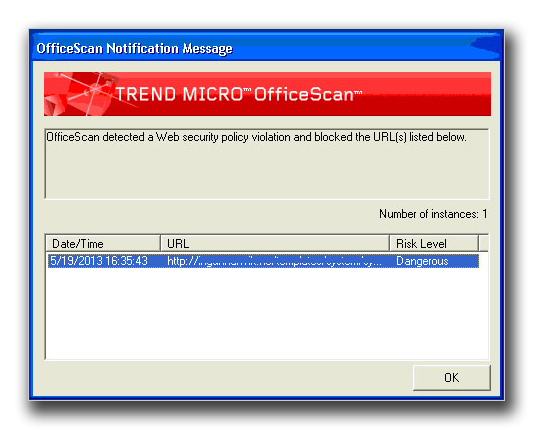

図3は、不正プログラムの挙動を監視する弊社製品の機能によってレジストリ値「Userinit」へ書き込みをしようとする活動が完全にブロックされ、不正プログラムの実行が失敗したことを示しています。

|

|

|

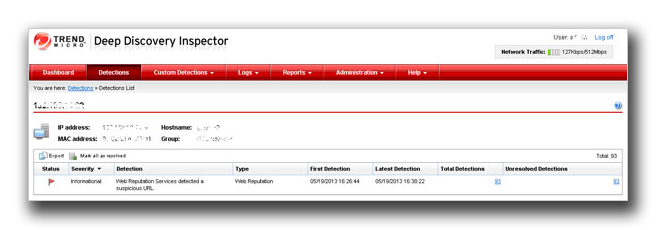

「ZBOT」検出のための第2の条件は、「ZBOT」が自身の環境設定ファイルや自身のコピーの更新版をダウンロードするとき、または収集した情報をアップロードしようとする挙動を示すときです。Trend Micro Smart Protection Network の「Webレピュテーション」技術により、このような挙動を検知します。

|

|

|

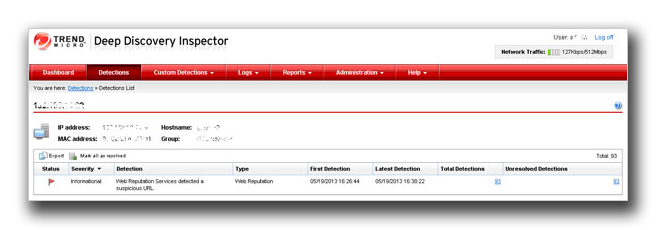

図4において、問題の Web サイトは、不正なものとして検出されています。トレンドラボのさらなる解析から、このサイトが「ZBOT」に関連しているものであることを突き止めました。なお、トレンドマイクロのネットワーク監視ソリューション製品「Trend Micro Deep Discovery」をご利用のお客様も、こうした脅威から守られています。

|

|

|

|

|

|

同様に、「ZBOT」がリモートサイトに対し発信を要求する通信活動に関連するあらゆる Web サイトへのアクセスも検出されます。

最後に、「ZBOT」を削除するための例として、「TSPY_ZBOT.XMAS」の削除手順をご参照ください。「TSPY_ZBOT.XMAS」は、自身を特定のプロセスに組み込むため、コンピュータの再起動を要求するインスタンスが含まれています。

「ZBOT」の亜種は、自身のコピーの更新版をダウンロードします。このバイナリ自体は、検出されない可能性がありますが通常同じ挙動を示します。そのため、この同じ振る舞いによる検出により、この感染を部分的にブロックまたは緩和するとこが可能となります。

※協力執筆者:Rhena Inocencio(Threat response engineer)および Roddell Santos(Research Engineer)

参考記事:

by Jay Yaneza (Technical Support)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)