米国マサチューセッツ州ボストン市で4月16日早朝(日本時間)に発生した、ボストン・マラソン同時爆破事件。この事件発生から24時間も経たない間に、サイバー犯罪者は、世界中が注目するこの悲劇的なニュースに便乗しています。「TrendLabs(トレンドラボ)」は、この惨事に関連した、スパムメール 9,000通以上が大量に送信されていることを確認しました。

これらスパムメールに利用された件名の一部は、以下のとおりとなります。

|

|

|

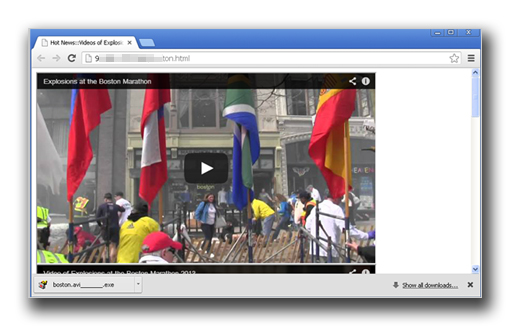

このスパムメールには、「http://<省略>/boston.html」などの URL のみが記載されていました。誤ってリンクをクリックした場合、動画共有サイト「YouTube」を装った動画が埋め込まれた Web ページが表示されます。リンクをクリックしてしまった時点で、不正プログラムが自動的にダウンロードされる「ドライブバイダウンロード(drive-by download)攻撃」が実行されます。以下が、問題の動画が埋め込まれた Web ページです。

|

|

|

メール内のリンクをクリックするだけで、「http://<省略>.boston.avi_______.exe」の URL からファイルが自動的にダウンロードされることとなります。このファイルは、不正プログラムであり、「WORM_KELIHOS」ファミリの新たな亜種です。

■「WORM_KELIHOS.NB」の不正活動

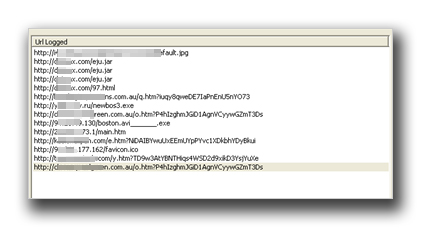

このダウンロード用リンクの IP アドレスは、アクセスされる度に変更されることが、解析により判りました。IP アドレスの所在地は、2013年4月17日の時点で、アルゼンチン、台湾、オランダ、日本、ウクライナ、ロシアそしてオーストラリアといった複数の国々であることが確認されています。また以下の URL ログに見られるように、その URL は、異なるリンクから同一のワームをダウンロードします。

|

|

|

ダウンロードされた検体は、ファイル名や利用するアイコンを変更することを除くと、挙動もファイルサイズも同じです。

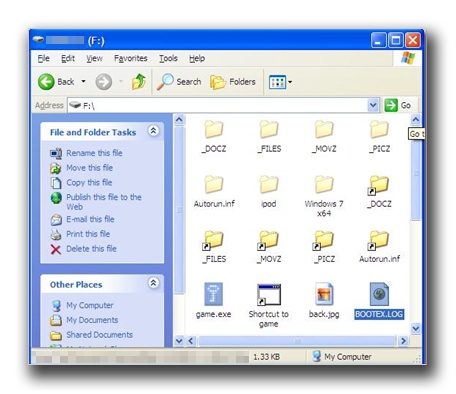

解析から、「WORM_KELIHOS.NB」は、リムーバブルドライブ内のすべてのフォルダを隠しフォルダにすることが判りました。そして、隠したフォルダ名と同一のファイル名のショートカットファイル(拡張子LNK)を作成します。これにより、ユーザはオリジナルのフォルダを開いたつもりでも、ワームが実行されることとなります。さらにワームは、コマンド「C:\WINDOWS\system32\cmd.exe F/c “start %cd%\game.exe」によって、感染したリムーバブルドライブ内に別のショートカットファイルも作成します。最終的に、感染したリムーバブルドライブは以下のようになります。

|

|

|

このワームは、”LeapFTP” や “P32bit FTP”、”FTP Control”、”SecureFX”、”BitKinex”、”FileZilla” などといった、さまざまな FTP アプリケーションから、認証情報を収集する機能を備えています。またこのワームの情報収集活動に関して注目すべきは、感染コンピュータのローカルドライブから E メールアドレスを収集する活動があります。

さらに「WORM_KELIHOS.NB」の詳細な解析を行った結果、このワームは、IT 業界とサイバー犯罪全体において話題となっている電子通貨「Bitcoin(ビットコイン)」を狙うことが判りました。ワームは感染コンピュータ上でビットコインを管理する「財布」のシステムを探し、情報を収集します。なお、ビットコインの脅威に関しては、2013年4月2日のブログ記事をご参照ください。

■急速に広がる感染

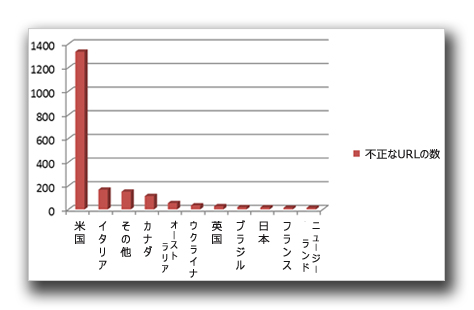

我々は、ここで、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を介して収集された、大量の不正な URL に注目しました。以下のグラフは、今回のボストン・マラソン同時爆破事件に関連した不正 URL の数を示しています。我々が監視している国々のなかで米国の数値は、群を抜いていました。

|

|

|

上述したスパムメールの検体とは別に、トレンドラボは、Twitter など他のプラットフォームが同様の脅威を拡散するために利用されていることも、確認しました。爆破事件が発生したわずか数時間後に、不正なつぶやきや、無料ブログサービスへの不正なリンクが作成されていました。

|

|

|

なおトレンドラボは、特定のリンクが、脆弱性攻撃コード(エクスプロイト)を組み込むページヘと誘導することも確認しました。この不正プログラムは、「JAVA_EXPLOIT.BB」として検出され、Oracle Java 7 における Security Manager の回避に関する脆弱性「CVE-2013-0422」を利用します。この脆弱性への攻撃が成功すると、ワームは、コンピュータへ他の不正プログラムをダウンロードします。ただし、今回の解析では、ダウンロード先の Web サイトはすでにアクセス不能でした。

本事例は、ニュース性が高い事件の利用は、サイバー犯罪において非常に有効な攻撃方法であることを示しています。サイバー犯罪者は、このようなニュース性の高い事件の発生を常に監視し、すぐに悪用した攻撃を行おうと待ち構えているのです。

トレンドマイクロ製品をご利用のユーザは、Trend Micro Smart Protection Network によって守られています。「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

参考記事:

by Aisa Escober (Threat Response Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)

【更新情報】

| 2013/04/19 | 15:50 | その後の詳細解析の結果、上述のスパムメールから連鎖する攻撃は、Blackhole Exploit Kit によるものではないものと判明しました。以下のように訂正します。

修正前:リンクをクリックしてしまった時点で、Blackhole Exploit Kit による脆弱性への攻撃が行われます。そして、不正プログラムが自動的にダウンロードされる「ドライブバイダウンロード(drive-by download)攻撃」が実行されます。以下が、問題の動画が埋め込まれた Web ページです。 |