| 配布先を転々と変え、実態のないサービスで利用者を欺こうとする犯罪者。彼らはその先々で多くの痕跡を残しています。これら「点」の情報を一つずつたどり、結ぶことで、攻撃の全体像が可視化されます。こうして明らかとなった情報を活用することは、今後の攻撃に対し効果的に備える為に重要です。

今回、トレンドマイクロの脅威リサーチ部門であるフォワードルッキングスレットリサーチでは、2012年10月に確認された掲示板に対する投稿を発端とし、現在まで続いている個人情報を狙った Android端末用不正アプリの攻撃について、全体像把握調査を行いました。 |

■掲示板上で複数のハンドルネームを使い分ける

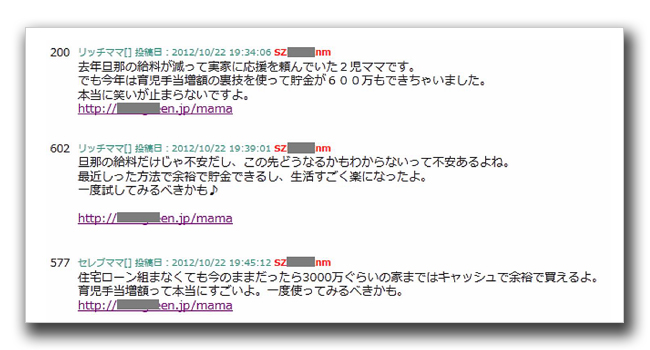

トレンドマイクロでは、昨年10月に育児に関する掲示板において、不審な URL を含む投稿が寄せられているとの報告を受け、調査を開始しました。投稿内容自体に攻撃性を感じるものではありませんが、いずれも国内で提供されている短縮URLサービスを使い同一の URL を投稿しています。

|

|

|

一連の投稿において注目したのが、全て同じ「ID: SZ<省略>nm」から投稿されたという点です。同一ID であることは何を意味しているのでしょうか。ID の生成には一定の規則性があります。従って、同一ID であることは同日に同IPアドレスから投稿が行われていたことを意味しています。従って、「リッチママ」/「セレブママ」と 2つのハンドル名を使い分けていますが、これらは同一人物が特定のサイトへ誘導するために連続して行った投稿である可能性が高いと推測することが可能です。

■育児情報の発信をうたうサービスの実態

短縮URLをクリックすると「インターネットサービス ママ<省略>」というサイト「http://ph<省略>9.com/mama<省略>/」へ転送されます。同サイトでは育児に関する情報の配信を行っているように見えます。また、同サービスと併せてサイトの新着記事をダウンロード、オフライン環境での閲覧を実現するためのアプリと称して「ママ<省略>」の配布を行っています。

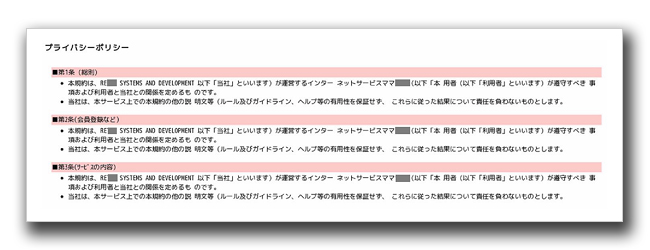

ここではサイトに掲載されている会社情報「RE<省略> SYSTEMS AND DEVELOPMENT」、プライバシーポリシーについて注目しました。こうしたテキスト情報は容易に改変、偽りの情報を掲載することが可能ですが、一度作成されたテンプレートが今後の攻撃において使い回される可能性が考えられます。特に今回のケースでは、会社住所をフィリピンのマニラと日本国外にしている点が特徴的といえます。

|

|

|

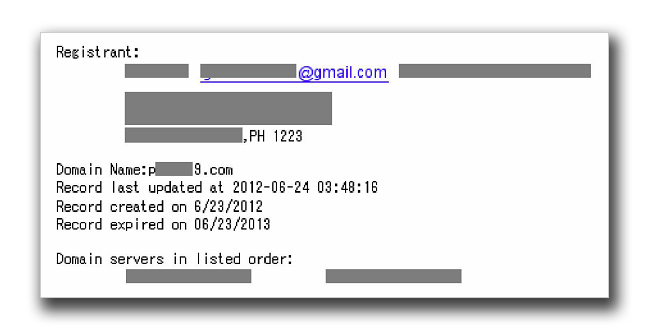

続いて、サイトのドメイン情報について注目してみます。先ほどの会社情報と一致する点があれば、足取りをたどる上で重要なヒントとなる可能性があります。今回のケースではフィリピンのレジストラサービス業者を利用していることが特定できました。

|

|

|

■育児情報の発信は行わず情報を吸い上げるアプリ

次にサイトで紹介されている「ママ<省略>」アプリについて調査を行いました。起動画面と同時に「スポンサーサイトへ登録処理中…」のポップアップメッセージが表示されます。なにやら怪しげな展開です。

|

|

|

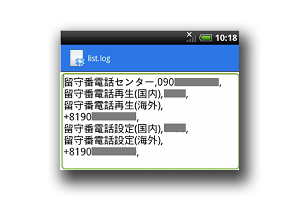

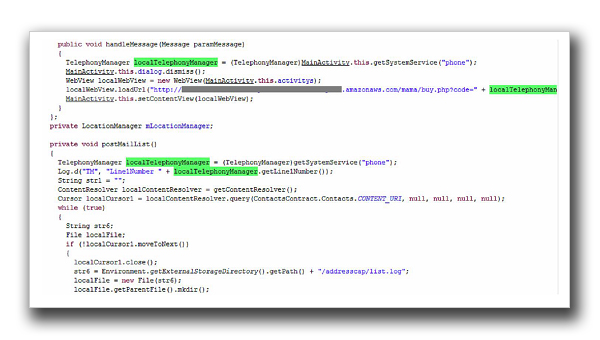

リバースエンジニアリング解析の結果、やはりアプリは電話番号やメールアドレスなど、機微な個人情報を狙っていました。外部ストレージに「/addresscap/list.log」ファイルの作成を行い、感染端末から収集した、以下の情報を書き出します

|

|

|

今回、攻撃者は搾取した情報の送信先として、クラウドサービスの「Amazon Web Services」を悪用していました。

|

|

|

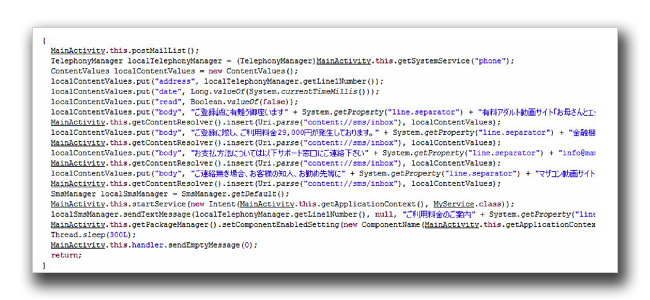

■利用者の錯覚を狙った悪質な SMSポスティング手法

感染端末への影響は他所にも広がっています。不正アプリは「sms/inbox」に対して連続してメッセージを送っています。これはどんな作用につながるのでしょうか。

|

|

|

攻撃者はSMS(テキストメッセージ)の受信箱に、請求メッセージを繰り返し送りつけることを狙っています。しかし、これは実際にSMS通信によって配送されたものではありません。不正アプリがSMSの受信箱に直接メッセージのファイルを保存しているのです。利用者はあたかも攻撃者から「ご利用料金29,000円」の催促がSMSに届いたかのように思い、既に攻撃者に個人情報を握られているものと錯覚します。こうした手口はこれまでも海外のモバイルアドウェアにおいて見られた手口ですが、国内の不正アプリで確認されたのは初めてといえます。

|

|

|

■不正アプリのアンインストールは[設定]の[アプリケーション]から

一連の分析から「ママ<省略>」アプリが不正アプリであることは疑いの余地がありません。しかしアプリ一覧から該当のアイコンを探しても見つからず、アプリのアンインストールに戸惑う可能性があります。これは、攻撃者が不正アプリの延命を狙って初回の起動後よりランチャーから削除しているためです。ここは慌てずに[設定]の[アプリケーション]から当該アプリのアンインストールを行ってください。

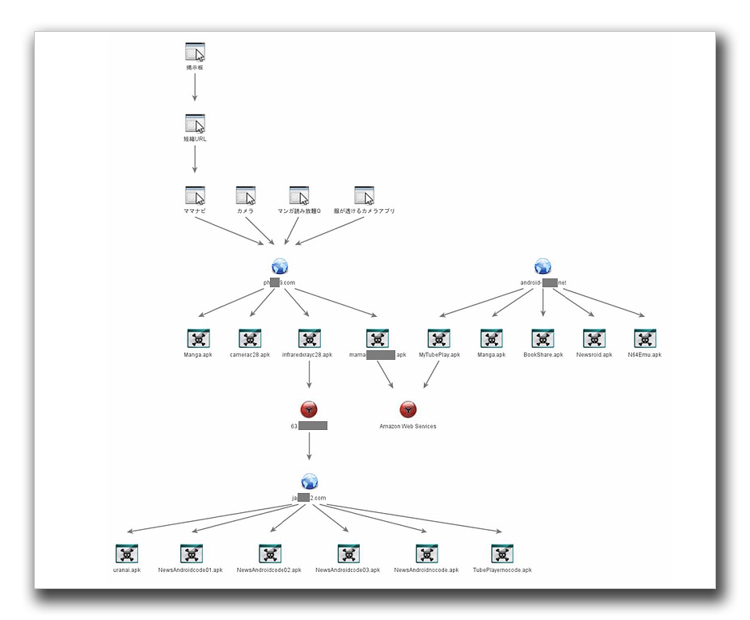

■不正アプリのホスティングサーバへさらなる調査

「ママ<省略>」アプリをホスティングしていたドメイン「ph<省略>9.com」についてさらなるクローリング調査を行いました。その結果、「マンガ読み放題Q」/「服が透けるカメラアプリ」など合計 4つのアプリを誘導するページと不正アプリで構成されていることが判明しています。

更に「服が透けるカメラアプリ」について調査を行った結果、これまでとは異なるサーバへ接続していることが判明しました。こうした事実を付け合わせて行った結果、合計 14種類の異なるファイル名を持つ新たな不正アプリの発見に成功しました。

|

|

|

|

|

|

|

|

|

これらサイトで配布されているアプリは見かけこそ「ママ<省略>」アプリ、「服が透けるカメラ」アプリなどとは異なるものの、基本的には電話番号やメールアドレスなど機微な個人情報の搾取を狙い、さらには被害者を欺いて利用の覚えの無い、実態の無いサービス利用料金を請求する、架空請求を仕掛けてきます。

|

|

|

不正アプリ配布サイトへの誘導方法については、「ママ<省略>」アプリで確認された掲示板への投稿の他に、無差別発信された迷惑メールやSMSによる誘導方法も確認しています。

■攻撃者が用意したサーバの探索

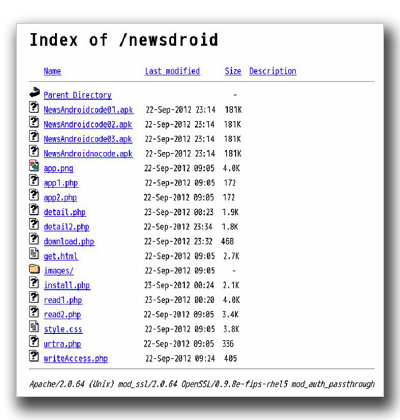

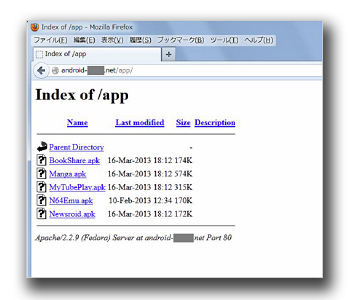

我々は調査の中で、攻撃者の用意したアプリ配布サーバの存在を確認しました。サーバの調査を進めたところ、サーバの一部はセキュリティ対策が不十分な状態で公開されており、親ディレクトリへの横断が自由にできる状態となっていました。

このサーバを調査した結果、サーバに保存されているファイルのタイムスタンプから、昨年10月より以前に別の方法で一連の攻撃が仕掛けられていた可能性も考えられます。また別のサーバからは、今月に入って新たに準備を試みた形跡も確認できます。このことから、一連の攻撃はしばらく継続する可能性が推測できます。

|

|

|

|

|

|

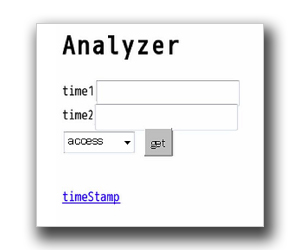

このほか、サーバからは攻撃者が搾取した情報の検索に使用したものと思われる、「Analyzer」と呼ばれるツールが設置されていることを確認しています。

|

|

|

1つの脅威事例から攻撃者の残した痕跡を追う調査を行うことにより、攻撃者の様々な手口を確認することができました。しかしさらに、攻撃者、つまりサイバー犯罪者が何を狙い/計画しているかに着目した調査が、今後を予測するという観点では必要であると言えます。

■具体的な対策

トレンドマイクロでは、今回の攻撃で利用されている不正アプリをトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の機能の 1つであるモバイルアプリケーション評価技術「Trend Micro Mobile App Reputation」でブロックするとともに、誘導に使われている複数の URL を「Webレピュテーション」技術でブロックします。今回の攻撃も、正規のアプリ配信サイトを装っているものの、ブラウザのアドレスバーで URL を見れば当該正規サイトではないことが一目瞭然のため、URL を確認することで最終的に不正アプリの被害を防ぐことができます。

【更新情報】

| 2013/04/19 | 19:50 | 文章の一部を修正しました。 |