サイバー犯罪者は、一般的なビジネスマンと同様、特定のビジネスモデルを利用して活動を行います。2013年3月14日に公開した記事では、典型的なサイバー犯罪者の行動、彼らが信頼するビジネスモデル、および顧客を得た上でどのように保持していくかの戦略等についても述べました。本ブログでは、サイバー犯罪者が利用するビジネスモデルや、ユーザはどのようにしてそうした策略から身を守ることができるかについて説明します。

■サイバー犯罪者のビジネスモデル

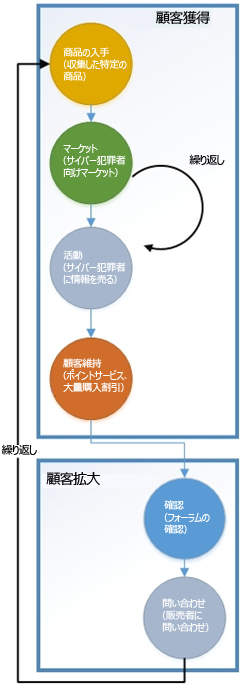

これは、サイバー犯罪者が何らかのビジネスモデルを正式に使用しているということではありませんが、サイバー犯罪者たちがどのように活動を行うかという点から一定のモデルを容易に確認することができます。このモデルは、まずは顧客の獲得と維持に専念し、その上で紹介を介してさらなる顧客獲得に向かうという意味では、典型的なビジネスモデルと類似しています。むろん、このモデルは、サイバー犯罪に関わるすべての実行犯や詐欺活動に当てはまるわけではありませんが、実行犯たちの活動に共通する傾向として定型化されたものと見ることはできます。

このビジネスモデルの例では、サイバー犯罪者は、まず顧客獲得に専念します。顧客獲得が確実になると、顧客を保持し続けるため、大量の商品販売などを含むポイントサービスを実施します。さらには、(見返りを求める)犯罪者仲間との確認作業や、紹介業務を介して、顧客数の拡大を試みます。

|

|

|

トレンドマイクロは、サイバー犯罪の事例においてこの種のビジネスモデルが何度も利用され、2013年も普及し続けているのを確認しています。トレンドマイクロは、「2013年におけるセキュリティ予測」のなかでも、こういった活動は、2013年以降、より積極的になるだろうと予測していますが、現在の状況からも、今後も数年に渡りこの種の「ビジネス活動」が展開され続けていくと考えられます。

■情報はどこから収集されますか

個人情報の多くは、複数の情報元から収集されます。1つは、不正プログラムに感染したコンピュータからです。情報収集型の不正プログラムが個人情報を窃取し、さらにサイバー犯罪者たちに送信され、不正活動に悪用されることになります。

2つ目は、サイバー犯罪者が狙いを定めた企業からの収集です。この場合の攻撃者やサイバー犯罪者は、「効果的な標的」となる企業に狙いを定めます。つまり、膨大な顧客情報を有した企業を狙うのです。2011年に発生した Sony への攻撃では、1億人分のユーザに関するアドレスや、生年月日、さらにはSony の「オプトイン情報(ユーザ側の広告メール送信許可に関する情報)」のすべてが流出したと報じられました。流出した情報には、クレジットカード情報をはじめとする様々な重要な情報が含まれていたとされています。

このような被害に遭わないためにも、ユーザは自身の個人情報の公開範囲について注意を払うべきでしょう。Senior Threat Researcher の Loucif Kharouni は、不注意なユーザが自身のクレジットカードや、デビットカード、運転免許証の写真などを、写真共有サイト「Instagram」やマイクロブログサイト「Twitter」上に投稿していた事例を報告しています。インターネット上でこういった情報や写真を簡単に閲覧できるため、サイバー犯罪者たちの情報収集活動は、ますます容易になります。

サイバー犯罪者は、これらの情報を収集し、販売することで利益を得ることができます。収集された情報が、どのように悪用されるかについては、2013年3月13日公開のブログ記事をご参照ください。

■どのような対策が可能か

すでに攻撃にさらされた個人情報をユーザ自身だけで守ることは困難ですが、以下のような基本的な注意事項に従うことで、ユーザ自身の個人情報を安全に保つことができます。

参考記事:

by Kyle Wilhoit (Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)