| メールを使った悪質な広告活動が目につきます。こうした活動を行う攻撃者は無差別に収集したアドレスから有効性の高いアドレスを抽出することに力を入れています。彼らはどのようにして有効なアドレスを選び出しているのでしょうか。その一例について紹介します。 |

■トレンドマイクロの名前を騙った迷惑メール

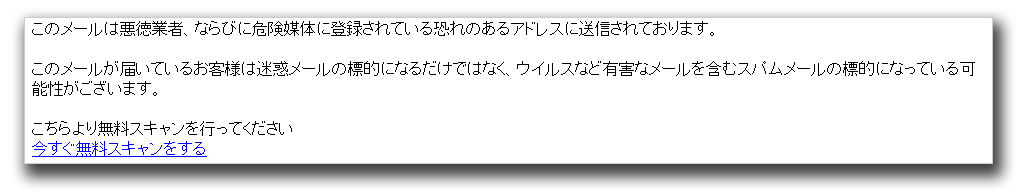

今回確認された事例は、件名に「【警告】今すぐ無料のウイルスチェックを行ってください」と記載された迷惑メールです。

|

|

|

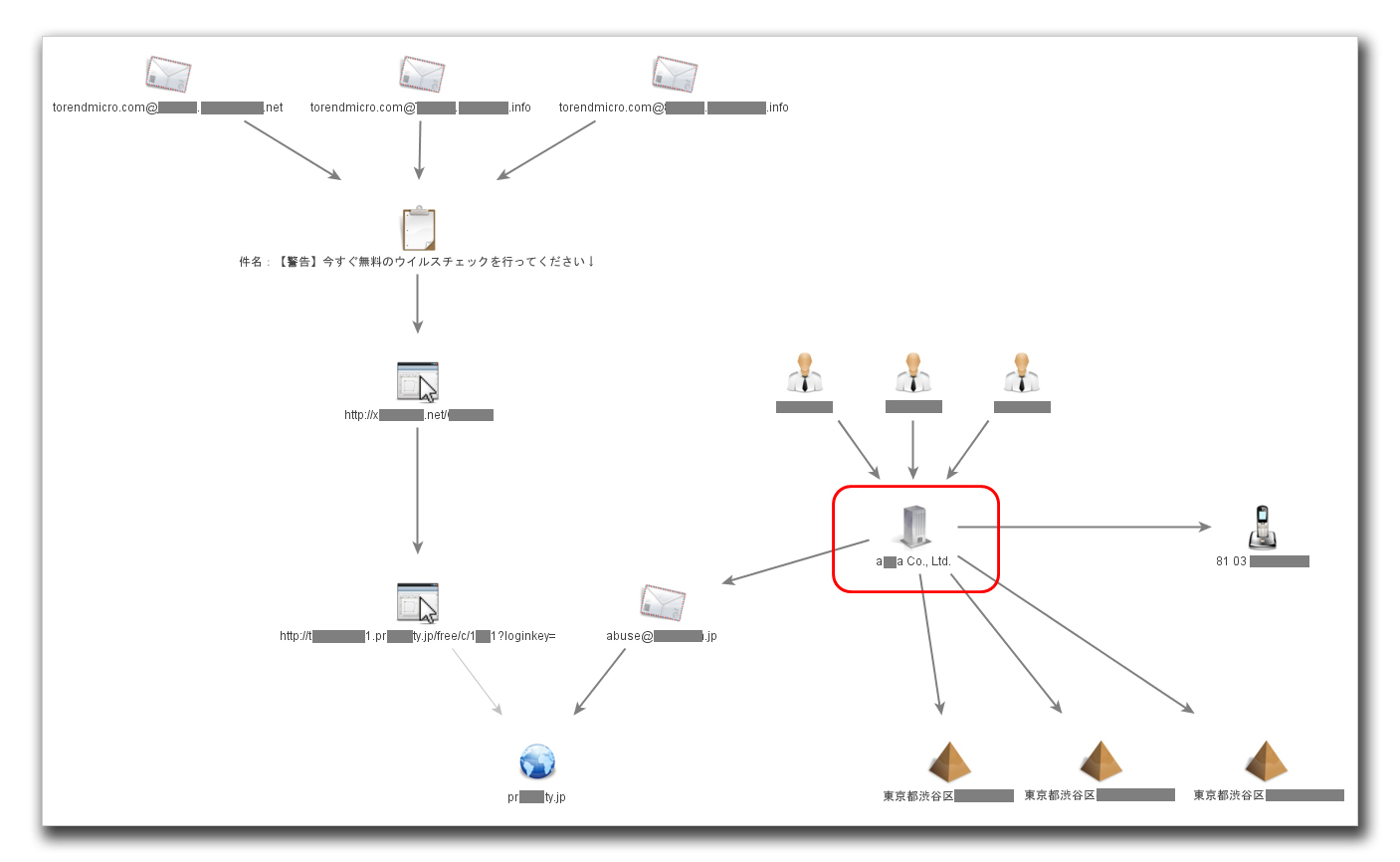

差出人を見ると「From: ウイルスバスター(torendmicro.com@jS<省略>.r2<省略>x.net)」と書かれています。「torend」の記載は筆者の誤字ではありません。差出人である攻撃者は我々と混同させるかのようなメールアドレスを使って、メールを送っています。もちろん、我々トレンドマイクロでは個人を特定してメールでウイルス感染を指摘するような活動は行っていません。詐称に使われているメールアドレスは「.net」のみならず、「.info」が使われたケースも報告されています。いずれの場合もユーザ名はトレンドマイクロの名前との混同を狙った「torendmicro.com@<省略>.<省略>」でした。

メールに記載されたURLリンク「今すぐ無料スキャンをする」をクリックするとどうなるのでしょうか。表示されたのは「【チェック結果】 ウイルスは発見されませんでした。」という文字列でした。

|

|

|

URL をクリックした人もこのメッセージに安心し、気にもとめずにこのメールの存在を忘れてしまうと考えられます。この攻撃における攻撃者の目的は迷惑メールの配信先でクリックした受信者を把握することにあります。メールに記載された URL をクリックすると外部サイトへリダイレクトされ、次のアドレスに転送されます。

■迷惑メールからのリダイレクト先

| 攻撃者の用意したサイト | http://t<省略>1.pr<省略>ty.jp/free/c/1<省略>1?loginkey=8d<省略>90 |

| IPアドレス | 103.245.<省略>.<省略> |

| 所在地 | Japan |

攻撃者は「loginkey=」パラメータ以降の文字列を固有ID として使用していると想像できます。これにより、配信を行ったどのメールにおいて URL のクリックが行われているのか把握しています。こうすることで、有効なメールアドレスリストを更新することが可能です。

リダイレクト先について更に分析してみたいと思います。偽のウイルスチェック結果を表示しているサイトのドメインは、2013年1月5日に取得されています。攻撃はこのころより計画されていたと推測されます。ドメインの登録者についても特定することが可能です。

登録者情報について詳しく分析しています。社名に紐づく代表者名や住所は転々と変更が行われています。一方で電話番号は同一のものが使われ続けています。こうした点からそれぞれの情報を結びつけることが可能です。

|

|

|

■迷惑メールのタイプに応じてドメイン名を使い分ける

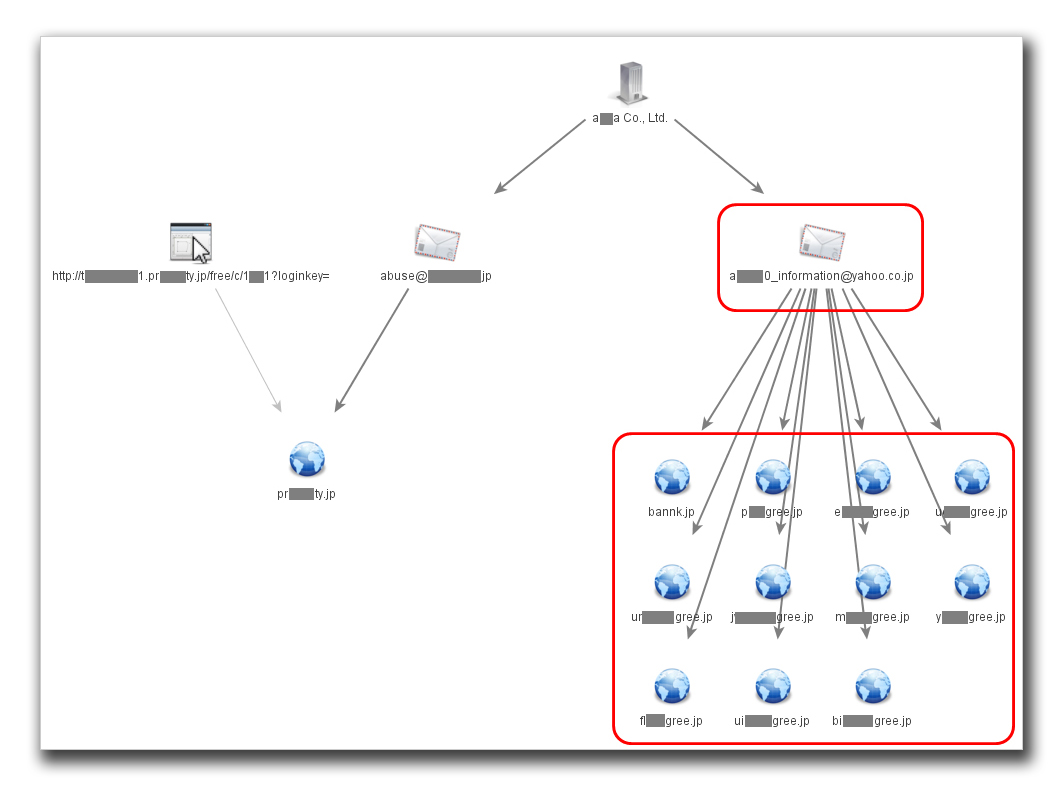

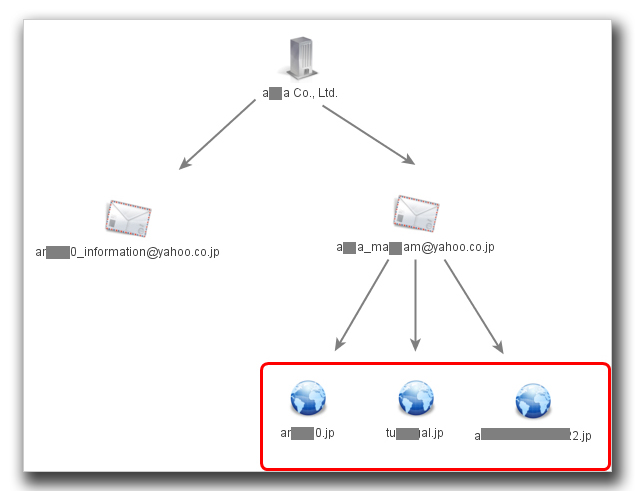

この登録者について調査を行った結果、「ar<省略>0_information@yahoo.co.jp」のメールアドレスを使って複数のドメインを取得しています。これらドメインは出会い系サイトへの誘導またはメールアドレスを聞き出そうとする迷惑メールにて利用されていることを特定済みです。

|

|

|

■登録者が取得したドメイン名とそれを使用した迷惑メールの特徴

| ドメイン名 | 迷惑メールの特徴 |

| <省略>bannk.jp | 入金通知メールを装った迷惑メールにて使用 |

| bi<省略>gree.jp | クロネコ便 お荷物配達を装って出会い系サイトへの誘導する迷惑メールにて使用 |

| ek<省略>gree.jp | – |

| fl<省略>gree.jp | マネーロンダリング詐欺を持ちかけメールアドレスを要求する迷惑メールにて使用 |

| jy<省略>gree.jp | 独自ソーシャルネットワークサービスへの加入を持ちかけメールアドレスを要求する迷惑メールにて使用 (有)みなもと運送と称して、マネーロンダリング詐欺を持ちかけメールアドレスを要求する迷惑メールにて使用 |

| ma<省略>gree.jp | 「信用金庫 ~入金完了通知~」と称し、メールアドレスを要求する迷惑メールにて使用 |

| ps<省略>gree.jp | 「あしなが基金」と称し、メールアドレスを要求する迷惑メールにて使用 |

| ui<省略>gree.jp | – |

| uo<省略>gree.jp | – |

| ur<省略>gree.jp | – |

| yu<省略>egree.jp | 霊感商法、除霊と称してメールアドレスを要求する迷惑メールにて使用 |

| 表1:登録者が取得したドメイン名とそれを使用した迷惑メールの特徴 | |

|

|

|

こうしてみると、運送会社に信用金庫、募金に霊感商法と思わず興味本位でクリックしてみたくなる内容も並んでいます。しかしクリックの先に待ち構えているのは悪質な広告活動を行う業者です。彼らは興味を引く内容でクリックを誘導することにより、有効なメールアドレスの確認を行っています。

■相関分析から悪質なサイトを洗い出す

登録者は、別のメールアドレス「a<省略>a_ma<省略>am@yahoo.co.jp」を使って複数のドメインを取得していることも確認されました。これらドメインでは「ポイント制の有料出会い系サイト」が運営されています。彼らの狙いは自身が運営しているこれらサイトへの誘導と考えられます。そのために、有効なメールアドレスの取得やサイトへの誘導を促す迷惑メールを配信していると結論づけられます。

|

|

|

|

|

| 図7:「ar<省略>0.jp」ページ | 図8:「tu<省略>gl.jp」ページ |

■迷惑メールに対する対策

迷惑メールはウイルス感染のリスクやフィッシング被害に遭うリスクを高めるだけでなく、正当なメールとの仕分け作業によりユーザへ負担を与え、組織のネットワーク資源の圧迫、さらには不要なメールによりディスク容量が占有されるなど、大きな問題となっているのはご承知の通りです。

トレンドマイクロでは、クライアント環境での「スパム対策エンジン」(コンテンツフィルタリング)によるスパム対策のみならず、ゲートウェイでの4階層による迷惑メール対策を推奨しています。

- IP Profiler:メールアドレス収集攻撃(DHA:Directory Harvesting Attack)が確認されると、送信元サーバからの通信をブロックし、メールアドレスの流出を阻止する。

- IPレピュテーション:メールサーバの入り口で送信元IPアドレスの信頼性を判断、スパムメールと認識したものは自動的にブロックする。

- IP Profiler:特定の企業や組織を狙う標的型攻撃が確認されると、送信元サーバからの接続を自動的にブロックする。

- スパム検索エンジン:ヒューリスティックとパターンマッチングの技術を組み合わせて検出・隔離する

トレンドマイクロでは、引き続き迷惑メール対策のソリューションを提供していきます。