| 日本の迷惑メール配信業者は Android OS を搭載した端末(以下、Android端末)の不正アプリを使って彼らの基盤を盤石なものにするべく準備を整えているようです。今回は相次いで報告されたAndroid OS の「電話帳」搾取を狙った「ANDROIDOS_CONTACTS.E」の脅威について紹介します。 |

一連の脅威が最初に確認されたのは、2012年7月の事でした。トレンドマイクロの元に届いた報告は、携帯電話に不審なメールが届いたので調べて欲しいというリクエストでした。ここでの注目は、こうした迷惑メールを受信した携帯電話は必ずしもスマートフォンではないということです。「フィーチャーフォン」に対しても同様の迷惑メールの着信について報告されています。どうやら攻撃者は通信事業者が加入者に発行するキャリアメールアドレスを標的とした無差別攻撃を仕掛けたものと考えられます。

|

|

|

ここで日本人が抱いている「キャリアメールアドレス」に対する信頼性について触れておきます。日本では通信事業者が加入者に発行するキャリアメールアドレスを信頼性の高い個人識別情報の一つとして認識しています。その背景には、携帯電話は普通1人1台しか持っておらず、その電話番号と紐付けられたメールアドレスは、その個人識別情報の一つとして信頼するに値する情報であるという考え方をお持ちの方が多いのが現状ではないでしょうか。

また、通信事業者各社は[ケータイ/PHSからのみ許可設定]といった迷惑メール対策に関するオプション設定を提供(「NTT docomo:迷惑メールでお困りの方へ」、「au by KDDI:迷惑メールでお困りの方へ」、「SosftBank:迷惑メール対策」)している背景もあります。こうしたセキュリティ対策に対する取り組みも「キャリアメールアドレス」の信頼性を高める要因の一つとなっているといえそうです。

しかし、攻撃者はこうした信頼性は警戒心が希薄となりがちなことをよく理解しています。携帯電話から迷惑メールを発信することで、一連の攻撃成功確率を高める工夫を施しています。前回紹介の「facebook上の愛犬家コミュニティで拡散を狙う」手口も同様に警戒心が希薄となる効果を狙った攻撃手法といえます。

これまでに収集してきた迷惑メールに記載されたURLには、3つのパターンがあることを確認しています。

- Android端末用アプリの APKパッケージの直接ダウンロード先を記載

- Android端末用アプリのマーケットプレイスを装った悪意あるページへのリンクを記載

- 短縮URLサービスでメールの表記からはリンク先を読み取れない

ここでは、3番目の短縮URL のケースについて考察してみます。利用者が短縮URL をクリックすると、サービスによって設定済みの Webページにリダイレクトされます。例1 のように APKパッケージがダウンロードされる場合もあれば、例2 のようにマーケットプレイスを装ったページへリダイレクトされることもあります。ではなぜ、攻撃者は短縮URL を使っているのでしょうか。短縮URL はその先にあるコンテンツを URL から読み取りにくい構造となっています。これゆえに、好奇心が高まりクリックスルー率が高くなる傾向にあることが知られています。

また、短縮前の URL が表示されないことは攻撃者にとっては元の URL を隠蔽する効果を期待することができます。

このほかに、短縮URL サービスの中にはクリック数をリアルタイムに把握できるサービスもあります。より効果的であった攻撃(迷惑メール内容)を洗練させていくという狙いもあるのではと考えられます。

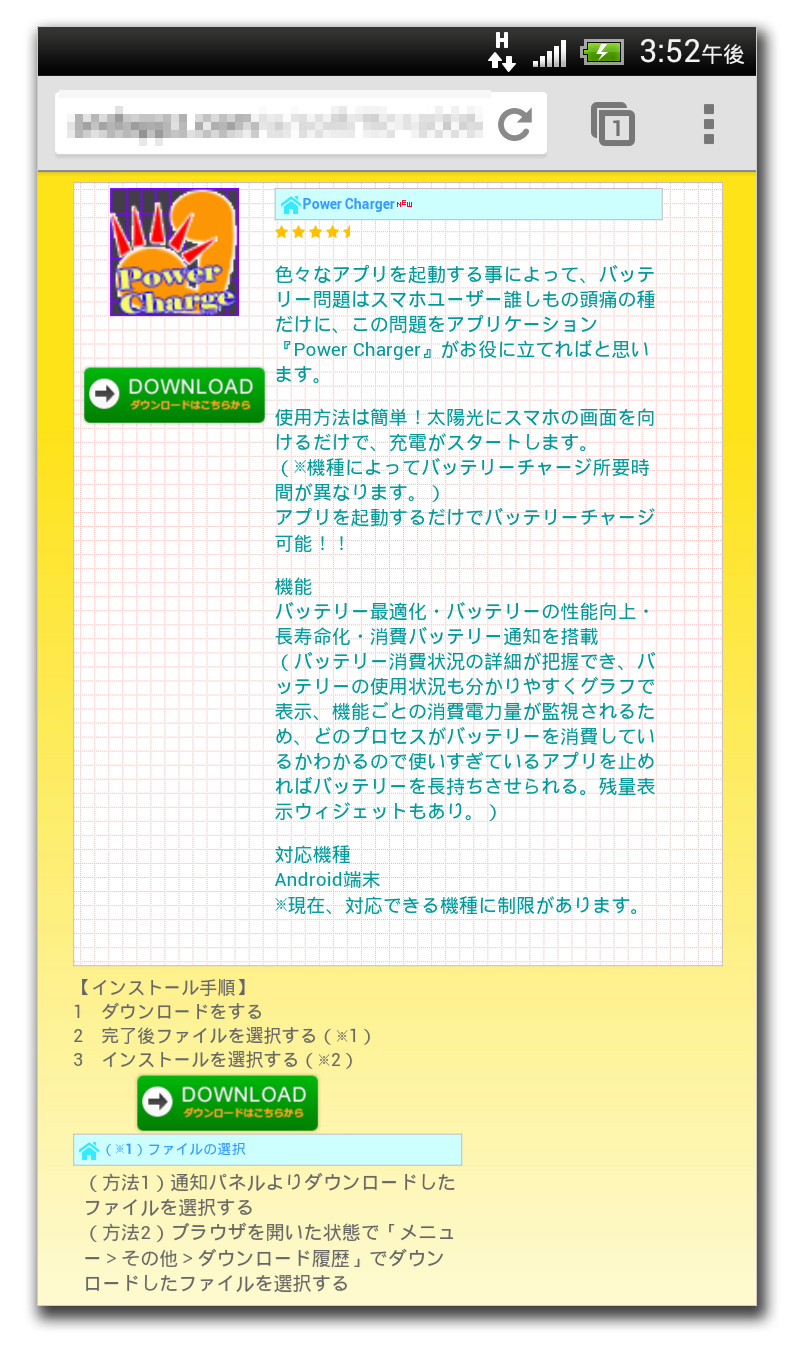

引きつづき、誘導先の流れについて確認してみましょう。ここでは、マーケットプレイスを装った悪意あるページにリダイレクトされる事例について考察してみます。不正アプリ「パワーチャージ」アプリ(「ANDROIDOS_CONTACTS.E」として検出)の事例では、スマートフォンの画面を太陽光に当てると充電できるアプリとして紹介しています。

|

![図3:悪意あるページにおける[アプリの説明]と[評価]](/wp-content/uploads/2012/09/120910comment05.jpg) |

| 図2:不正アプリ「Power Charge」を配布するマーケットプレイスを装った悪意あるページ | 図3:悪意あるページにおける[アプリの説明]と[評価] |

Android端末のアプリ公式サイト「Google Play」に掲載していない理由として、「本アプリは限定公開アプリの為、googlePLAYストアに一般公開を行っておりません。」との理由付けが行われています(図3参照)。また、AndroidOSが提供するセキュリティ設定の一つである[提供元不明のアプリ]の設定を無効にするように誘因しています。

さらに[評価]の項目では、複数人からこのアプリが支持されているかのように思われるコメントが寄せられていることを掲載しています。なお、このページにはコメントを投稿するような機能は提供されていません。ステルスマーケティングであると思われます。

一連の迷惑メールから入手できる不正アプリ「ANDROIDOS_CONTACTS.E」の事例について列挙してみました。

| 発見日 | アイコン | App Label | カテゴリ | Package Name |

| 2012年7月 |  |

電池長持ち | 仕事効率化 | com.mmmm.batterylong |

| 2012年7月 |  |

電池長持ち(無料着うたダウンローダー) | メディア&動画 | com.mmmm.bl |

| 2012年8月 |  |

電波改善 | 仕事効率化 | com.mmmm.bl |

| 2012年8月 |  |

スマソーラー | 仕事効率化 | jp.fw.solar_s006 |

| 2012年8月 |  |

app電話帳リーダー | 通信 | my.testApp.getContact |

| 2012年8月 |  |

Power Charge | 仕事効率化 | com.appz.solf |

| 2012年8月 |  |

電波改善(通話無料) | 通信 | freetalkn.all.free |

| 2012年9月 |  |

Solar Charge | 仕事効率化 | net.appzg |

| 表1:「ANDROIDOS_CONTACTS.E」として検出されるのアプリ情報 | ||||

弊社では、以前、動画コンテンツの再生アプリを装ったワンクリック詐欺の事例を紹介しています。「スマホを狙ったワンクリックウェアを確認。執拗に請求画面を表示し、電話番号の流出も」。それと「ANDROIDOS_CONTACTS.E」の事例とを見比べると、多彩なカテゴリのアプリを用意することで、攻撃を仕掛けていること分かります。

特に太陽光で充電可能と詐称した手口は「スマソーラー」「Power Charge」「Solar Charge」と繰り返し使われていることが確認できます。Twitter などのソーシャルメディアの反応を確認したところ、これらアプリをインストールしたという反響も確認することができます。

|

|

|

| パーミッション名 | ラベル名 |

| android.permission.READ_CONTACTS | 連絡先データの読み取り |

| android.permission.BATTERY_STATS | 電池統計情報の変更 |

| android.permission.INTERNET | 完全なインターネットアクセス |

| android.permission.READ_PHONE_STATE | 携帯のステータスとIDの読み取り |

| android.permission.GET_ACCOUNTS | 既知のアカウントの取得 |

| 表2:「Solar Charge」が要求するパーミッション | |

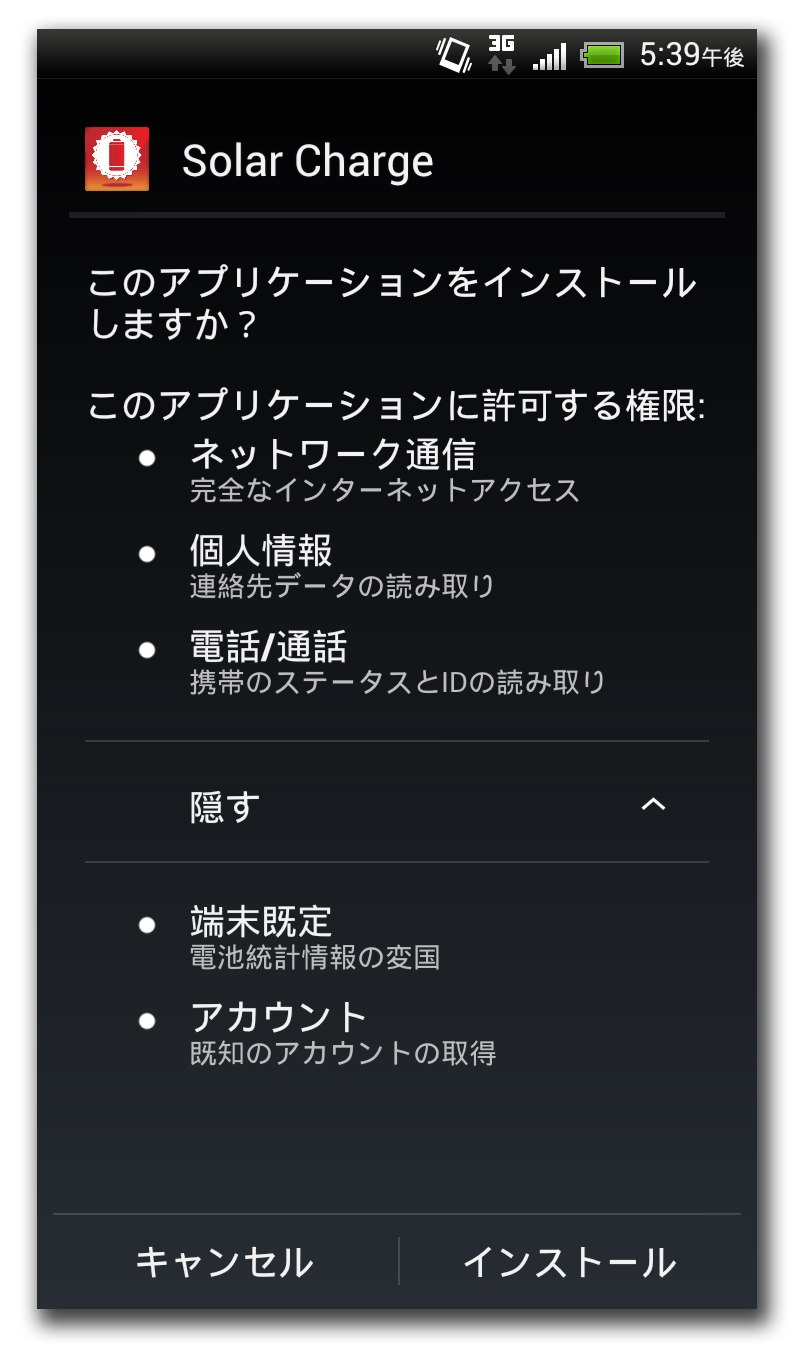

Android端末ではアプリが必要とするパーミッションを開発者があらかじめ明示し、インストール時に利用者がそれを確認することで危険性を推測できるセキュリティ機構が採用されています。情報漏えい挙動を推測する際のポイントを教えます。「完全なインターネットアクセス(INTERNET)」と何を組み合わせているのかという点を確認することが重要です。

例えば、最新の事例である「Solar Charge」をインストールしてみると、「連絡先データの読み取り(READ_CONTACTS)」により、アプリがアドレス帳に登録した連絡先の読み取り許可を求めていることが分かります。更に、「既知のアカウントの取得(GET_ACCOUNTS)」により、端末に設定してある「Googleアカウント(Gmailアドレス)」の読み取りを許可を得ていることも分かります。残念ながら、この不正アプリの詳細解析の結果からも、これら情報は攻撃者の元へ送信されていることが明らかとなっています。

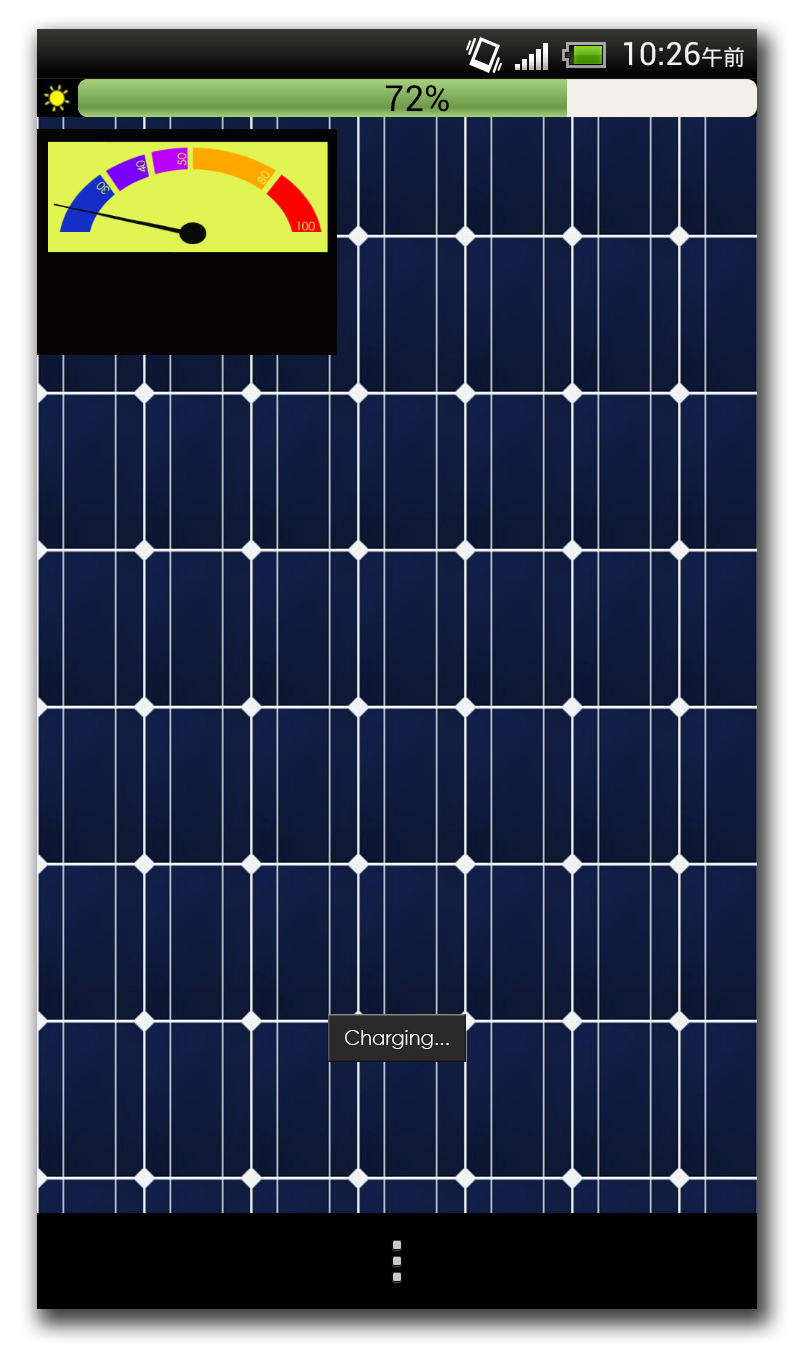

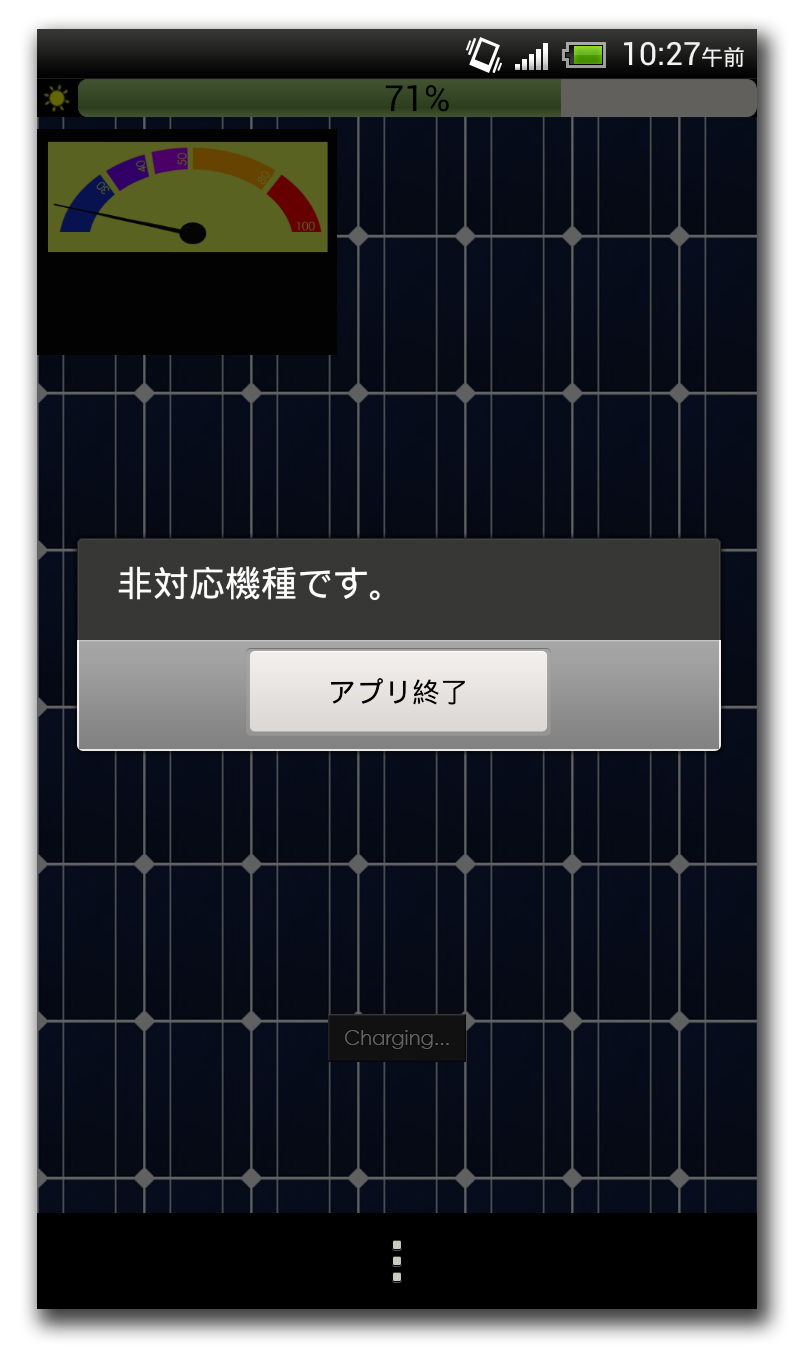

アプリを起動すると、太陽光充電しているかのように、「Charging…」というメッセージが表示されます。このとき、表示されているバッテリ容量は正しい値です。この値を表示するために「[電池統計情報の変更(BATTERY_STATS)」の許可を求めていました(図5参照)。

もちろん、実際には太陽光充電できません。しかしアプリは直ちに「非対応機種です。」と表示してアプリを終了するように促します(図6参照)。この動作の裏側では、電話帳とGoogleアカウントの内容を窃取し、外部のサーバへ送信し終えています。利用者が役に立たないと気づいた後にアプリを削除しても手遅れです。

|

|

| 図5:「Charging…」の画面 | 図6:「非対応機種です。」の画面 |

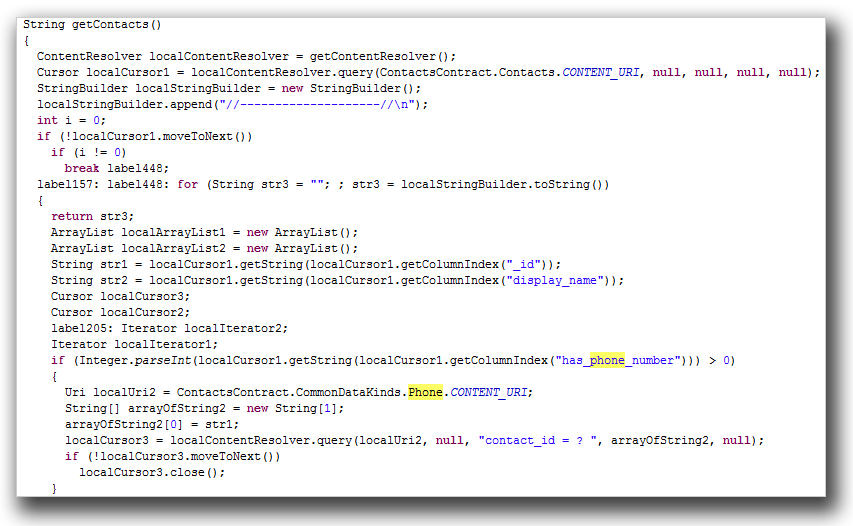

「Solar Charge」の内部を解析することで、アプリ起動の裏側で何が行われているのか明らかにしてみたいと思います。こちらのコードからは、電話番号やメールアドレスなど機微な個人情報を取得していることが読み取れます。

|

|

|

|

|

|

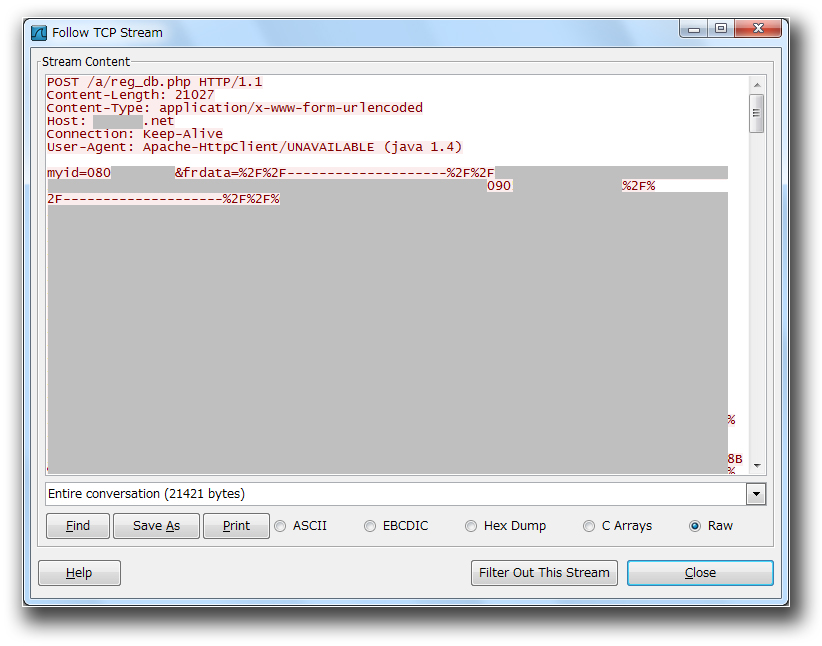

図8 は、「Solar Charge」が電話帳の内容を外部サーバへ送信する際の通信内容です。まずはじめに、「myid=080<省略>」により感染端末の電話番号を送信していることが確認できます。続いて、「frdata=」パラメータ以降より、電話帳から取得した情報をURLエンコードして送信していることが確認できます。デコードを実施した結果、「//——————–//」文字列で区切りながら「名前、電話番号、メールアドレス」の順序で外部サーバへ情報送信を行っていることが確認できました。

今回、取得した情報の送信先について調査を行いました。「ANDROIDOS_CONTACTS」ファミリはアプリ毎に異なるサーバへ HTTP通信を使って送信していることが特定できました。

| App Label | URL | IPアドレス | ホスト設置国 |

| 電池長持ち | hxxp://jac<省略>ml.jp/batterylong.php | <省略> | 日本 |

| 電池長持ち(無料着うたダウンローダー) | hxxp://max<省略>ml.jp/bl.php | 182.48.<省略>.<省略> | 日本 |

| 電波改善 | hxxp://sta<省略>go.biz/bl.php | 202.86.<省略>.<省略> | マカオ |

| スマソーラー | hxxp://app<省略>nd.com/a/reg_db.php | 74.220.<省略>.<省略> | 米国 |

| app電話帳リーダー | hxxp://122.<省略>GetContacts/getInfo.php | 122.202.<省略>.<省略> | フィリピン |

| Power Charge | hxxp://app<省略>nd.com/a/reg_db.php | 74.220.<省略>.<省略> | 米国 |

| 電波改善(通話無料) | hxxp://gre<省略>.biz/bl.php | 202.86.<省略>.<省略> | マカオ |

| Solar Charge | hxxp://p<省略>g.net/a/reg_db.php | 66.147.<省略>.<省略> | 米国 |

| 表3:「ANDROIDOS_CONTACTS.E」として検出されるのアプリにより収集された情報の送信先 | |||

送信先を分散させている意図としては、攻撃者の特定回避の可能性も考えられますが、アプリ毎に情報搾取サーバを変更することで、例え、A というサーバが封鎖された場合においても、別の B というサーバが有効であることで引続き情報搾取が実現可能であることを担保している可能性が考えられます。

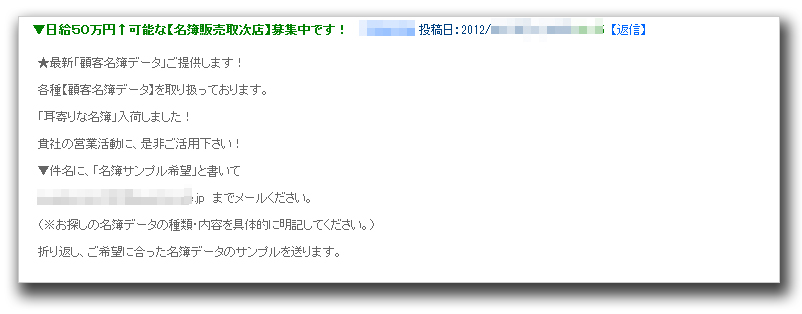

■携帯アドレスは0.14円~1.5円、売買されるアカウント

攻撃者はなぜ、ウイルスを使って電話帳の不正搾取を繰り返しているのでしょうか。彼ら自身が迷惑メールを配信するためにアカウントを収集している可能性が考えられます。このほかに、収集したアカウントを元に「名簿屋」と呼ばれるアカウント売買ビジネスを計画している可能性もあげられます。名簿屋において最も商品価値の高い品物は、利用実態のある「鮮度の高い」アドレスです。名簿屋の中には、更に商品価値を高めるため、「出会い系サイト課金者リスト」や「コスメ系購入者の新鮮なアドレス」と称してカテゴリを絞ったアドレスを販売している業者の存在も確認できます。

こうしたアドレスは数万件程度のセットにして販売され、1件あたり、0.14円~1.5円で取引されています。名簿屋は「副業」や「在宅ビジネス」などのコミュニティにおいて頻繁に投稿していることが確認できます。

こうした名簿業者のうち、一部の不正な業者が今回のような不正アプリを使ってアドレス収集している可能性も考えられます。

|

|

|

■トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができるか

「ウイルスバスターモバイル for Android」には、「Web脅威対策」機能と呼ばれるパソコン向けの「ウイルスバスター2012 クラウド」と同じ弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」が採用されています。同基盤に採用されている「Webレピュテーション」技術により、攻撃者が誘導する不正プログラムの配布元サイトへのアクセスを未然にブロックします。

また、「不正アプリ対策」機能では、リアルタイムでアプリをチェックし、今回の「ANDROIDOS_CONTACTS.E」のような不正なアプリが端末にインストールされるのを未然にブロックします。

こうした Android端末を狙う脅威の被害を避けるために、すべてのスマートフォン利用者へ次の対策を講じることを強くお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式の Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

・無防備では危ない! スマートフォンを安全に利用するためには

http://is702.jp/special/1090/partner/12_t/

・最新版 スマートフォンのセキュリティ対策

http://is702.jp/special/991/partner/12_t/