トレンドマイクロは、イランのインターネットサービスプロバイダ(ISP)や大学が提供する40以上ものネットワークのインターネットユーザが、「DigiNotar」によって不正に発行された偽SSL証明書の被害を受けたことを確認しています。さらに、検閲および盗聴を回避するためのソフトウェアを使用していたユーザでさえも、今回の大規模な「「Man-In-The-Middle(MitM、中間者)攻撃」を免れることはできなかったことも判明しています。中間者攻撃とは、暗号通信する二者間に第三者が介在し、両者間の情報をすり変えることでユーザに気づかれることなく通信を盗聴したり制御する手口の一つで、パスワードなど重要な情報の不正取得を目的としています。

■「Man-In-The-Middle(MitM、中間者)攻撃」のために不正発行された偽SSL証明書

SSL証明書は、インターネットバンキングやWebメールといった機密性を保持する必要があるWebサイトを安全に閲覧することを保証するために使用されています。これらのSSL証明書を発行しその信頼性を保証するのがSSL認証局です。サイバー犯罪者は、2011年7月、「DigiNotar」のシステムに不正侵入して、何百ものドメイン名を対象に偽SSL証明書を発行していました。こうして偽SSL証明書が中間者攻撃に利用され、第三者が、暗号化された安全なWebのトラフィックを読み取ることができるという危険な状況となったのです。

2011年8月29日、「DigiNotar」によって発行された「Google.com」を対象とした偽SSL証明書が確認されました。この偽SSL証明書は、中間者攻撃によるGmailのトラフィック盗聴を可能にします。そしてトレンドマイクロは、この中間者攻撃がイランで大規模に発生していた確証を得たのです。

この根拠を裏付けるのは、クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」が収集しているデータです。「Trend Micro Smart Protection Network」は、世界中のトレンドマイクロユーザから送られてくるフィードバックを基にしたデータを分析しています。これらのフィードバックには、ユーザがどのドメイン名にアクセスしたのか、またアクセスした日時が含まれています。そして、これらの情報により、新しい脅威に対して瞬時に対応することが可能となるのです。

■狙われたイランのインターネットユーザ

「DigiNotar」が発行したSSL証明書が正規のものであるかをインターネットブラウザで確認するために使用されているドメインである「validation.diginotar.nl」へのトラフィック状況をトレンドマイクロが検証した結果、注目すべき事実を確認しました。このドメインは、2011年8月30日以前まで、オランダおよびイランのインターネットユーザによって読み込まれていたのです。

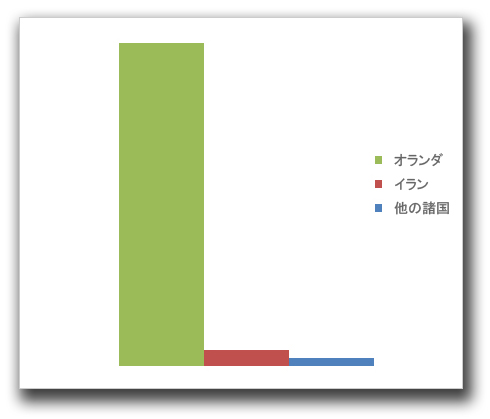

「DigiNotar」は、オランダに住む人々を主な顧客とするオランダの小規模な認証局です。そのため、弊社の上席研究員は、このドメイン名がほぼオランダのインターネットユーザからリクエストされており、他国のユーザからのリクエストはわずかであると想定していました。

しかし、「Trend Micro Smart Protection Network」のデータを分析したところ、2011年8月28日に、多くのイランのインターネットユーザが、「DigiNotar」のSSL証明書の正当性を確認する上述の「validation.diginotar.nl」を読み込んでいたということが判明。しかし、2011年8月30日には、イランからのトラフィックが激減し、2011年9月2日には、ほぼすべてのトラフィックがなくなりました。そして、通常どおり、「DigiNotar」にリクエストをする主なユーザは、オランダのインターネットユーザのみとなったのです。

|

|

|

|

|

|

「Trend Micro Smart Protection Network」から集計したこれらの統計から、イランのインターネットユーザが大規模な中間者攻撃に見舞われ、暗号化されたSSLのトラフィックが第三者によって復号されていたということをはっきりと示しています。これにより、第三者は、イランのインターネットユーザがGmailアカウントから送信したすべてのEメールを読むことができたと考えられます。

さらなる検証の結果、カリフォルニアで製造されている米国の検閲回避ソフトの発信プロキシのノードは、「validation.diginotar.nl」のWeb評価リクエストを弊社のクラウドサーバに送信していた、という驚くべき事実が明らかになりました。これは、検閲回避ソフトを使用していたイランのユーザも、今回の中間者攻撃の被害に見舞われていたことを意味します。つまり、本来であればユーザを保護すべき検閲回避ソフトが機能せず、実際には、暗号化されたすべてのメッセージが第三者によって読み取られていたといえるでしょう。

参考記事:

by Feike Hacquebord (Senior Threat Researcher)

翻訳・編集:栗尾 真也(Core Technology Marketing, TrendLabs)