| 前回は、「Data Loss/Leakage(データ消失/漏えい)」について記載しました。今回は、「Account, Service & Traffic Hijacking(アカウント/サービスの乗っ取り)について解説します。 |

■クラウド環境のアカウント/サービスの乗っ取りについて

情報漏えいと同様に、「アカウント/サービスの乗っ取り」の問題もクラウド環境で発生する可能性があります。

今月、米ニュース放送局「Fox News」の Twitter アカウントが乗っ取られ、オバマ米大統領が暗殺されたというデマ情報が流れるという事件がありました。このように、アカウント情報が乗っ取られると、クラウド上にある情報を盗まれるだけでなく、誤った情報の発信源として悪用され、第三者に影響を与える可能性があります。

※Fox の Twitter アカウントの乗っ取り方法については、現在調査中で詳細は発表されていません。

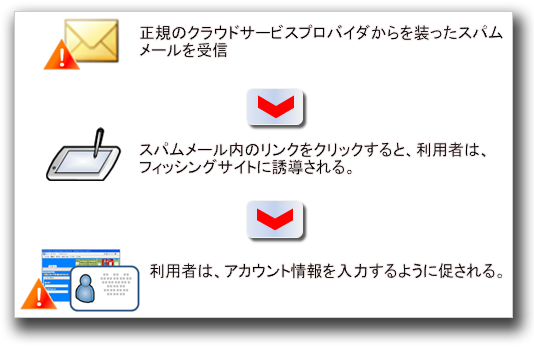

アカウント情報の詐取手順としては、一般的に「フィッシング」が考えられます。利用者の多いクラウドサービスは「フィッシング」のターゲットにされると予想されます。

|

|

|

まず、攻撃者は、「クラウドサービス をご利用の方へ」という件名でフィッシングメールを作成し、「クラウドサービスサポート」を詐称してスパムメールを送信します。その本文で、悪意のあるサイトに誘導し、クラウドサービスのアカウントやパスワードなどをだまし取ろうとすると予想されます。

フィッシングで利用される悪意のあるサイトはしばしば本家サイトのデザインを真似るため、見た目での真偽判断は困難です。怪しいメールは信用しないという自己防衛の心構えも重要ですが、「Webレピュテーション」のような悪意のあるサイトに対する接続が行われた場合にはブロックする機能をもった製品を導入することが望ましいです。

また、スマートフォンやタブレット端末等のモバイル端末からクラウドサービスを利用する場合は、特に注意が必要です。組織の中で、モバイル端末はコンピュータと比べてセキュリティレベルの維持方法が確立されていないことが多いためです。

モバイル端末にも、コンピュータと同様に脆弱性が存在する可能性があり、すでにモバイル端末の脆弱性を悪用する不正プログラムの存在が確認されています。不正プログラムが侵入した結果、モバイル端末に保存している情報が漏えいし、クラウドサービスで使用しているアカウントの乗っ取りに繋がる可能性が十分にあります。

|

|

|

■モバイル端末からクラウドサービスを利用する場合の注意事項とは

モバイル端末からクラウドサービスを利用するような場合は、コンピュータを利用する場合と同じように、セキュリティレベルを維持するように心がけてください。以下に、モバイル端末からクラウドサービスを利用する場合の対策例を列挙します。

また、アカウント情報が漏えいした場合を考慮し、アカウント/サービスの乗っ取りに気付けるような仕組みを持つことも重要です。例えば、前回のログオン時刻を確認できるようにしたり、ログ監視や変更検知機能を持った製品を導入し、重要な操作を行った場合は、利用者に対してアラートが通知されるような対策を行うとよいでしょう。以下に、対策例を列挙します。

|

|

|