| 2011年も半年が早くも過ぎ、7月になりました。2011年上半期を振り返ると様々な不正プログラムが確認されてきましたが、注目すべき点は、Android OS 搭載のモバイル端末を狙う不正プログラムの増加でしょう。 |

http://jp.trendmicro.com/jp/threat/security_news/monthlyreport/article/20110706104118.html

<INDEX>

■2011年、Android端末を狙う不正プログラムが急増

■これまで確認されたAndorid端末を狙う不正プログラムを振り返る

■Android端末を狙う不正プログラムの特徴とは?

■Androidユーザはどのような対策をすればいい?

■2011年、Android端末を狙う不正プログラムが急増

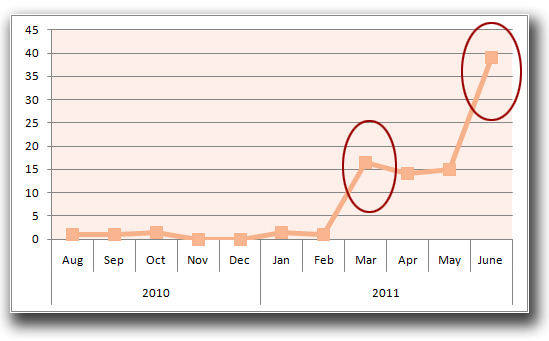

7月6日に公開された『インターネット脅威マンスリーレポート – 2011年上半期・6月度』でも述べられているように、Android OS 搭載のモバイル端末(以下、Android端末)を狙う不正プログラムを検出するパターンファイル数は、2010年12月時点と比較して、16倍に増加しています。一方、「TrendLabs(トレンドラボ)」が日本からの問合せで取り扱った検体数も2011年に入り、大幅に増加しています(図1参照)。初めてAndroid端末を狙う不正プログラムが確認されたのは、2010年8月。この月の検体数を「1」とした相対値の推移が以下となります。

|

|

(2010年8月の検体数を「1」とした相対値) |

2011年3月以降から大きく増加しているのは一目瞭然です。そして6月に入ってさらに大幅に急増しています。そして、今後も右肩上がりの傾向は続くものと考えられます。

■これまで確認されたAndorid端末を狙う不正プログラムを振り返る

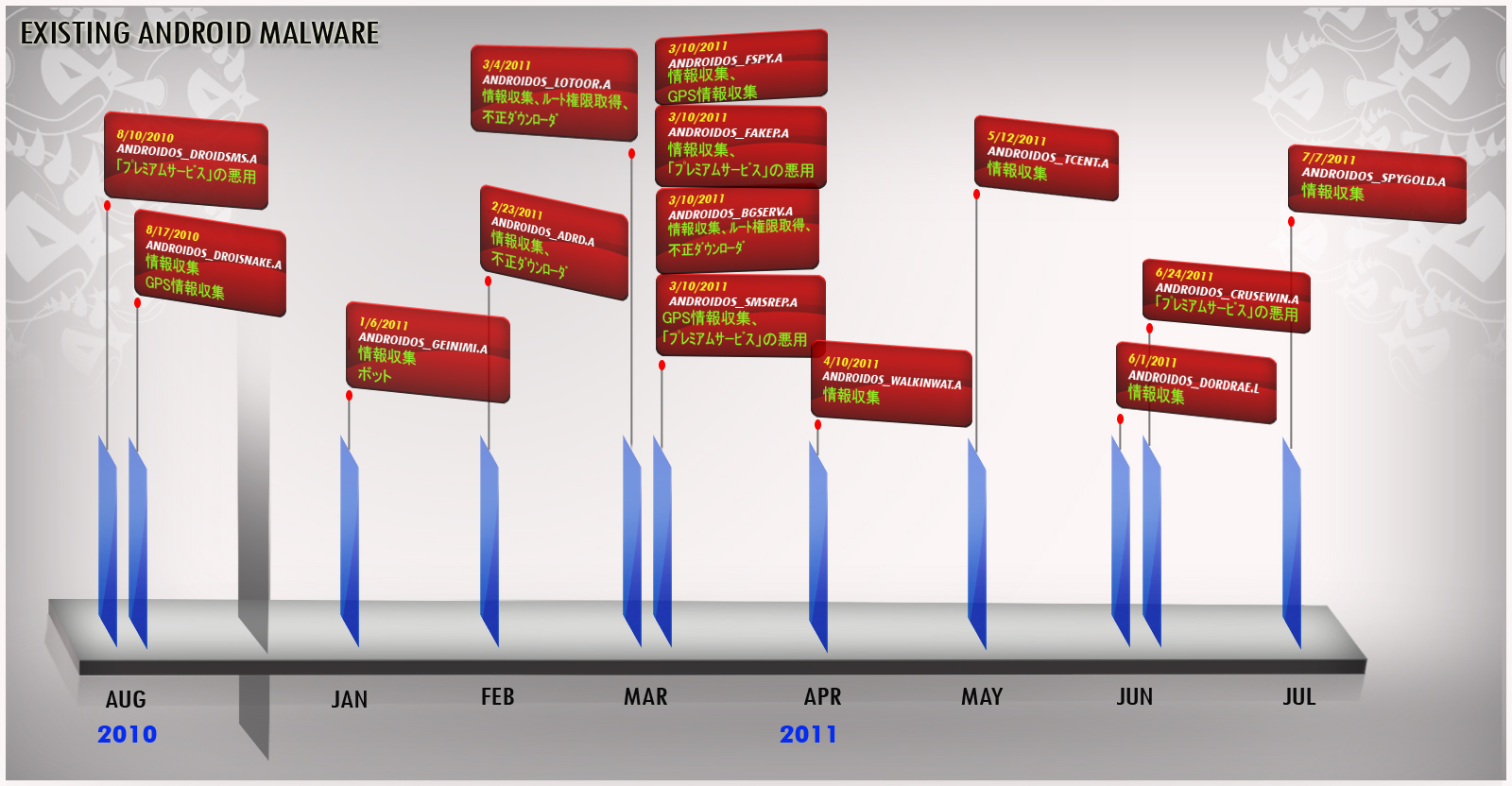

上述のとおり、Android端末を狙う不正プログラムが初めて確認されたのは、2010年8月でした。それ以降どのような不正プログラムが登場してきたのか振り返ってみます。

|

|

|

<2010年8月>

モバイル用 “Windows Media Player” のアイコンを装ったアプリとして侵入。高額の料金が発生する「ショートメッセージサービス(SMS)」の電話番号にメッセージを送信する機能を備えていました。しかし、解析の結果、この不正プログラム自体にエラーがあり送信できないことが判明しています。

Malware Blog:First Android Trojan in the Wild (英語情報)

“Tap Snake” という名で、正規アプリケーションを装い、「Android Market」で配布されていました。この不正アプリは、ユーザの位置情報(GPS情報)を不正に送信する機能を備えており、この機能により、不正リモートユーザは、別のAndroidアプリ “GPS SPY” を利用して、この不正アプリをインストールしてしまったユーザの位置情報を把握することが可能となりました。

IT Pro『インシデントSpotlight:「Android」を狙う不正プログラムが登場』

<2011年1月>

正規のアプリケーションに不正なコードが追加され「トロイの木馬化」されたアプリとして端末に侵入。このトロイの木馬化されたアプリは、「International Mobile Equipment Identity(IMEI)」や「International Mobile Subscriber Identity(IMSI)」といった情報を収集するだけでなく、指定されたサーバにアクセスし不正リモートユーザからの命令を待ち受ける「ボット」としての機能を備えることから、Android端末に感染する最初のボットとして話題になりました。

IT Pro『検証ラボ:「ANDROIDOS_GEINIMI.A」(アンドロイドオーエス ゲイニミ)』

※「International Mobile Equipment Identity(IMEI)」=国際移動体装置識別番号、もしくは端末識別番号

※「International Mobile Subscriber Identity(IMSI)」=国際携帯機器加入者識別情報

<3月>

正規のゲームアプリ “Falling Down” がトロイの木馬化されて侵入。特定のサイトにアクセスし、不正リモートユーザとの間で各種情報を送受信し、侵入した端末のシステム情報やIMEI番号、IMSI番号を収集。また、侵入した端末のルート権限を取得することで、不正リモートユーザは端末のさまざまな操作が可能となります。さらに、ユーザに気づかれずに、他のアプリをダウンロードしてインストールする機能も備えています。

Malware Blog:Trojanized Apps Root Android Devices (英語情報)

上記「ANDROIDOS_LOTOOR.A」の対策ツールとしてリリースされたセキュリティツール “Android Market Security Tool” がトロイの木馬化され偽Android Market Security Toolとして侵入。侵入した端末から情報を収集し、不正リモートユーザに送信。また、通話やテキストメッセージの送受信する際の日時、ファイルや動画のダウンロードする際のURLなどを記録します。

Malware Blog:Trojanized Security Tool Serves as Backdoor App (英語情報)

<5月>

「DroidDreamLight」と呼ばれる不正プログラムが実行されるようにトロイの木馬化された正規アプリを確認。このトロイの木馬化したアプリに感染したAndroid端末は、2011年5月時点で3万台から12万台に及ぶとのこと。このトロイの木馬化したアプリは、公式Android Marketで配布されていた50以上のアプリに感染していたことから、大きく報道されることとなりました。

Malware Blog:Analysis of DroidDreamLight Android (英語情報)

■Android端末を狙う不正プログラムの特徴とは?

Android端末を狙う不正プログラムの特徴として、以下の6点が挙げられるでしょう。

- 情報収集

- GPS情報収集

モバイル端末の GPS情報を収集し、Android端末を狙う不正プログラムによっては、この GPS情報を不正リモートユーザに送信する機能を備えたものも存在します。 - ルート権限取得

Apple が提供する iOS の「JailBreak(脱獄)」に相当するもので、侵入した端末を「コントロール」するためにルート権限を取得します。これにより、ユーザに気づかれることなく、他の不正なアプリケーションのダウンロードや不正リモートユーザからの任意のコマンド実行が可能となります。 - ボット

- 「プレミアムサービス」の悪用

「プレミアムサービス」とは、各携帯通信会社が提供するサービスで、高額の料金が発生するサービスを指します。このプレミアムサービスに電話をかけたり、ショートメッセージサービス(SMS)を悪用する機能。 - 不正ダウンローダ

このように Android端末を狙う不正プログラムの不正活動は、これまで PC ユーザが経験してきた不正プログラムの不正活動の特徴とあまり大差はないと言えるのではないでしょうか。

「情報収集」と言えば、PC を狙う不正プログラムの中でも代表的な不正活動で、バックドアなどを思い浮かべるかもしれません。また、世界的には、情報収集型不正プログラム「ZBOT」が悪名高く、侵入した PC からオンライン銀行や「ソーシャル・ネットワーキング・サービス(SNS)」のアカウント情報やログイン情報を収集することで知られています。一方、Android端末を狙う不正プログラムは、IMEI番号や IMSI番号、モバイル端末のシステム情報などを収集します。モバイル端末では、IMSI番号で加入者が識別され、各携帯電話事業者は、IMSI番号と IMEI番号でどの加入者がどの端末を使っているかといった使用状況を把握できる仕組みになっています。このことから、これらの情報がサイバー犯罪者の手に渡ると、これらの番号情報が悪用される恐れがあります。

また、「プレミアムサービスの悪用」はモデムを使って高額の国際電話番号に電話をかける「ダイヤラ」といった PC を狙う不正プログラムを彷彿させ、「ボット」や「不正ダウンローダ」といった特徴の場合も、振る舞い的に PC を狙う不正プログラムと同じであるといえるでしょう。

■Android端末を使用するユーザはどのような対策をすればいい?

Android端末や iPhone といったスマートフォン人気の以前は、いわゆる「ガラケー」と呼ばれるフィーチャーフォンが日本の携帯市場の大半を占めていました。これらフィーチャーフォンは、機種ごとに端末構造が異なっているため、サイバー犯罪者にとって魅力的な「獲物」でありませんでした。しかし、スマートフォンでは、Apple の「クローズ」主義で保護されている iPhone は異なり、Google が提供する Android OS は、アプリ開発者なら誰でも自由に参加できる「オープンソース」を採用しています。これが Android市場活性化に貢献してきた一方、Android端末がサイバー犯罪者にとって魅力的な「獲物」となる理由にもなっています。そして、上記で述べたように Android端末を狙う不正プログラムが PC を狙う不正プログラムと類似していることを考慮すると、従来のようなフィーチャーフォンを使う感覚で、Android端末を使用することは危険であると言えるでしょう。

各ユーザが安心して Android端末を使用するためには、こうした Android端末を取り巻く環境を心に留めておき、PC と同様のセキュリティ対策を講じることが重要となってくるでしょう。

また、セキュリティ製品を用いた対策以外にも、以下のような「TIPS」を実施しておくことが、より安全に Android端末を活用するためにも不可欠となります。

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式 Android Market 以外を利用しないこと

- アプリのインストール時に「許可項目」のメッセージが表示された場合、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

参考:『5 Simple Steps to Secure Your Android-Based Smartphone』(英語情報)より

なお、トレンドマイクロでは、現在、Android端末用に「ウイルスバスター モバイル for Android(ベータ版)」を無料で提供しています。安心・安全に Android端末を活用するためにも、インストールすることをお勧めします。