| 昨今、話題になっているイランの原子力発電所システムが標的とみられるサイバー攻撃。この攻撃には「Stuxnet(スタクスネット)」と呼ばれる不正プログラムが用いられていると報じられていますが、これはどのような不正プログラムなのでしょうか。 |

■スタクスネットとは

スタクスネットは、Windows などの脆弱性を悪用し感染を広げ、独シーメンスのシステム制御ソフトウェアの脆弱性を悪用して不正にシステムを操作しようとする不正プログラムです。

感染経路の多くは USBメモリ経由とされていますが、従来の「オートラン」ファミリーとは若干異なった感染拡大を行なう点が特徴の1つです。

トレンドマイクロへは、2010年8月に日本国内のお客様から関連不正プログラムの「LNK_STUXNET」に関して13件の被害報告があり、このうち12件は法人のお客様における被害でした。

■どのような活動を行うか

トレンドマイクロ製品で「WORM_STUXNET.A」という名前で検出される不正プログラムがユーザの PC に侵入すると、主に以下のような活動を行います。

- ワーム活動(リムーバブルドライブの利用、脆弱性の利用、P2Pの利用)

- 他の不正プログラムの作成(「RTKT_STUXNET.A」、「LNK_STUXNET.A」)

- バックドア活動

このうち、リムーバブルドライブを利用したワーム活動が各報道ではクローズアップされているようです。いわゆる「USBワーム」の動きと近似している点がありますので、「他の不正プログラムの作成」の動きとあわせ、次項で詳しく解説しましょう。

リムーバブルメディア経由の感染活動以外では、「MS08-067」や「MS10-061」といった Microsoft製品の脆弱性を悪用したワーム活動も確認されています。

「MS08-067」と聞いてピンとこられた方もいらっしゃるかもしれませんが、これは、2008年11月以降、日本国内でも猛威をふるった通称「ダウンアド(Downad/Conficker)」ファミリーでも悪用された脆弱性です。ダウンアドは2009年11月以降、新たな亜種の発生が確認されていないにもかかわらず、主に法人のお客様において継続して被害が発生していることから、脆弱性への対応が遅れている・漏れているお客様が予想以上に多いという現状が推測されます。

また、外部の Webサイトにアクセスし、不正リモートユーザからのコマンドを送受信するバックドア活動を行うことも確認しています。この攻撃では、最終的に「Siemens SIMATIC WinCC」および「PCS 7 SCADA」の脆弱性「CVE-2010-2772」を悪用し、不正なコマンドを実行、特定のファイル(データ)の入手・削除・設定変更などの操作を外部から行うことを目的としていると見られ、バックドア活動の機能を実装していることもその一環と考えられます。

■USB経由の感染における「オートラン」ファミリーとの違い

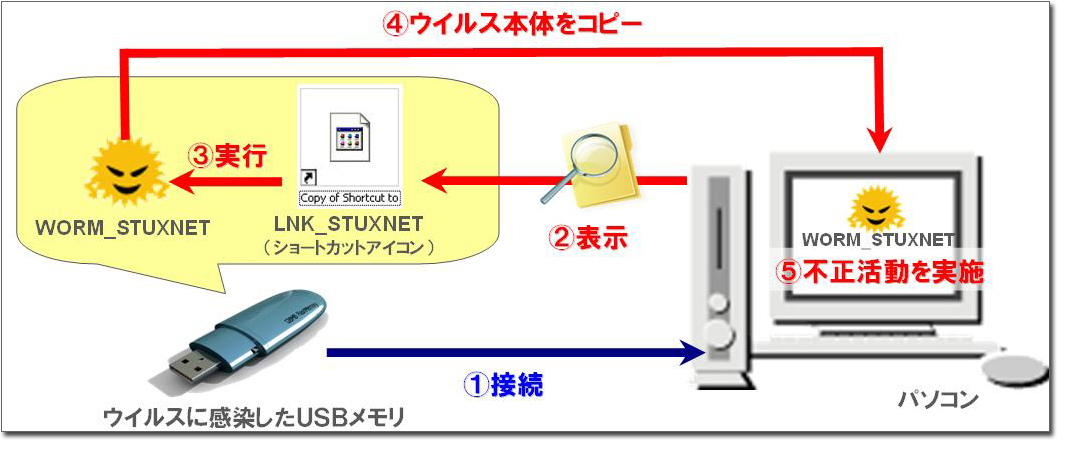

USBメモリ経由の感染について、典型的な感染の流れをご紹介します。

|

|

|

- 「WORM_STUXNET」が混入した USBメモリが PC に接続される

- PC 上においてエクスプローラなどで USBメモリを開き、アイコンを表示

- アイコンは Windowsショートカットの脆弱性「MS10-046」を悪用する「LNK_STUXNET」。USBメモリから PC に「WORM_STUXNET」をコピーする

- 「WORM_STUXNET」は「RTKT_STUXNET」を作成し、自身の活動を隠ぺい

- 「LNK_STUXNET」は接続されている他のリムーバブルメディアやネットワーク上の他のコンピュータに感染

- 「WORM_STUXNET」は「Siemens SIMATIC WinCC」および「PCS 7 SCADA」に存在する脆弱性を悪用し、不正なコマンドを実行

「オートラン」ファミリーとの大きな違いは、感染と起動のタイミングです。

「オートラン」の場合は、Windows の自動実行の機能を逆手にとって USBメモリなどが PC に挿されると同時に不正プログラムが PC にコピーされることが特徴です。そのため、Windows の設定で「自動実行を無効にする」ことで被害の多くを回避できました。

しかし、「STUXNET」はたとえ自動実行を無効にしていても、USBメモリ内に格納されたファイルを確認しようとエクスプローラなどで一覧を表示しただけで、不正プログラムが起動してしまうのです。従来の対策だけでは防ぎきれないポイントを突いて攻撃する、不正プログラム作者の悪意が垣間見えます。

■USB以外の感染経路

その新たな手口ゆえ USBメモリ経由が感染経路として話題になっていますが、2010年8月のインターネット脅威レポートでも紹介したとおり、メールなどの感染経路も確認されています。

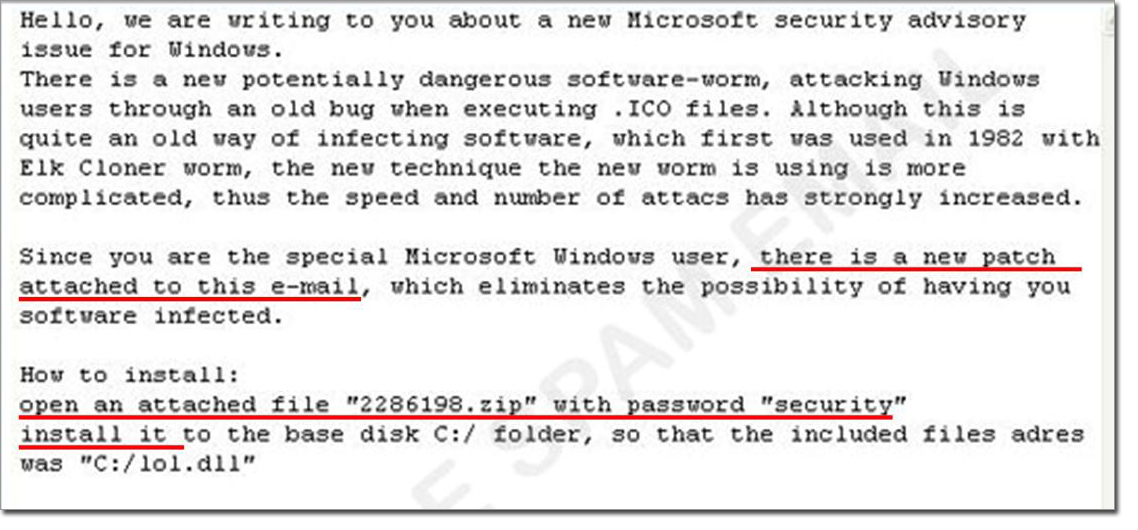

図2は実際に攻撃に用いられたスパムメールの文面です。「Microsoft から Windows に関するセキュリティアドバイザリが出ました。このメールにパッチが添付されています」と記述されていますが、実際に添付してあったものは「LNK_STUXNET」でした。

|

|

|

このほか、脆弱性を利用したネットワーク経由のワーム活動や、Webサイト経由の感染も挙動として確認できます。

■対策

「STUXNET」への対策として、まず実施いただきたいのが1)脆弱性の修正(OS/アプリケーションを最新の状態に保つ)です。しかし、この攻撃において「MS10-046」の脆弱性については修正パッチがリリースされる前に攻撃が行われた、いわゆるゼロデイ攻撃の状態にありました。先日もご紹介した Adobe製品の脆弱性への対策同様、2)脆弱性情報に敏感になることはもちろん、3)セキュリティソフトを最新の状態で使用することも必須と言えるでしょう。

法人のお客様においては、ゼロデイ脆弱性に対応する「仮想パッチ」を提供する以下の製品の導入をこの機会に是非ご検討ください。

- 侵入防御ファイアウォール(ウイルスバスター コーポレートエディション プラグイン製品)

http://jp.trendmicro.com/jp/products/enterprise/idf/index.html - Trend Micro Deep Security

http://jp.trendmicro.com/jp/products/enterprise/tmds/index.html

また、産業用機器などオフラインで使用されることが多いハードウェアには USBメモリ型ウイルス検索ツール「Trend Micro Portable Security」の導入も効果が高いと言えるでしょう。

- Trend Micro Portable Security

http://jp.trendmicro.com/jp/products/enterprise/tmps/index.html