TrendLabs | Malware Blog

「MYDOOM Code Re-Used in DDoS on U.S. and South Korean Sites」より

Jul 9,2009 JM Hipolito

米国・韓国の大手Webサイトを襲った今回の分散型サービス拒否(DDoS)攻撃では、メールを介して感染活動を行うワームが、攻撃の主役となりました。

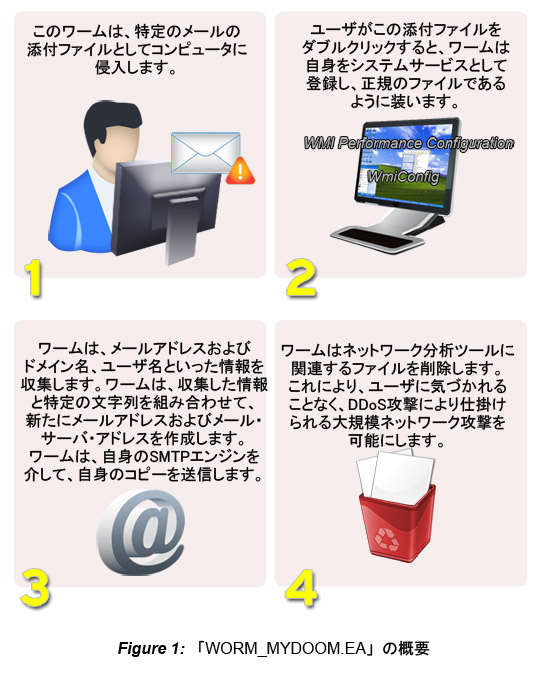

このワームは、トレンドマイクロの製品では「WORM_MYDOOM.EA」として検出され、メールの添付ファイルとして感染ユーザの受信箱に侵入します。ワームは、実行されると、自身をシステムサービス(WMI Performance Configuration および WmiConfig)として登録し、Windows起動時に確実に実行されるように設定します。そして、ワームは、コンポーネントファイルを作成し、このファイルをDDoS攻撃の標的リストと共に複数の感染コンピュータに拡散します。

次に、ワームは、感染コンピュータ上のIE(Internet Explorer)の<Temporary Internet Files>フォルダ内にある全ファイルからメールアドレスおよびドメイン名を収集します。ワームは、また、収集したドメイン名の先頭に、andrew、brenda、david、georgeといったユーザ名(詳細についてはこちら)を追記し、さらにメールアドレスを作成、追加します。このワームの脅威は、これだけではありません。ワームは、メールアドレス収集・追加作成だけにとどまらず、メール・サーバ・アドレスをも収集します。このサーバアドレスもメールアドレス同様、集めたドメイン名の先頭に特定の文字列を追記し、これにより、サーバアドレス収集が可能となります。ワームは、自身のSMTPエンジンを介してメールを送信する機能を備えており、自身のコピーをメールに添付し、上記の方法で作成したアドレスに送信することにより感染活動を実行します。ただし、コードには、「WORM_MYDOOM.EA」がメールにより拡散するように仕組まれていることが判明されていますが、トレンドラボでは、未だこのメールによる感染活動が成功裏に終わった検体を取得できていません。

トレンドマイクロのウイルス解析チームは、この不正プログラムおよび関連コンポーネントの正体を見破るために分析を続けており、有益な情報が入り次第、改めて投稿する予定です。

ワームは、ネットワーク分析ツールに関連したファイルを削除します。これにより、感染ユーザに気づかれることなく、DDoS攻撃ツールとして活動でき、標的とするWebサイトへのDDoS攻撃が可能となります(図1参照)。

|

このDDoS攻撃の対象となったWebサイトには、韓国の政府機関Webサイトも複数含まれており、この攻撃の結果、アクセスできなくなりました。なお、「Internet World Stats」の調べによれば、韓国は、アジアで1、2位を争うインターネット大国で、ネットユーザは、約3680万人いると推定されています(2008年12月調べ)。

トレンドマイクロでは、未承諾メール・スパムメールを開かないように注意を喚起しています。誤ってこの大規模攻撃に加担する事態が発生しないよう気を付けたいものです。

2009年7月12日時点での追加情報:

トレンドマイクロのウイルス解析チームは、「WORM_MYDOOM.EA」のさらなる分析を実施しました。このワームは、特別に細工されたJPGファイルを作成し、このファイルは、トレンドマイクロの製品では「TROJ_JPEGDRPR.B」として検出されます。この不正プログラムに埋め込まれた実行ファイルは、この「WORM_MYDOOM.EB」として検出されます。

ワーム「WORM_MYDOOM.EB」は、感染コンピュータ上に接続されている全てのドライブのMBR(Master Boot Record)を「Memory of the Independence Day(独立記念日の記念)」という文字列を用いて上書きします。ワームは、次に、特定の拡張子を持ったファイルを検索し、確認したファイル全てのアーカイブを作成します。そして、オリジナルのファイルを削除します。また、確認したファイルでファイルサイズが 0 バイトのものは、自動的に削除されます。作成されたファイルは、ランダムな 8桁のパスワードによりパスワード制限がかけられています。

|