サイバー犯罪者は、新型コロナウイルスの流行がもたらした「新しい常識」を攻撃に利用しています。具体的な手法の1つとして、テレワークや在宅勤務に欠かせないものとなった人気のアプリケーションやソフトウェアを偽装したり、悪用したりすることによってユーザの端末をマルウェアに感染させる手口があります。トレンドマイクロは、マルウェアのコードを含む、Zoomインストーラを偽装する2つのファイルを発見しました。これらの偽インストーラは、当然、Zoomの公式サイトで配布されたものではありません。偽インストーラのうち1つは、サイバー犯罪者がリモートで不正活動を実行するためのバックドア型マルウェアを感染コンピュータへインストールし、もう1つは、「Devil Shadow(デビルシャドウ)」と呼ばれるボットをインストールします。

■リモートアクセス機能を備えたバックドアをバンドルした偽インストーラ

一つ目は、バックドアがバンドルされたZoomの偽インストーラのファイルです。この偽インストーラがドロップするZoomインストーラのコピーと、Zoomの公式サイトで配布される正規のインストーラのプロパティを比較すると、ドロップされたZoomインストーラは正規のものとあまり差がないことがわかります。偽インストーラは、多数の暗号化されたファイルを含む実行ファイルであり、自身が実行されるとファイル「%User Temp%\Zoom Meetings\5.0.1\setup.exe」を作成し、実行します。

この偽インストーラはインストールの際に実行中のすべてのリモートユーティリティを強制終了し、外部からのリモートアクセスを受けるためにポート5650と伝送制御プロトコル(TCP)を開きます。同時に、不正活動のための設定と考えられる4つのレジストリも追加します。

追加されたnotification(通知)レジストリを逆アセンブルして機能を調べたところ、文字列には、電子メールがセットアップされたこと、ユーザ認証情報が窃取されたこと、感染端末にアクセス可能であることを遠隔操作サーバ(C&Cサーバ)に通知するための設定と値が含まれていることがわかりました。

その後、正規のバージョンのZoomインストーラを実行することによって、不正な活動に気づかれないようにします。インストールが完了すると、サイバー犯罪者は設置されたバックドアを利用して、いつでもリモートから任意のコマンドを実行できます。

■Devil Shadowボットネット

もう一つの偽インストーラは、不正なコマンドが含まれたpyclient.cmdという名前のファイルで構成されていました。cmd_shell.exeファイルは、new_script.txtを含む自己解凍アーカイブ(SFX)で、これには、C&Cサーバ、活動持続化のためのmadleets.ddns.netおよびshell.bat、またバージョン5.0.1のZoom installer.exeが含まれています。botnet_start.vbsファイルはpyclient.cmdを実行し、ドロップされたコンポーネントboot-startup.vbsが実行されると活動持続化のために設定を変更します。

偽インストーラは、改変されたZoomインストーラ、不正なアーカイブとコード、および活動の持続化と通信のためのコマンドをドロップします。

解析の結果、サイバー犯罪者は正規のアプリケーションnode.exeを利用して、C&Cサーバを含むファイルnew_script.txtを実行していることが判明しました。

pyclient.cmdのコマンドを見ると、URL 「https[:]//hosting30<省略>app[.]com」に接続し、不正な機能に関連するバイナリをダウンロードする活動を行うものとわかります。

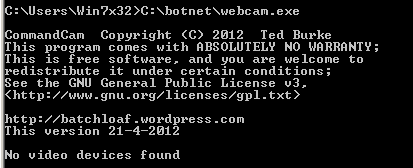

screenshot.exeという実行ファイルは、ユーザのデスクトップとアクティブなウィンドウのスクリーンショットを取得するものです。webcam.exeはシステムをスキャンして、接続されているWebカメラを探す機能を持っています。

偽インストーラの活動の最後には、正規のZoomインストーラであるZoom installer.exeが実行されZoomの本体がインストールされます。このためユーザは、偽インストーラの不審な点に気づけない可能性が高くなります。マルウェアはインストールが完了した後もシステム上で実行され続けます。タスクスケジューラを見ると、マルウェアは、コンピュータの電源がオンになるたびに、収集したすべての情報を、30秒ごとにC&Cサーバに送信することが確認できます。

■結論

2つの偽インストーラは、不審なWebサイトで配布されていました。Zoomの公式ダウンロードセンターなどの正規サイトで配布されていないことは、マルウェアを含む偽インストーラの可能性を示す指標でもあります。もう一つ注意できる兆候は、偽インストーラが「正規のZoomインストーラ」をドロップして実行するまでに、公式のZoomインストールの場合より時間がかかることです。偽インストーラでは、正規Zoomインストーラを実行する前に不正なコンポーネントを抽出するため時間がかかることが原因です。

マルウェア作成者であるサイバー犯罪者も、まだ研究開発の段階にある可能性があります。正規のアプリケーションに複数のコンポーネントをバンドルすることによってセキュリティ対策プログラムによる検出回避を試行し、また、ビデオ会議アプリにバンドルするマルウェアを試行錯誤しながら、他の収益化の可能性を探っている様子がうかがえます。

新型コロナウイルスの流行にともない、その使いやすさから人気が高まるZoomは、開示される問題に対処するためプラットフォームを更新し続けています。他の多くの不正活動と同様、サイバー犯罪者は可能な限り多くのシステムを感染させるため、テレワークで利用される人気のツールに便乗します。ツールの必要性が高まり続ける中で、今後もこのような攻撃が継続することが予測できます。上述のマルウェアは、企業あるいは非ビジネス業界においても価値の高いシステムに侵入し、専有情報や機密情報を窃取するために利用することが可能です。サイバー犯罪者はこれらのマルウェアを利用することによって、ユーザの気づかぬうちにビデオ会議への潜入、キー入力操作の記録、Webカメラの使用、その他のマルウェアのインストール、また録音と録画を実行することが可能です。また、これらのアプリはさまざまなプラットフォームやオペレーティングシステム(OS)でも利用可能であるため、攻撃対象デバイスの拡大も可能になるでしょう。

■被害に遭わないためには

テレワークや在宅勤務をしているユーザは、このようなマルウェアを防ぐため、以下のベストプラクティスを適用してください。

- アプリケーションやソフトウェアは、正規のマーケットプレイスと公式プラットフォームからのみダウンロードする

- ビデオ会議アプリとOSを保護するために、端末にインストールされているソフトウェアを最新バージョンに更新し、会議にはパスワードを使用し、ホストコントロールを設定する

今回報告するZoomだけでなく、他のビデオ会議アプリにもマルウェアがバンドルされる可能性があることから、トレンドマイクロでは、不正に改造したものやマルウェアがバンドルされているものがないか、様々な他のプラットフォーム、挙動、ファイルについて注意深く監視をしています。これらの偽インストーラによる感染を防ぐには、必要とするビデオ会議アプリの公式サイト(Zoomの場合はhttps://zoom.us/download)などの信頼できるソースからのみ、ダウンロードしてください。また既にビデオ会議アプリを使用している場合にも、アップデートや最新版という口実で不審なプログラムを実行させようとする手口が考えられます。アップデートの場合には、使用している製品のアップデート機能から更新を行ってください。

■トレンドマイクロの対策

トレンドマイクロは、上記のベストプラクティスに加えて、以下のセキュリティソリューションを推奨します。

- Trend Micro Apex One™―巧妙化し続ける脅威に対して高度な検出と自動対処を提供します。

- Trend Micro XDR―AIの活用とお客さま環境からのデータとトレンドマイクロのグローバル脅威インテリジェンスを組み合わせることで、より的確かつ早期の脅威検出につなげることができます。

企業や組織は、多層的なアプローチをセキュリティに導入することによって、このような脅威からユーザを保護することができます。

■侵入の痕跡(Indicators of Compromise、IoC)

今回の記事に関する侵入の痕跡はこちらを参照してください。

※調査協力:Bren Matthew Ebriega

参考記事:

- 「Backdoor, Devil Shadow Botnet Hidden in Fake Zoom Installers」

By Raphael Centeno and Llallum Victoria

翻訳: 室賀 美和(Core Technology Marketing, Trend Micro™ Research)