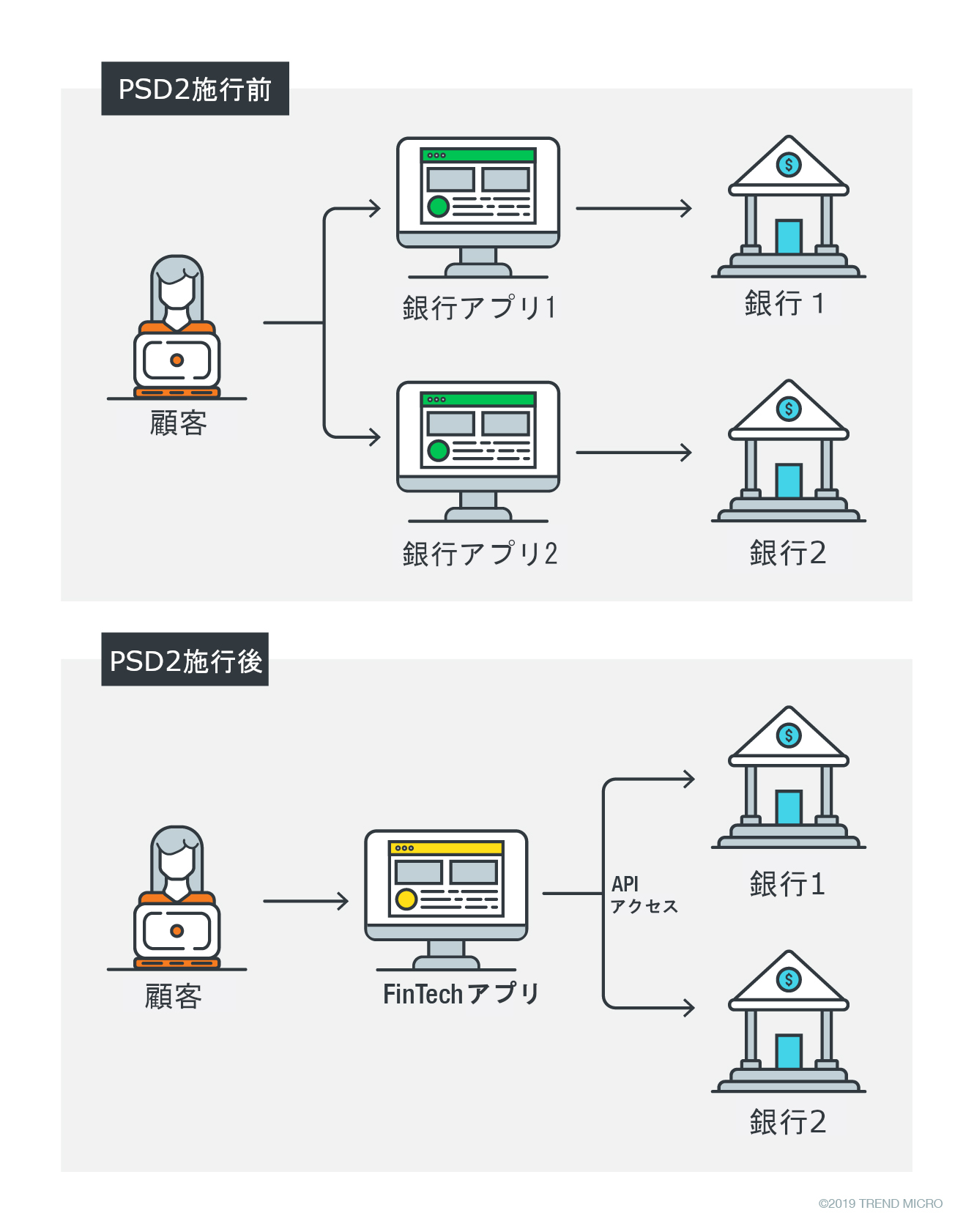

多くの業界においてモバイル化が進む今日、金融業界にも新たな変化が到来しています。2007年11月、ヨーロッパ連合(EU)加盟国の決済サービスの効率化と統合された決済サービス市場を創出することを目的として「決済サービス指令(Payment Service Directive、PSD)」が施行されました。しかしその後、技術の発展に伴い、さらに革新的な決済サービスの実現を目的としてこの法案の見直しが実施され、その結果2019年9月14日にその改訂版である「PSD2」が施行されました。オープンバンキングとも呼ばれるこの新規制は、EUのみならず世界中の金融業界へ影響を及ぼすことが予想されていた通り、すでに米国やアジア各地の銀行でも同等のサービスの適用が開始されています。

オープンバンキングは、金融業界における革新を促し、EU内での銀行取引をより簡単に、安全に、そして費用効率を向上させること目的としています。オープンバンキングによって、銀行が使用するAPIがフィンテック(FinTech、金融技術)企業に公開され(オープンAPI)、それによってフィンテック企業が予算管理や自動決済などの金融サービスにまで対応できるようになります。銀行の顧客はオープンバンキングによるサービスを利用するために、フィンテック企業に対し銀行が持つ顧客データへのアクセス権の付与に同意する必要があります。

図1:PSD2の施行に伴い、フィンテック企業は複数の銀行と連携し、銀行から提供される顧客データを集約した新しいアプリを立ち上げる

また、PSD2はより安全なオンラインバンキングの確立を目的として施行されており、各決済毎に顧客にワンタイムパスワードの入力を求める「ダイナミックリンク」と2要素認証を義務付けています。 さらに、英国の銀行では、安全なオンラインバンキングの確立への一歩として、フィンテック企業と銀行の間の認証プロセスの安全を確保するAPI仕様「Financial grade API(FAPI)」と呼ばれる標準規格の開発の取り組みが行われています。

トレンドマイクロは、セキュリティ上の観点から、フィンテック企業および銀行のPSD2の施行に伴うサービスの適用状況と、PSD2の施行に伴い発生するとみられるリスクについて調査を行いました。 オープンバンキングでは、そのシステム上の特性から、銀行が持つ顧客情報がより多くの関係者の手に委ねられます。古くからある銀行と違い、銀行詐欺などの犯罪への対処経験をほとんど持たないフィンテック企業がオープンバンキングに携わるということは危惧される点です。 また、多数の関係者が関わるということは、必然的に犯罪の手が及ぶ範囲が拡大することを意味します。 以下は、弊社の調査を通して明らかになったPSD2の施行後に考えられるリスクです。

- 一般に公開される「オープンAPI」によって、攻撃対象範囲が拡大するおそれがある。

- 銀行とフィンテック企業が利用する一部の旧型のAPIとWebサイトのURLに、顧客の機密情報を表す文字列が確認された。古いAPIやWebサイトの使用は、オンラインバンキングの安全を強化するというPSD2の目的に合致しない。

- セキュリティ上問題があるとされた旧型の銀行データ共有技術が未だ利用されている。

- 銀行やフィンテック企業が提供する一部のモバイルアプリは、広告主やアプリパフォーマンス管理サービスを提供する会社などのサードパーティと繋がっている。

- 従来のものより安全と言われているAPI仕様「Financial grade API(FAPI)」は、開発途上であり完成していない。

■APIの利用における現状とリスク

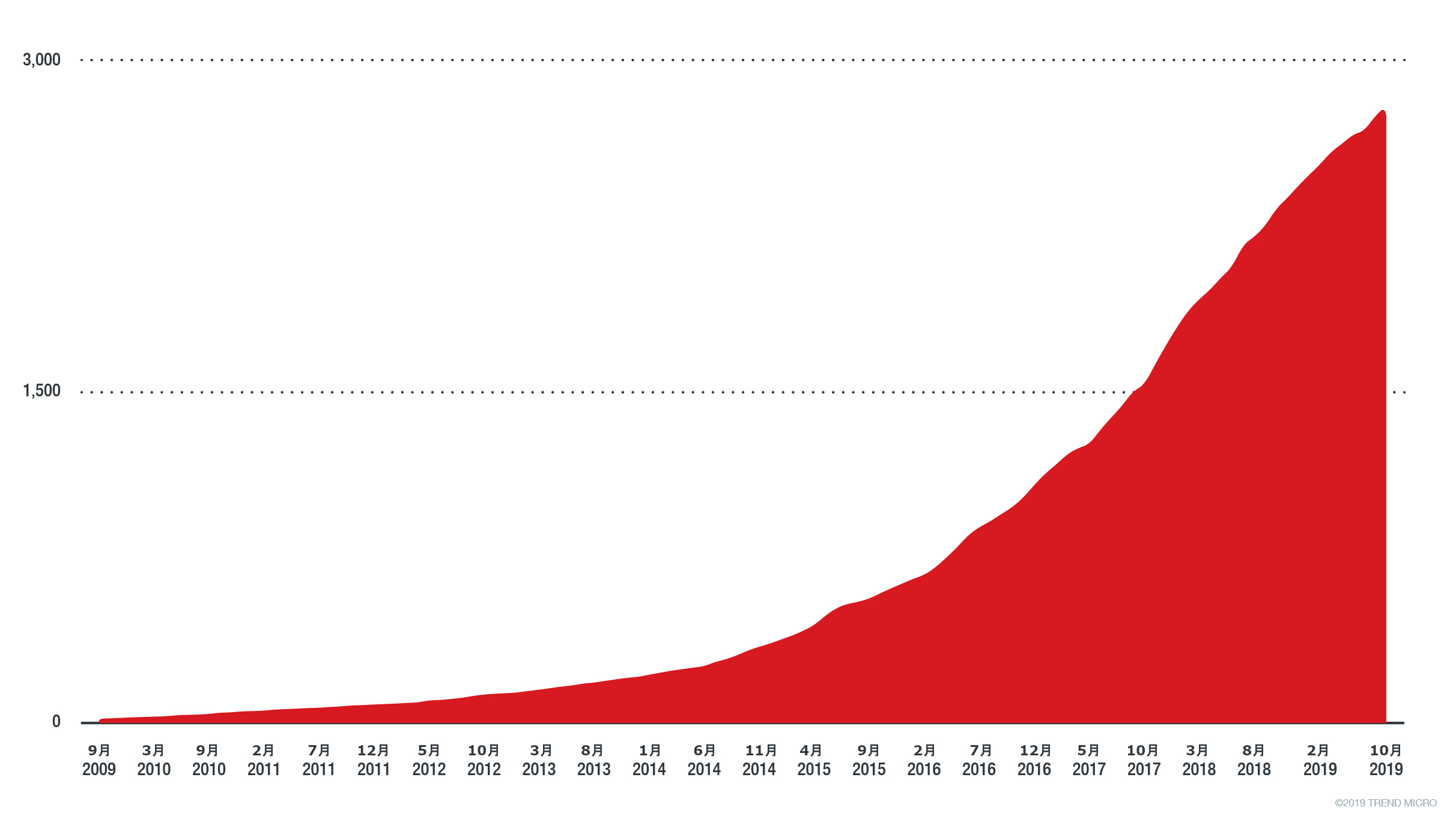

ヨーロッパの銀行がデータ共有にAPIを採用したのは2015年とかなり遅れた一方で、以下の図2からわかるように、世界中の銀行でAPIの利用は拡大しています。

図2:金融業界が利用するAPIホスト名の特定のサブセットの成長傾向

数値はトレンドマイクロのクラウド型セキュリティ技術基盤

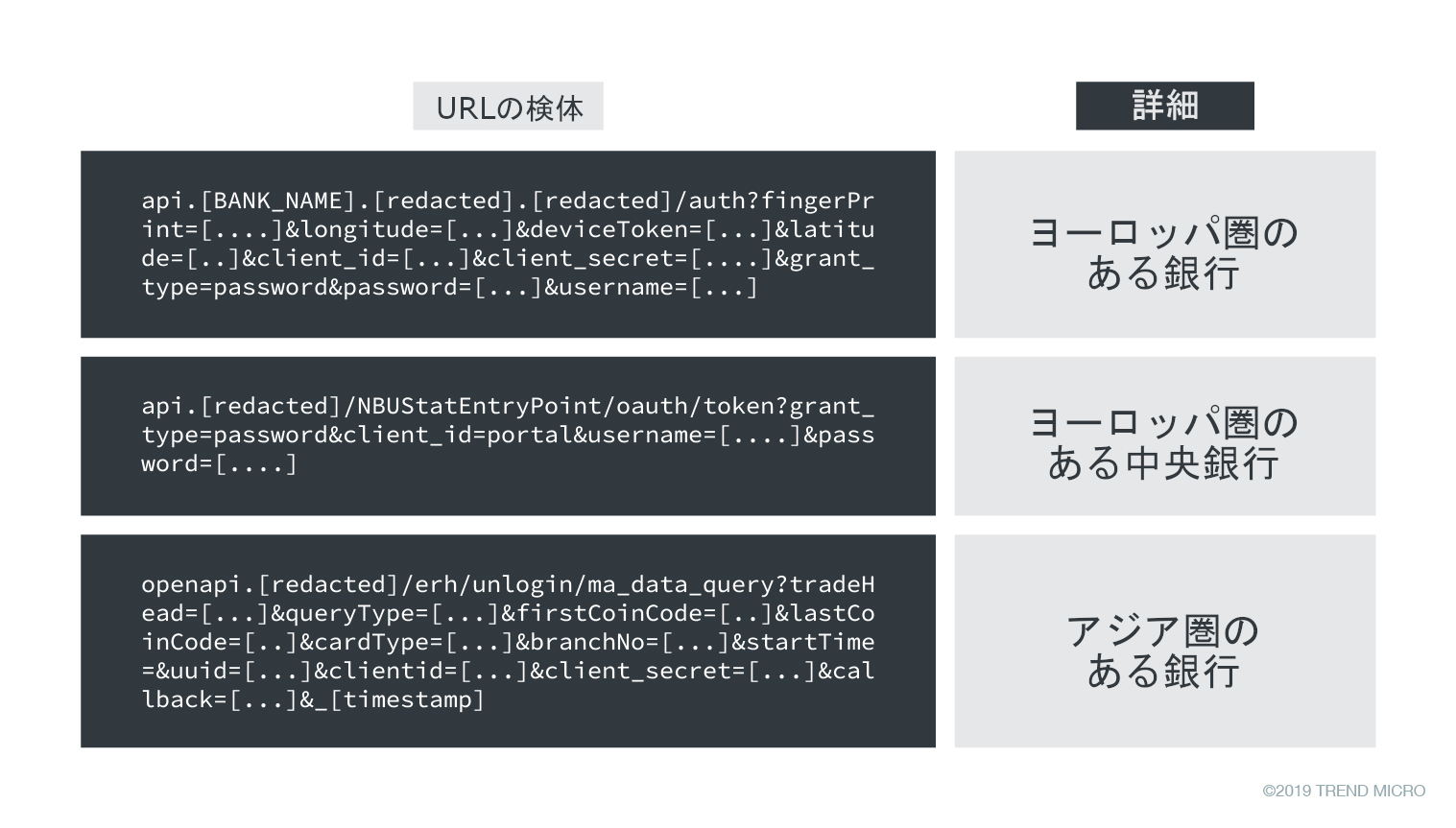

PSD2の施行以前、多くのフィンテック企業と銀行で利用されるAPIにセキュリティ上の問題が見つかりました。ヨーロッパの大手銀行2行とアジアの大手銀行1行を含む多数の銀行で、APIと旧型のWebサイトが持つURLに以下の機密情報が露出されていました。

- 認証情報のパラメータ

- 個人的な情報

- 決済情報

図3:ユーザの個人情報が露出しているAPI

機密情報をURLの文字列として組み込む行為は、情報漏えいのリスクを防ぐためにも改善されるべき習慣です。というのも、これらの情報が使用されているURLがログファイルやブラウザ履歴に残ってしまうと、異なるユーザデバイス間において意図せず情報が共有されてしまう可能性があるためです。

本記事で紹介する脅威を詳しく説明したレポート「Ready or Not for PSD2: The Risks of Open Banking(英語)」では、情報を露出している金融機関の一覧(一部)を公開しています。この一覧は顧客のプライバシー保護のため匿名化が施されています。

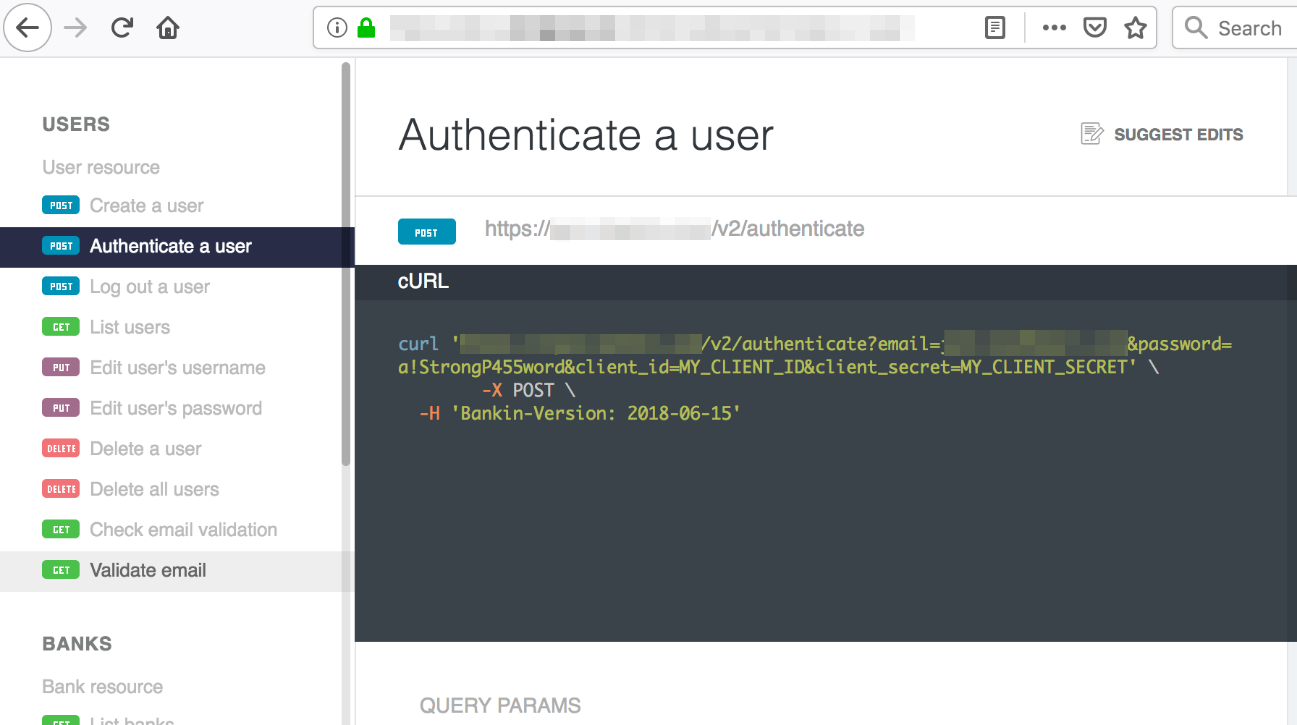

また、弊社は、APIドキュメントをオンラインで公開しているヨーロッパのフィンテック企業で、APIのURLに以下の情報が含まれているのを確認しました。

- 顧客のEメールアドレス

- 顧客のパスワード

- 顧客の認証情報

- 顧客のID

図4:あるフィンテック企業が利用するAPIのオンラインドキュメント。PSD2に準拠していると書かれているが、APIのURLパスに機密情報が明確に確認できる

■セキュリティリスクを伴う技術「スクリーンスクレイピング」とは?

「スクリーンスクレイピング(Screen scraping)」」と呼ばれる手法は、フィンテック企業が銀行データを集約するために使用する手法の1つです。スクリーンスクレイピングでは、顧客のログイン認証情報を使用してWebブラウザでのセッションを模倣することで、銀行のWebサイトのHTMLコンテンツを解析します。この手法を利用するためには、フィンテック企業に顧客がオンラインバンキングのパスワードを提供する必要があり、セキュリティの観点からは推奨されない行為です。

PSD2では厳格な認証が義務付けられているため、スクリーンスクレイピングは利用不可となり、代わりにWebサービスの連携でアクセス権限の認可を行うプロトコル「OAuth2.0」の利用が義務付けられます。この新しい規定に対しフィンテック企業は、「スクリーンスクレイピングの事故や違反は発生しておらず、しかもOAuth2.0はユーザにとって使いにくい技術である」として反発しました。この反応を受けて、PSD2施行前の8月13日当局はPSD2の施行に伴い生じる調整の必然性を考慮し、サードパーティプロバイダに十分な時間を与えるために、PSD2で定められている技術的なセキュリティ対策と罰金の完全な施行の延期を発表しました。

■FAPIとは?

「Financial Grade API(FAPI)」は、リスクの高いシナリオでもフィンテック企業と銀行間の安全な認証プロセスを確立するプロトコルです。 たとえば、モバイルアプリで使用されるアクセストークンは現在ログイン中のユーザを識別するのに役立ちますが、攻撃者がFAPIが実装されたアプリにおいてユーザの一時アクセストークンを窃取した場合、攻撃者がそのトークンを使用したとしても対象のユーザの財務情報にアクセスできません。 このFAPIは現在、認証プロトコルの標準規格「OpenID Foundation」と政府主導のもと設立された英国の9銀行による団体「U.K. Open Banking Implementation Entity(OBIE)」によって開発されています。 現時点では、英国でオープンバンキングが有効になった場合の実装を目標としていますが完全な準備は整っていません。本記事執筆時点で、FAPIには、重大なセキュリティ上の欠陥を含む、実装前に解決すべき問題が残っていると伝えられているためです。

■PSD2施行後の脅威を予測

PSD2の施行で確立されつつある新しいバンキングの方法論では、銀行の顧客データにアクセスするオープンAPIを必要とし、攻撃者に新しい活動の機会を与えると弊社は考えています。 以下は、PSD2の施行後に予測される脅威と潜在的な攻撃の対象の一部を示しています。

- APIに対する攻撃:APIを狙った分散型サービス拒否(DDoS)が発生し、銀行業務および決済の中断が発生すると考えられる。APIシステムが公開されれば、攻撃者はその動作を調べることによりセキュリティ上の欠陥や異常を発見することが可能になる。

- フィンテック企業を対象とする攻撃:すべてのフィンテック企業が銀行と同じセキュリティレベルと智賢を持つわけではありません。フィンテック企業に対し実施された調査は、フィンテック企業は銀行と比べて規模が小さく、セキュリティ要員を持たない傾向があることを示しています。そのようなセキュリティ面の隙を狙い、正規の銀行または銀行の顧客になりすました攻撃に狙われる可能性があります。フィンテック企業が使用するサーバも、銀行顧客データを盗むための格好の標的にもなり得ます。

- ユーザを狙う攻撃:従来からあるソーシャルエンジニアリングとフィッシングの手法を利用した攻撃も増えると考えられます。さらに、不正な取引が発生した場合、責任の所在と証明がより複雑化する可能性があります。

■被害に遭わないためには

オープンバンキングは顧客、銀行、そしてフィンテック企業に安全なセキュリティと新たなビジネスチャンスを確実にもたらしますが、現状のままではセキュリティ上の懸念が残ります。フィンテック企業は革新とサービスの公開を求め、対して銀行は地位の存続を重要視しており両者の目的に不一致がみられるものの、その対立のためにユーザが不利益を被るべきではありません。 本記事で紹介したリスクによる被害を未然に防ぐためにも、以下のベストプラクティスを講じることを推奨いたします。

フィンテック企業:オープンAPIを確実にセキュアなものとするプロトコルを採用し、リスクを伴う旧型のシステムの使用の中止を推奨します。過去に攻撃の事例が記録されていないからと言って、スクリーンスクレイピングのような手法にセキュリティ上問題がないということにはなりません。

アプリ開発者:アプリとWebサイトが設計上安全であることを確認してください。また、どのような環境でも安全に実行できるアプリを開発する必要があります。

銀行やその他の金融機関:現在提供されているアプリのAPIを確認しましょう。顧客の機密情報や個人データがURLに含まれるようなことがあるなら、他のセキュリティ対策の効果が失われる結果になります。

PSD2がもたらし得るリスクと脅威の詳細については、以下のレポート「Ready or Not for PSD2: The Risks of Open Banking(英語)」をご参照ください。

参考記事:

- 「When PSD2 Opens More Doors: The Risks of Open Banking」

By Feike Hacquebord, Robert McArdle, Fernando Mercês, and David Sancho

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)