PowerShellを悪用してマルウェアを拡散する手法は、これまでにも行われてきました。PowerShellの利用は、実際に「ファイルレス活動」を行う多くの脅威が使用する一般的な手法です。トレンドマイクロは、定期的に遭遇するこのような種類の脅威を、挙動監視技術によってプロアクティブに検出してブロックします。例えば、「スマートパターン」は、不正なPowerShellスクリプトによってスケジュールに登録されたタスクをプロアクティブに検出します。他にも、「Server Message Block(SMB)」の脆弱性を突く攻撃、辞書攻撃と考えられるログイン試行、不正な仮想通貨発掘活動に関連する通信などの活動の痕跡を検出するネットワークルールがあります。

トレンドマイクロはそのような活動に対する継続的な監視を行っていますが、今回のような急増は弊社にとっても珍しいことです。トレンドマイクロのクラウド型次世代セキュリティ技術基盤「 Smart Protection Network™」のデータは、最近確認されたこの一連の攻撃が、主に中国のシステムを狙ったものであることを示しています。この攻撃は2019年5月17日に初めて確認され、5日後の5月22日にピークに達して以来安定した検出が続いており、本記事執筆時点(6月5日)でも未だ進行中です。

この攻撃の活動をさらに解析した結果、弊社が以前に確認した事例と類似した手法を利用した活動の一部であると考えました。トレンドマイクロが以前確認した活動では、仮想通貨「Monero」を発掘するマルウェアを拡散するために、難読化されたPowerShellスクリプト「PCASTLE」が利用されていました。ただし、以前の活動では、中国以外にも、日本、オーストラリア、台湾、ベトナム、香港、インドなどの他の国々にも拡散されていました。そして今回の事例では、最初に報告された活動と同様に、再び中国を標的としていると考えられます。

今回確認された最新の活動では、いくつかの新しい手法が追加されたことが確認されました。その1つとして、仮想通貨発掘マルウェアを拡散するために、さまざまなタスクを実行する色々なコンポーネントを使うことで、複数の拡散方法を利用することが挙げられます。この活動ではまた、多層的なファイルレス活動を使用することで、不正なPowerShellスクリプトが、スケジュールに登録したタスクを介してペイロードをダウンロードしメモリ内でのみ実行することを可能にします。すべての不正な機能は、同様にメモリ内で実行される最終段階のPowerShellスクリプトに含まれています。具体的には、SMBの脆弱性を悪用した「EternalBlue」の使用、システムに対する辞書攻撃およびPass-the-Hash攻撃の採用、そしてペイロードのダウンロードといった動作です。

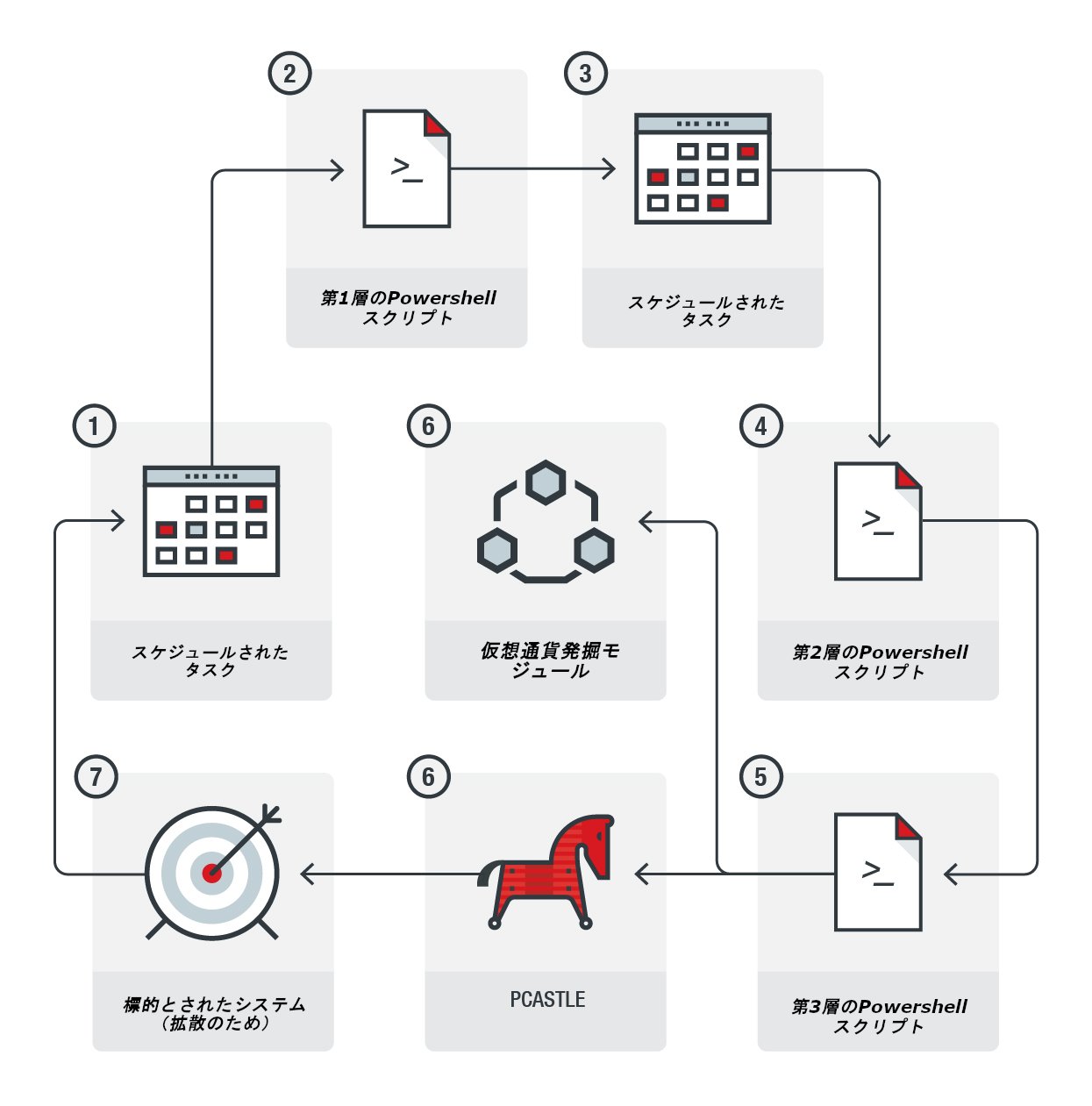

図1:「PCASTLE」を利用して仮想通貨「Monero」発掘マルウェアを拡散する最新の活動の感染の流れ

■攻撃の流れ

以下は、このマルウェアの攻撃の流れです。

- いずれかの拡散方法が成功すると、スケジュールされたタスクまたはRunOnceレジストリキーのいずれかが実行され、第1層のPowerShellスクリプトがダウンロードされる

- 第1層のPowerShellスクリプトは、スクリプト内のURLのリストへのアクセスを試みる。 PowerShellコマンドをダウンロードして実行し、1時間毎に実行されるタスクとして別のスケジュールに登録する

- スケジュールされたタスクは、第2層のPowerShellスクリプトをダウンロードして実行するPowerShellスクリプトを実行する。第2層のPowerShellスクリプトは、第 3層のPowerShellスクリプトをダウンロードして実行する前に、コマンド&コントロール(C&C)サーバにシステム情報を報告する

- C&Cサーバに送信されるシステム情報には、コンピュータ名、GUID、MACアドレス、OS、アーキテクチャ、およびタイムスタンプが含まれる

- このシステム情報は、次の形式で送信される:「<URL>{url}?ID=<コンピュータ名>&GUID=<GUID>&MAC=<MACアドレス>&OS=<OS>&BIT=<アーキテクチャ>&_T=<タイムスタンプ>」

- C&C通信では、次のような固有のUser-Agent情報を接続に利用(6つのランダムな文字を含む):「Lemon-Duck-<ランダムな文字列>-<ランダムな文字列>」

- 第3層のPowerShellスクリプトは、報告されたシステム情報に基づいて仮想通貨発掘モジュールをダウンロードする。このモジュールは、他の公的に利用可能なコードであるInvoke-ReflectivePEInjectionを利用して自身のPowerShellプロセスに注入される。 また、拡散などの他の動作を行うPCASTLEスクリプトコンポーネントもダウンロードする。 今回の活動では、以前の活動と類似した拡散手法が利用されているが、それらは単一のPowerShellスクリプト「PCASTLE)に集約されている。このスクリプトはは、EternalBlue、辞書攻撃、およびPass-the-Hash攻撃といった手法を利用

感染可能なシステムがある限り、この拡散サイクルは続きます。手動でダウンロードした場合にダウンロードされるPowerShellスクリプトの形式は以下のとおりです。

Invoke-Expression $(New-Object IO.StreamReader ($(New-Object IO.Compression.DelfateStream (&(New-Object IO.MemoryStream(,$([Convert]::FromBase64String(‘<Base64方式でエンコードされたコード>’)))), [IO.Copression.CompressionMode]::Decompress)), [Text.Encoding]::ASCII)).ReadToEnd();

■今回確認された活動

今回の事例に関して、トレンドマイクロの検出結果において中国が92%を占めていることから、この活動では主に中国が狙われていることがわかりました。一方で、攻撃に使用する拡散手法の性質から、おそらく特定の業界を狙っているものではないと考えられます。例えば、SMBの脆弱性やよく使われているパスワードの使用は、特定の業界に限られたセキュリティにおける問題ではありません。この活動の背後にいる攻撃者も、マルウェアに感染させられる限りは、誰が影響を受けるのかを気にしていないようです。

また、ペイロードの仮想通貨発掘モジュールとして攻撃者が「XMRig」を利用したことに関しても、特に新しく発見されたことではありません。 Moneroを発掘するためのアルゴリズムは、他の仮想通貨と比較してリソース集約的ではなく、従って多くの処理能力を必要としません。これは、パフォーマンスの問題のような特定の兆候が表れない限り、ユーザに気付かれることなくなく不正に仮想通貨を発掘できることを意味します。

■被害に遭わないためには

攻撃者が、中国のシステムへと狙いを定めている理由は明らかになっていません。それでもなお、この活動によって、ファイルレス活動を利用する脅威が消え去ることはないということが示されました。実際、現在の脅威状況において、ファイルレス技術が最も一般的に使用される脅威の1つになるというのがトレンドマイクロの予測です。PowerShellは現在オープンソースになっています。つまり、ハッカーが容易く利用できるようになっているということです。また、正規のシステム管理ツールでもあるため、攻撃者がこれを利用して、従来のセキュリティ防御を巧妙に回避することが可能です。これらの脅威を防ぐために、法人組織は以下のベストプラクティスを講じることを推奨します。

- 徹底的な防御の実施。異常な動作や、認証されていないプログラムまたはスクリプトの実行を検出して防止するための挙動監視などの追加のセキュリティメカニズムを展開しましょう。サンドボックスは不正なスクリプトやシェルコードを封じ込めるのに役立ちます。また、ファイアウォールや侵入防止システムはマルウェア関連のトラフィックを阻止することができます。

- システムへの修正プログラムの適用と更新。例えば、今回の活動でも、すでに修正プログラムが公開されている脆弱性が利用されました。修正プログラムの適用が困難なレガシーシステムや組み込みシステムには仮想パッチの採用が推奨されます

- システム管理ツールへのアクセス制限。脅威の検出を回避する目的で、攻撃者による正規ツールの利用が増えつつあるため、正規ツールの利用を必要とする人のみに制限することが重要です

- システムセキュリティの強化。認証および暗号化メカニズムはシステムに対する認証されていない変更を防ぐ上で役立ちます。一方、アカウント認証の強化は辞書攻撃や辞書攻撃の影響を軽減することが可能です。

■トレンドマイクロの対策

トレンドマイクロのエンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」、「ウイルスバスター™ ビジネスセキュリティ」、および「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイントセキュリティ対策製品は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこのような脅威から保護します。

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

【更新情報】

| 2019/06/27 15:18 | Brute Forceの訳について、総当たり攻撃としていましたが辞書攻撃であると判明したため、本文の一部を修正しました。 |

参考記事:

- 「Monero-Mining Malware PCASTLE Zeroes Back In on China, Now Uses Multilayered Fileless Arrival Techniques」

by Trend Micro

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)