トレンドマイクロでは、2018年1月~11月に発生したサイバー脅威の動向から、①フィッシング詐欺、②SMSを発端とする不正アプリ拡散、③「セクストーション」スパム が2018年に発生した個人利用者を狙う「三大脅威」であったと分析しています。本ブログでは、この2018年の脅威動向に関する速報を連載形式でお伝えしています。1月17日の記事では個人利用者を狙う脅威として「フィッシング詐欺」を取り上げました。最終回の今回は、個人利用者に対する脅威の中から「SMSを発端とする不正アプリ拡散」と「セクストーションスパム」に焦点を当てて分析します。

図:2018年国内の個人における三大脅威

■2018年を通じて継続したSMS経由の不正アプリ拡散

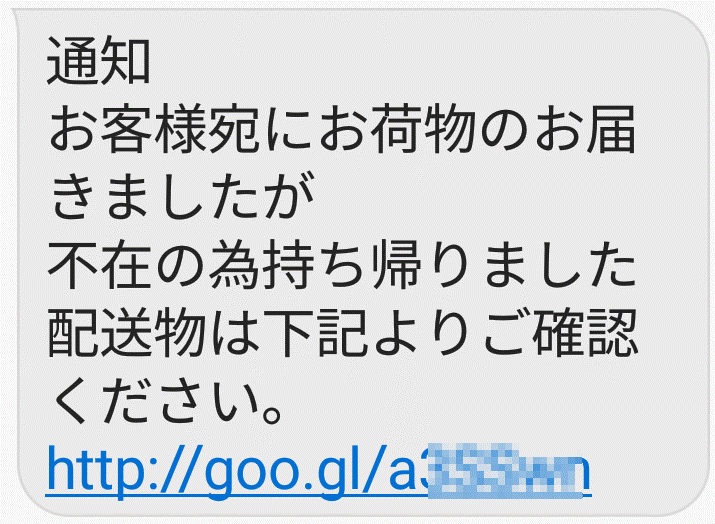

2017年の年末、宅配荷物の不在通知を偽装する不審なテキストメッセージ(SMS)の拡散が国内で確認されました。SMSは携帯電話特有のメッセージ機能であり、この攻撃は主にスマートフォンの利用者を狙うものであると言えます。この不審SMS内のURLにアクセスすると、宅配業者のWebサイトを巧妙にコピーした偽サイトへ誘導され、最終的にはAndroid向け不正アプリ(トレンドマイクロ製品では「FakeSpy」などとして検出対応)をインストールさせられるものとなっていました。

図:2018年1月に確認された宅配荷物不在通知を偽装する不審SMSの例(実物を元に再構成)

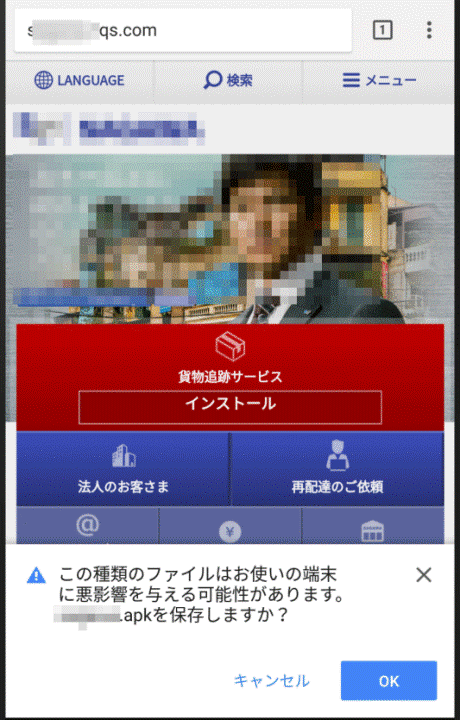

図:2018年1月に確認された不審SMS内のURLから誘導される宅配業者の偽サイトの例

このSMSを発端とする攻撃で感染する不正アプリは、端末内の情報窃取を行うと同時に、感染端末にインストールされている正規の銀行アプリを偽アプリに入れ替えることによりモバイルバンキングの認証情報を狙うことを確認しています。トレンドマイクロへの報告の中でも、この不正アプリに感染したことにより、携帯電話事業者に登録したアカウント情報の窃取からキャリア決済機能を不正利用され金銭被害を受けた事例があり、実害に繋がる攻撃であると言えます。

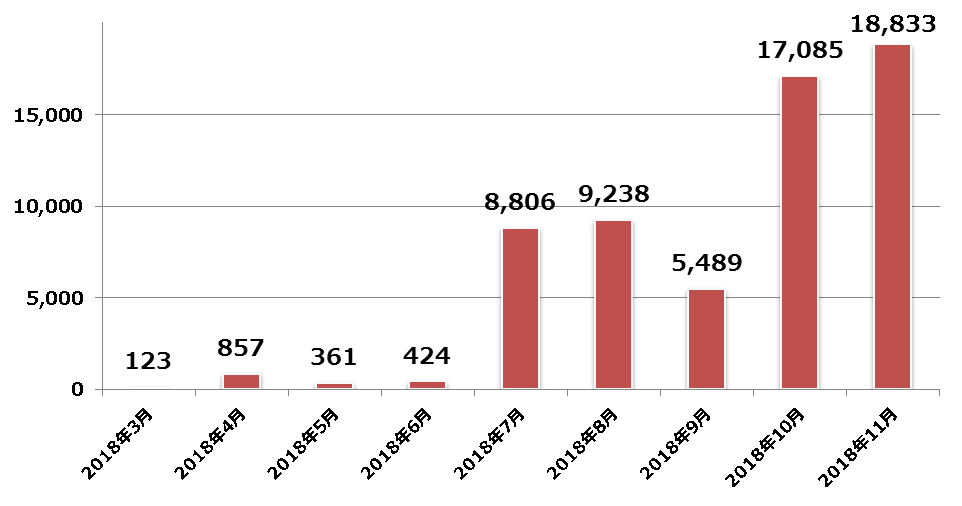

このモバイル端末を狙う攻撃は2018年1年間を通じて継続、拡大しました。トレンドマイクロのクラウド型次世代セキュリティ技術基盤である「Smart Protection Network(SPN)」の統計によれば、このSMSから誘導される不正アプリ感染のための不正サイトへアクセスした国内のモバイル利用者数は7月以降に急増しており、攻撃の大規模化が示されています。

図:宅配荷物不在通知を偽装するSMSが誘導する偽サイトにアクセスした国内モバイル利用者数の推移

このような攻撃拡大の背景には、7月以降に確認された不正アプリの活動内容の変化があります。7月以降に確認された不正アプリは、感染端末を踏み台にして新たなSMSを送信する活動を行うようになりました。つまり、感染端末からまた感染端末を増やすためのSMSを送信する拡大再生産により、攻撃全体の急拡大と偽サイトへ誘導される利用者が急増したものと考えられます。

これまでに国内で確認されたモバイル端末を狙う攻撃はどれも散発的な発生に留まってたことに対し、このSMS経由の不正アプリ拡散は、年間を通じて変化を続けながら攻撃が継続した初めての事例と言えます。トレンドマイクロでは、この攻撃は3月に確認された不正アプリをダウンロードさせるルータのDNS設定変更事例と関連性があるものと分析しています。これらの動きは国内のモバイルを狙う攻撃者の活発化を示すものと言え、今後もモバイルを狙う攻撃は新たな変化と共に継続、拡大するでしょう。まだまだ「スマートフォンにセキュリティ対策は不要」という認識の方も多いと思われますが、実際の状況は既に「スマートフォンにセキュリティ対策は必須」の時代となっています。

■セクストーションスパムの攻撃から読み取れるサイバー犯罪者の傾向

サイバー犯罪者は自身の利益のために様々な手口を考案しますが、2018年に登場した新手口の代表例としては「セクストーションスパム」が挙げられます。

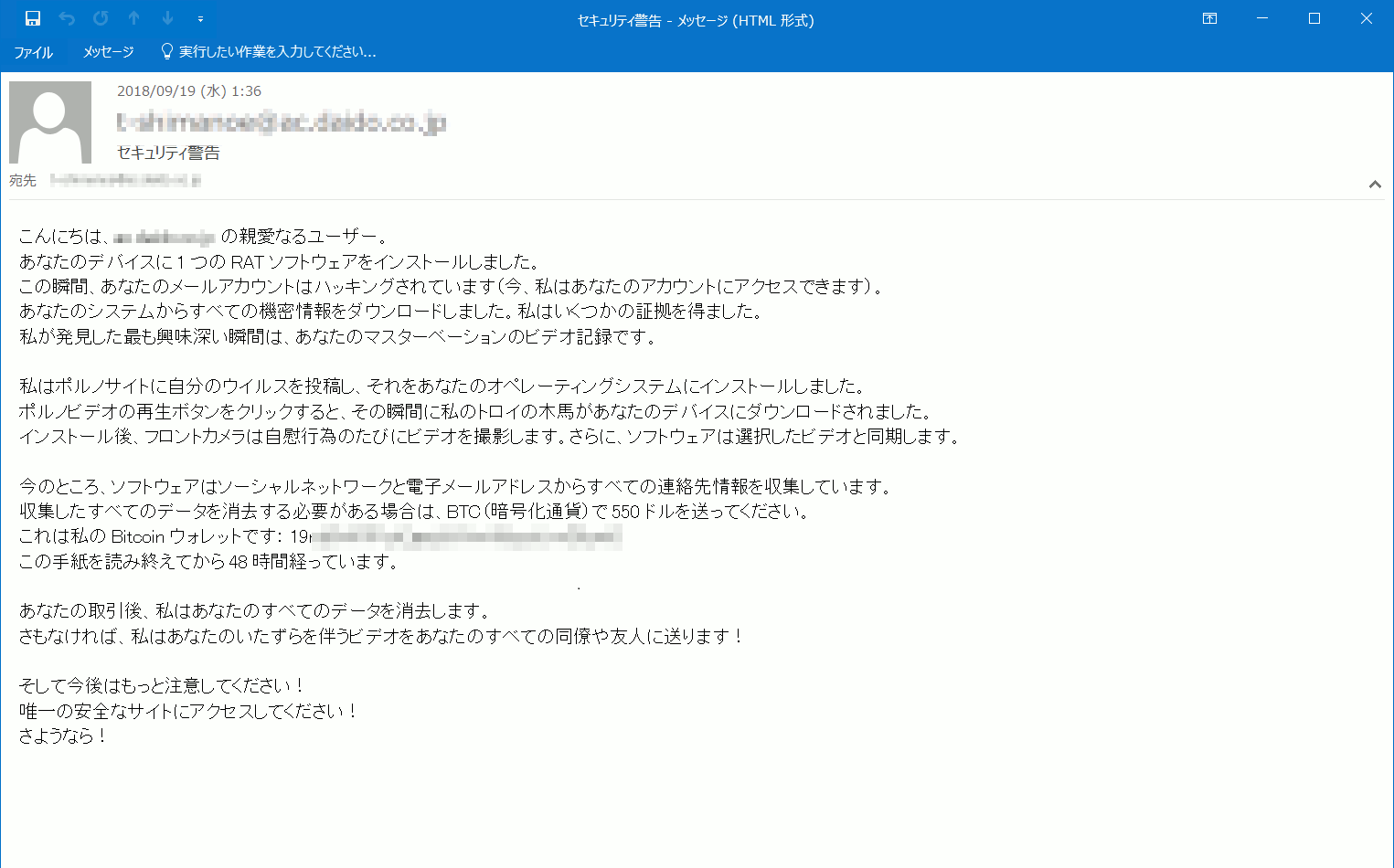

図:国内登場当初の2018年9月19日に確認された日本語セクストーションスパムの例

9月に初めて日本向けの日本語版が確認されたこの新手のスパムメールは、「あなたのPCをハッキングした」「アダルトサイトを見ている際のあなたの様子を録画した」「そのビデオを周囲に流布されたくなければ仮想通貨を支払え」という主旨の本文により、受信者に金銭を要求するものです。いずれも不正ファイルや不正サイトへ誘導するURLなどは含まれておらず、純粋な「脅迫」のみの手口となっています。

このような個人の性的情報の暴露を元にした脅迫は、従来から「セクストーション(性的脅迫)」と呼ばれています。しかし、広く一般利用者にばらまくスパムメールの手口で確認されたのは2018年が初めてと言えます。

ただし、同一の本文が広くにばらまかれている状況から、本文中で触れている、受信者に対する「ハッキング」や「ビデオ」は実際には存在しない「嘘」であると考えられます。そして嘘の脅迫内容を受信者に信じ込ませるため、サイバー犯罪者はいくつかの「だましの手口」を使っています。一つは受信者のアドレスを送信者のアドレスとしても使用すること、もう一つは受信者がどこかのサービスで使用したとする「パスワード」を本文内で提示することです。

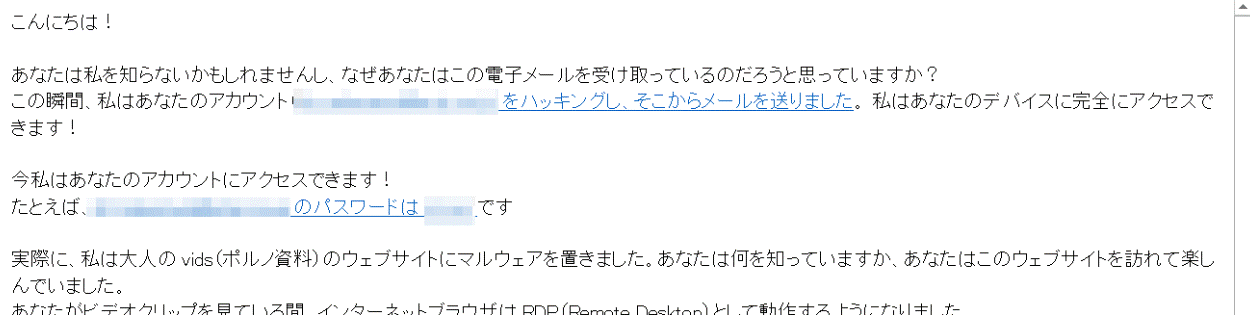

図:2018年9月中に確認された日本語セクストーションスパムの例

「あなたのアカウントをハッキングし、そこからメールを送りました」という文言や

パスワードを提示する手口が見られる

提示されているパスワードは受信者のメールアカウントについて

過去に漏えいした情報を利用しているものと推測される

これらのサイバー犯罪者によるだましの手口は相応の効果があったようです。トレンドマイクロでは、このスパムメールの本文内で送金先として指定されたビットコインアドレスを、2018年9月の登場から11月までに22件確認しました。この22件のビットコインアドレスの取引履歴を調査したところ、11月末までの合計でおよそ25.7BTCと日本円で1200万円相当(2018年12月1日時点のビットコイン価格:1BTC=約47万円で計算)の入金があったことが確認できました。

従来のセクストーションは、インターネット上のSNSや出会い系サイトなどで知り合った特定の個人とのやり取りを通じ、脅迫の元になる性的情報を実際に入手した上で脅迫する、ある程度手間と時間がかかる手口でした。しかし、今回のスパムメールは実際に情報を入手する手間をかけず、不特定多数の一般利用者に対してだましの手口だけで嘘の脅迫内容を信じ込ませる、言わば「簡略版」の脅迫手法と言えます。サイバー犯罪は、じっくりと時間をかけて行われるものと、なるべく手間をかけずより短時間で利益を得ようとするものの2つの傾向があります。2018年に新たに登場した「セクストーションスパム」の手口は、以前からある攻撃手法の手間を省いて短時間で利益を狙う攻撃に変化させた1つの例と言えるでしょう。

■「個人を狙う脅威」の被害に遭わないために:

2018年を通じて見られた「個人利用者を狙う三大脅威」は、いずれも「利用者の誤解や思い込みを利用してだます」手口であるという共通点があります。サイバー犯罪者は不特定多数への攻撃においては、システムの弱点を狙うよりも、人の弱点を狙う方がより攻撃が成功しやすいと判断しているようです。このような「人を騙す」攻撃に対しては、手口を知り騙されないようにすることが1つの対策です。また、フィッシングメールに代表される不審なメールに気づくための注意点については以下のブログ記事にまとめておりますのでご参照ください。

またサイバー犯罪者は、自身の攻撃を成功させるために、常に攻撃手口を変化させていく傾向があります。2018年には、これまで電子メール経由の攻撃が中心的だった中で、拡散経路を変化させたSMS経由での不正アプリ拡散が急拡大しました。また、セクストーションスパムは手間と時間のかかる脅迫手法について、簡略化という変化が見られたものと言えます。トレンドマイクロではこのような攻撃の変化を捉え、本ブログなどで情報発信してまいります。今後も攻撃手口の把握にお役立てください。

2018年の脅威動向レポート「セキュリティラウンドアップ」リンク: