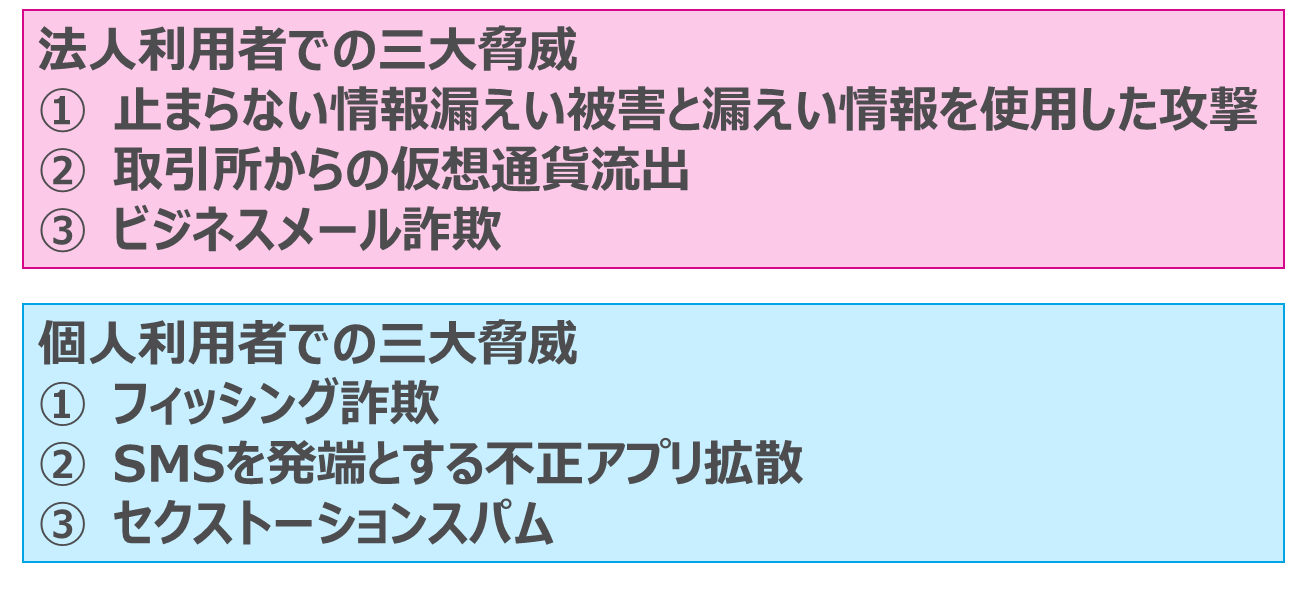

トレンドマイクロでは、2018年1月~11月に発生したサイバー脅威の動向から、法人利用者では1)止まらない情報漏えい被害と漏えい情報を使用した攻撃、2)取引所からの仮想通貨流出、3)ビジネスメール詐欺が、個人利用者では1)フィッシング詐欺、2)SMSを発端とする不正アプリ拡散、3)「セクストーション」スパムが2018年に発生した「三大脅威」であると分析しています。そしてこのような脅威動向の全体を通じて金銭に繋がる情報を狙う攻撃、特にクレジットカード情報や認証情報を中心とした個人情報を狙う攻撃が拡大する裏で、以前に漏えいした情報はまた別の攻撃に利用され新たな被害を招く、言わば「被害の再生産」の構図が明らかになってきたと言えます。

本ブログではこの2018年の脅威動向速報を連載形式でお伝えします。第1回の今回は法人利用者における脅威の中でも「止まらない情報漏えい被害と漏えい情報を使用した攻撃」として、法人利用者の持つ情報を狙う攻撃とその影響について分析します。

図:2018年国内の個人と法人における三大脅威

■国内における法人組織からの情報漏えい被害状況

2018年には日本だけでなく、世界的にも法人組織からの大規模な情報漏えいが相次ぎました。2018年1~10月の間に国内で公表された情報漏えい事例の情報を整理したところ、外部からの攻撃により日本国内の法人組織から1万件以上の情報が漏えいしたとされる事例は14件を数えました。この14件の事例では1件あたりの最大で57万件、14件の合計では約215万件の情報が漏えい、もしくは漏えいの可能性があるものと公表されています。また、このような国内法人の被害以外にも、海外法人の管理するシステムの侵害により、日本企業の情報が漏えいした事例も複数わかっています。一例として、6月に発生した海外企業が運営する宿泊予約サイトからの情報漏えい事例では、国内400か所以上の宿泊施設に関連する利用者の情報が合わせて32万件以上漏えいしたことが報じられています。

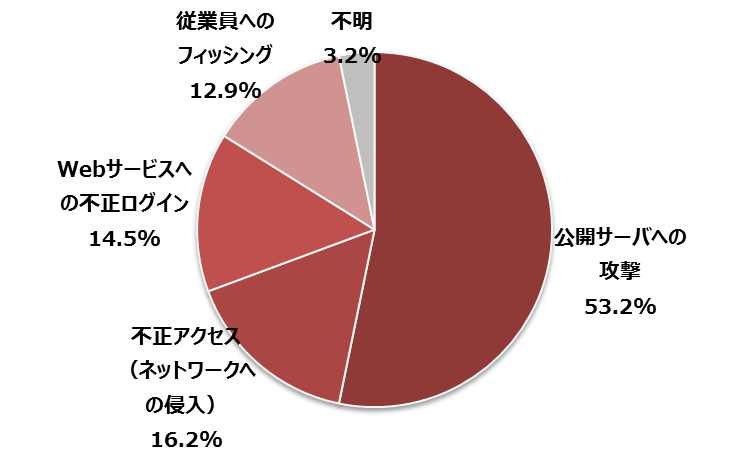

もちろん、情報漏えいの事例はこのような大規模なものだけではありません。被害件数が1万件未満、もしくは不明や未公表となっている公表事例も合わせると、10か月間で62件の情報漏えい事例が国内で明るみになっていました。平均すると、2018年には毎週1.4件の情報漏えい事例が公表されていた計算になります。これら62件の事例を外部からの攻撃の種別で分類すると、公開サーバへの攻撃が53.2%と半数以上を占めていました。続いて不正アクセスによる組織内ネットワークの侵害が16.2%、Webサービスへの不正ログインが14.5%、従業員へのフィッシング攻撃が12.9%となりました。

図:外部からの攻撃による法人組織からの情報漏えい事例62件における攻撃種別の割合

(2018年1~10月の公表事例を元に整理)

ただし、このように公表、報道される情報漏えい事例はあくまでも一部であり、現時点では明るみになっていない、もしくは明るみにならないままの被害も相当数あるものと考えられます。例として、2018年10月に公表されたGoogleの情報漏えい事例は、実際には3月の時点で把握されていたものであり、公表まで7か月が経過していたことになります。また国内のクレジットカード関連の情報漏えい被害に関しては、指定調査機関による詳細調査が終わるまで公表を控える傾向にあり、実際の被害把握から数か月後に公表されることが多くなっています。また、そもそも被害の発生自体に気づいていない、把握されていない事例も存在するでしょう。2018年9月に公表されたFacebookの情報漏えい事例では、被害の原因となったシステムの脆弱性は既に2017年から存在していたためFacebook側でもいつごろから攻撃が開始されていたかの確証が無く、確認された被害以前に既に攻撃を受けていた可能性も示唆されています。これらの事例が示すように、いつどこでどのような情報が漏えいしたかすべては把握しきれないのが現実の状況と言えます。

■一時に留まらない情報漏えいの影響

このように国内でも法人組織からの情報漏えい被害が常態化してしまっている一方で、過去に漏えいした情報が集積され何度も「再利用」されている状況も明らかになってきています。代表的な例として9月には、国内の有名企業や中央省庁のメールアドレスとパスワードのリスト16億件がネット上に流出しているとの報道がありました。この報道では流出している16億件のパスワード情報はほとんどが過去に漏えいした情報を寄せ集めたものであるとされています。このような報道からは、過去に漏えいした情報は集約され、サイバー犯罪者に使用され続けている可能性が読み取れます。サイバー犯罪者は、スパムメールの送信先、不正ログインの際のアカウントリスト攻撃や辞書攻撃の元情報として過去に漏えいしたメールアカウントやパスワードの情報を使用しているものと推測されます。過去の漏えい情報を使用したとみられる手口の例として、国内では2018年10月以降に確認されている「セクストーション」スパム攻撃では、件名や本文内に受信者が使用したことのあるパスワードが記載されており、本当にハッキングを受けていると誤解させる手口になっていました。これは過去に漏えいしていたメールアドレスとパスワードの情報を利用し、パスワードがわかっているメールアドレスに対してそのパスワードを記載する手口と推測されています。

■「漏えい情報を使用する攻撃」を踏まえたセキュリティ:

2018年の国内における情報漏えい事例からは、法人組織が管理する情報を狙う攻撃による情報漏えいの被害が常態化してしまっている実態が読み取れます。また、広く公表された被害だけでなく、表面化していない被害も存在しており、法人においても個人においても利用者自身の認証情報が自分の知らないうちに漏れている可能性を常に意識しなければならなくなっています。そしてこのような情報漏えいはその場の被害のみに留まりません。一度漏えいした情報は集約され、広く一般を狙う攻撃から特定の法人組織を狙う攻撃まで、新たな攻撃に再利用され続ける構図が読み取れます。すべての法人組織は、自組織が保持する情報を守ると同時に、他者から漏れた情報を標的型メールや不正ログインを発端とする攻撃のリスクを認識しなければなりません。また一度漏れたパスワードそのものだけでなく、類似するパスワードが推測されて破られるリスクまでを考え合わせると、既にパスワードのみで認証を行う方法はセキュリティの担保として限界に達しています。少なくともインターネットからアクセス可能な範囲における認証に対しては、二要素・二段階の認証の利用と共に不正なログイン試行の活動を監視する対策が必須になってきているものと言えます。