サイバー犯罪集団「Lazarus」の下位集団「Bluenoroff」は、アジアおよび中南米の金融機関を攻撃してきた歴史があります。2018 年 11 月上旬には、Lazarus がアジアおよびアフリカの ATM から数千万米ドル(2018 年 12 月 11 日時点で数十億円)を窃取したことが報告されているように、彼らの活動は最近再び活発化しているようです。

トレンドマイクロは、2018 年 10 月上旬、Lazarus が中南米の金融機関の複数の PC にバックドア型マルウェア「AuditCred.dll/ROptimizer.dll」(「BKDR_BINLODR.ZNFJ-A」として検出)を送り込んでいたことを確認しました。ローダコンポーネントとして機能するこのマルウェアのサービス作成日時から、このマルウェアが対象 PC にインストールされたのは 2018 年 9 月 19 日だと考えられます。このような、モジュール化したバックドア型マルウェアの利用は、アジアを狙った 2017 年の攻撃でも確認されています。セキュリティ企業「BAE Systems」の解析によると、2017 年の攻撃では、モジュール化されたバックドア型マルウェア「FileTokenBroker.dll」の利用がその鍵となっていました。

| FileTokenBroker.dll (2017 年の攻撃) |

AuditCred.dll/ROptimizer.dll (2018 年の攻撃) |

|

| 起動方法 | サービスとして起動 | サービスとして起動 |

| 機能 | ローダコンポーネント | ローダコンポーネント |

| 作業ディレクトリ | %Windows%\System32 | %Windows%\System32 |

| ローダが読み込むコンポーネントのパス | %Windows%\System32\en-US | %Program Files%\Common Files\System\ado |

| ローダが読み込むコンポーネントが利用するファイル | 複数の「.mui」ファイル | 複数の ActiveX Data Object DLL ファイル |

■バックドア型マルウェアの解析

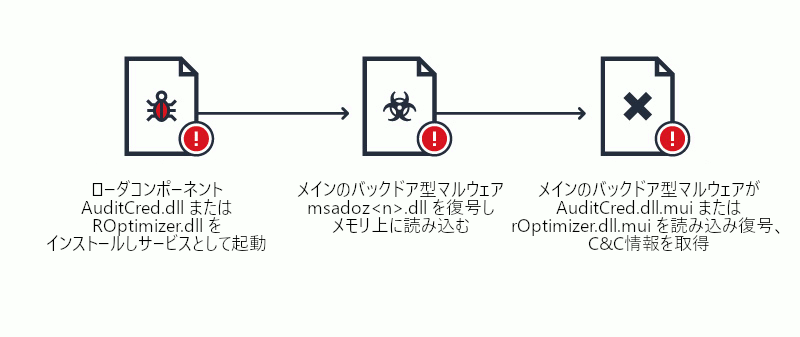

Lazarus は、今回トレンドマイクロが確認した攻撃において、以下の 3 つを主要なコンポーネントとする一連のバックドア型マルウェアを利用した複雑な手口を採用しています。

- サービスとして起動するローダ「AuditCred.dll/ROptimizer.dll」(「BKDR_BINLODR.ZNFJ-A」として検出)

- 暗号化されたバックドア型マルウェア「Msadoz<n>.dll」(「BKDR64_BINLODR.ZNFJ-A」として検出、<n>はファイル名の文字数)

- 暗号化された設定ファイル「Auditcred.dll.mui/rOptimizer.dll.mui」(「TROJ_BINLODRCONF.ZNFJ-A」として検出)

図 1:モジュール化された一連のバックドア型マルウェアを読み込む流れ

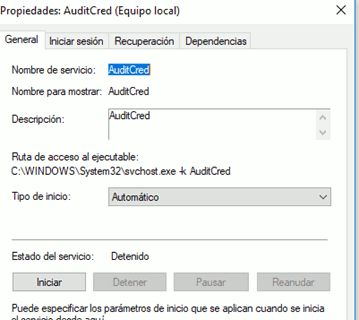

このローダ DLL はサービスとしてインストールされます。PC 毎に異なるファイル名「AuditCred.dll」または「ROptimizer.dll」を使用しますが、同じ機能を備えた実質的に同一のファイルです。このローダの目的は、メインのバックドア型マルウェア「Msadoz<n>.dll」を読み込んで復号し、メモリ上で実行することです。

図 2:「AuditCred/ROptimizer」サービスのプロパティ

メインのバックドア型マルウェア「Msadoz<n>.dll」は、以下のような機能を備えており、対象にとって非常に大きな脅威となります。

- ファイル、フォルダ、ドライブの情報収集

- ファイルおよび追加のマルウェアのダウンロード

- プロセスの起動、停止、列挙

- 設定情報の更新

- ファイルの削除

- 実行中プロセスにファイルからコードを注入

- プロキシの利用

- リバースシェルの開始

- ポートを開いてリッスンし、コマンド&コントロール(C&C)サーバからのコマンドをパッシブモードで受信

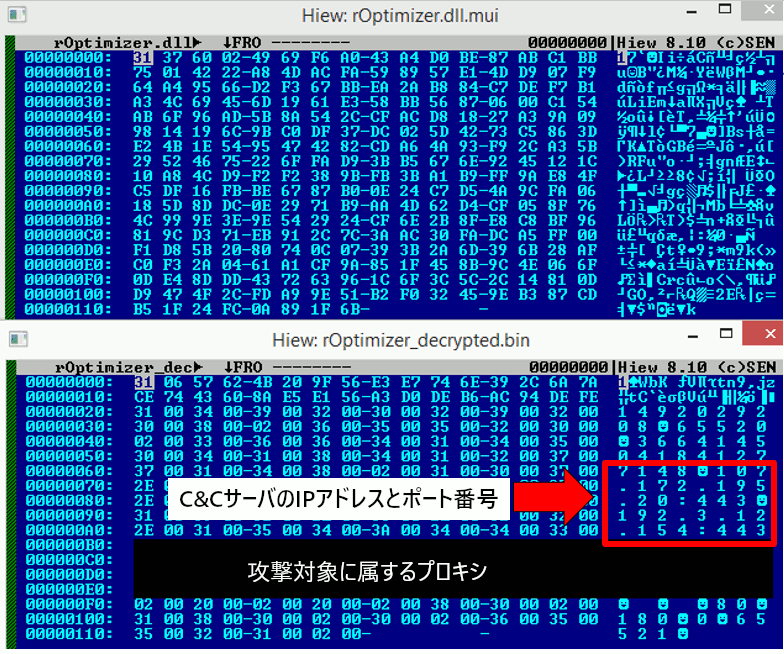

「Msadoz<n>.dll」は、C&C サーバの情報を抽出して接続するために、暗号化された設定ファイル「Auditcred.dll.mui/rOptimizer.dll.mui」を読み込みます。C&C サーバへの接続は、活動を実行する上で必要となります。

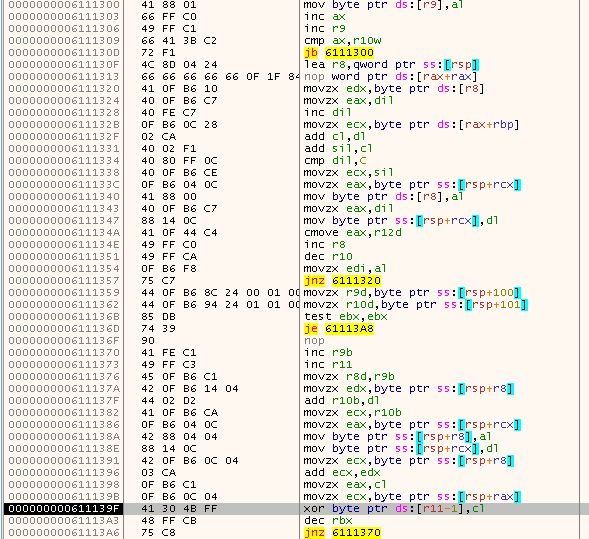

「Auditcred.dll.mui/rOptimizer.dll.mui」は、2 段階の手順で復号されます。第 1 段階では、終端のバイトから2番目のバイトまで、1つ前の隣接バイトと XOR 演算を行います。

図 3:復号の第 1 段階は XOR 演算

第 2 段階の手順は、第 1 段階の計算結果の最初の0x20 バイトを鍵とした RC4 方式の復号です。

図 4:第 1 段階の復号計算結果を鍵とする RC4 方式の復号

図 5 は、「Auditcred.dll.mui/rOptimizer.dll.mui」の復号結果です。C&C サーバの IP アドレスが確認できます。

図 5:暗号化された設定ファイル(上)と復号した設定ファイル(下)

ローダコンポーネントと設定ファイルは同一ディレクトリ「%windows%\system32」に位置していますが、暗号化されたバックドア型マルウェアは別のディレクトリ「%Program Files%\Common Files\System\ado」に存在します。これは、すべてのマルウェアの検出および削除をより困難にしする活動隠ぺい手法だと言えます。

■被害に遭わないためには

複雑な手法を用い、大きな被害をもたらし得る機能を備えた巧妙なマルウェアに対しては、それと同様に巧妙なセキュリティ対策が必要です。経験を積んだサイバー犯罪集団 Lazarus は、組織のセキュリティ対策をかいくぐるために、系統的にそのツールを変化させています。本記事で解説したバックドア型マルウェアは検出が難しく、侵入された場合、情報窃取、ファイルの削除、マルウェアのインストールなど、企業のプライバシーとセキュリティに重大な影響を与える脅威となります。

Lazarus が利用するツールの影響は、組織全体で定期的にネットワークをスキャンし、不正活動の有無を監視してマルウェアの侵入と拡散を防ぐことで緩和可能です。加えて、組織の従業員やその他の重要人物が何に気を付けるべきか特定できるように、ソーシャルエンジニアリングの手法について教育することも重要です。

その他の緩和策として、エンドポイントの強化、不正なアプリケーションやプロセスの実行を防ぐアプリケーションコントロールの採用など、組織の境界を保護するための多層的なアプローチが挙げられます。

■トレンドマイクロの対策

トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

■侵入の痕跡(Indicators of Compromise、IoC)

関連する C&C サーバは以下の通りです。

- 107[.]172[.]195[.]20

- 192[.]3[.]12[.]154

- 46[.]21[.]147[.]161

参考記事:

- 「Lazarus Continues Heists, Mounts Attacks on Financial Organizations in Latin America」

by Lenart Bermejo and Joelson Soares

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)