トレンドマイクロは、2018 年 5 月 23 日のブログ記事で報告した、名前の無いサイバー諜報活動集団についてさらなる調査を実施し、その他のサイバー諜報活動集団「Confucius」、「Patchwork」、および「Bahamut」との関連について明らかにしました。本記事での解説に際し、弊社はこの集団を「Urpage」と名付けました。

Urpage による攻撃の特徴は、ウルドゥー語とアラビア語のための文書作成ソフト「InPage」を狙う点です。しかし、さらに興味深いことに、プログラム開発環境「Delphi」で作成したバックドアコンポーネントは Confucius および Patchwork と共通しており、Bahamut が利用したマルウェアと類似したマルウェアの利用も確認されています。

上述のブログ記事では、Confucius および Patchwork の共通点である Delphi コンポーネントについて解説する中で、当時はまだ名前が付けられていなかったサイバー諜報活動集団 Urpage について触れましたが、本記事では Urpage に焦点を当て、その他のサイバー諜報活動集団との関連について解説します。

■「Bahamut」との関連

偽の Web サイト

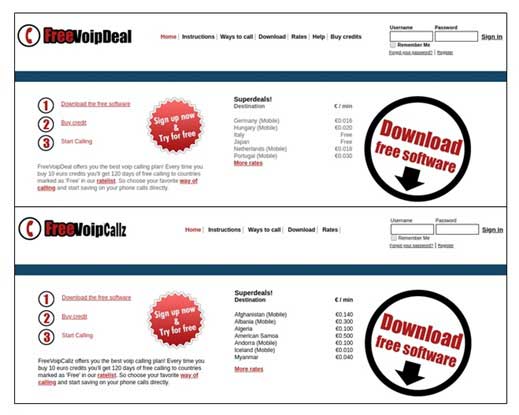

Urpage と Bahamut との関連については、いくつかの Android 端末向け不正アプリの検体について論じるのがもっともよいでしょう。これらの不正アプリは、Bahamut が利用した不正アプリのコードに一致しており、Urpage のインフラストラクチャに属するコマンド & コントロール(C&C)サーバと通信します。C&C サーバのいくつかは、ユーザに不正アプリをダウンロードさせるフィッシングサイトの役割も担っています。Urpage は、これらの偽サイトに不正アプリの説明を記載し、ダウンロードのために Google Play Store へのリンクを貼っています。

図 1 は、「pikrpro[.]eu」というドメインを持つこのような偽サイトの 1 つです。

図 1:Urpage が利用する偽サイト

別の例では、既存の Web サイトを正確にコピーし、ロゴとページ上部のメニューにわずかな変更を加え、ダウンロードリンクを不正アプリのものに置き換えた偽サイトも確認されています。

図 2:元の Web サイト(上)と偽サイト(下)

本記事執筆に際し、トレンドマイクロは、これらの C&C サイトが宣伝する不正アプリが Google Play Store で利用できないようにするため、Google と連携しました。ただし、Urpage の C&C サイトのすべてが不正アプリを宣伝しているわけではないことに留意してください。C&C サイトのいくつかは、カテゴリが空白のままのランダムなテンプレートでした。おそらくこれは不正活動を隠ぺいするための手口だと考えられます。

Android 端末向け不正アプリ

Bahamut が利用する Android 端末向け不正アプリのように、Urpage の不正アプリは、ダウンロードおよび実行されると、情報窃取に関する複数の不正な機能を実行します。以下はその一例です。

- 感染端末からネットワーク情報やMAC アドレスのような基本的な情報を窃取

- SMS の窃取

- 連絡先の窃取

- 音声録音

- GPS の位置情報を取得

- 表 1 の拡張子を持つファイルを窃取(ただし、すべての検体がこれらの拡張子を狙うわけではないことに注意)

| ファイルの種類 | 拡張子 |

| 文書 | 「.txt」、「.csv」、「.doc」、「.docx」、「.xls」、「.xlsx」、「.pdf」 |

| メッセンジャーアプリ「WhatsApp」のデータベース | 「.db.crypt5」~「.db.crypt12」 |

| 位置情報関連 | 「.kml」、「.kmz」、「.gmx」、「.aqm」 |

| 音声 | 「.mp3」、「.opus」 |

| 動画 | 「.mp4」、「.amr」、「.wmv」、「.3gp」 |

| 画像 | 「.jpeg」、「.jpg」 |

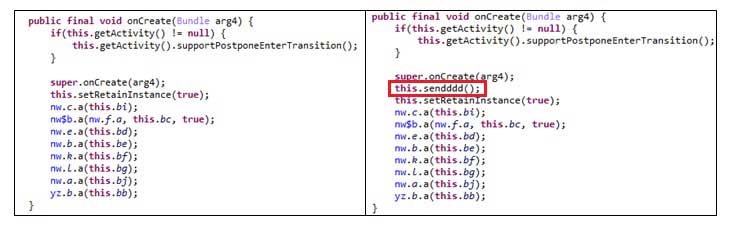

これらの不正アプリの中で、1つの不正アプリは、他のとは異なる手法を利用していました。この不正アプリは、その他の不正アプリと同一の暗号化機能を備えていますが、端末内の文書や画像を直接窃取する代わりに、エンド・ツー・エンドでメッセージを暗号化する正規メッセージングアプリ「Threema」を改ざんしたアプリ上で動作し、メッセージのスクリーンショットを窃取します。

この不正アプリは、正規 Threema と同じアイコンとラベルを利用しています。起動されると、Threema を改ざんした不正アプリの「Android Application Package(APK)」ファイルを作成し、ユーザを誘導してインストールさせます。次に、端末上で自身のアイコンを非表示にし、バックグラウンドで動作を続けます。この時、改ざんされた Threema は通常の動作を続け、ユーザに気付かれないまま、10 秒ごとに Threema のスクリーンショットを取得します。このスクリーンショットは「/sdcard/Android/data/ch.threema.app/DataData」ディレクトリに保存され、バックグラウンドで動作する不正アプリが、攻撃者が管理する C&C サーバにアップロードします。

図 3: 正規 Threema のコード(左)と、不正なコードが挿入された Threema のコード(右)

その他の活動

Urpage の Web サイトは、C&C 通信や、Bahamut が利用したマルウェアに似たマルウェアの拡散の他に、不正な文書ファイルをホストする役割も担っています。この不正文書からも、Urpage と Bahamut やその他の集団とのつながりをさらに確認することができます。

上述した「pikrpro[.]eu」がその一例です。Urpage の Web サイトは、不正な Android 端末向け不正アプリだけでなく、以下の 2 つの不正文書をホストしていました。

| 形式 | 作成されるマルウェア | 利用する脆弱性 | C&C サーバ |

| リッチテキストフォーマット(RTF) | Visual Basic(VB)で作成したバックドア型マルウェア | CVE-2017-8750 | appswonder[.]info |

| InPage ファイル | VB で作成したバックドア型マルウェア 通常のファイルも作成 |

CVE-2017-12824 | referfile[.]com |

ネットワーク脅威の専門家集団「Talos」は、2018 年 7 月、上記 C&C サーバのドメイン名について、1 つは、iOS のモバイル端末を管理するMobile Device Management(MDM)サーバを利用する不正活動の解説の中で、もう 1 つは、VB および Delphi で作成したバックドア型マルウェアを利用する不正活動の解説の中で報告しています。これにより、Confucius と Patchwork との関連も見えてきました。

■「Confucius」との関連

前回の記事では、Confucius が、Urpage が利用するものと同一の、Delphi で作成されたファイル窃取型マルウェアをどのように利用しているのかについて解説しました。そして今回、Urpage について調査する中で、トレンドマイクロは、Urpage と Confucius との間にもう 1 つの共通点があることを確認しました。それは、それぞれ異なる脆弱性を利用し、base64 方式でエンコードされた 2 つの URL を含む 2 つの不正な RTF ファイルです。これら 2 つの不正ファイルは、それぞれ異なる脆弱性を利用しますが、類似した不正スクリプトをダウンロードします。2 つの URL のうち、1 つはおとり文書のためのもので、もう 1 つは不正スクリプトをダウンロードするためのものです。

片方の RTF ファイル(f1a54dca2fdfe59ec3f537148460364fb5d046c9b4e7db5fc819a9732ae0e063、「TROJ_CVE201711882.AG」として検出)は、Confucius に関連したサーバの 1 つで確認されました。もう 1 つのRTFファイル(434d34c0502910c562f5c6840694737a2c82a8c44004fa58c7c457b08aac17bd、「Mal_CVE20170199-2」として検出)は、Urpage に属するドメイン「twitck[.]com」に ping を打ち返す、VB で作成されたバックドア型マルウェアをダウンロードします。

■「Patchwork」との関連

Patchwork は、Urpage との類似点の 1 つとして、Delphi で作成されたファイル窃取型マルウェアを利用します。このことから、Urpage、Confucius、そして Patchwork という 3 つの集団の間に、いくらかの関連があることが予想されます。さらに、Bahamut の Android 端末向け不正アプリのコードに一致する不正アプリが通信する C&C サーバの登録名は、 Patchwork が通常利用する登録名と一致し、そのインフラストラクチャも過去に Ptachwork が利用したドメインと近いものになっています。この不正アプリはその他の検体と同一の暗号化機能を備えているにもかかわらず、C&C サーバの情報は暗号化されていません。

上記の他に、Patchwork は、最近の活動で、カスタマイズしたバージョンの Android 端末向け不正アプリ「AndroRAT」を利用しています。

■まとめ

各サイバー諜報活動集団の間で見られる多くの類似性や関連は、それらの集団が個別に活動しているわけではないということを示しています。もしかすると、背後には同一の開発チームが存在し、異なる目的と標的を持つそれぞれの集団にツールやサービスを提供しているのかもしれません。

表 3 は、各集団が利用するマルウェアを一覧にしたものです。

| マルウェア | Urpage | Bahamut | Confucius | Patchwork |

| Delphi で作成された、バックドアおよび情報窃取型マルウェア「BioData」 | ○ | ○ | ○ | |

| VB で作成されたバックドア型マルウェア | ○ | |||

| 「Bahamut」が利用する Android 端末向け不正アプリに似た不正アプリ | ○ | ○ | ○ | |

| カスタマイズした Android 端末向け不正アプリ | ○ | |||

| Android 端末向け不正アプリ「AndroRAT」 | ○ | |||

| 「InPage」で作成された不正な文書ファイル | ○ | ○ | ||

| 単純な難読化が施された HTA ダウンローダ | ○ | ○ | ||

| iOS マルウェア | ○ | |||

| 「Confucius」が利用するマルウェア | ○ | |||

| Remote Access Tool(RAT)「remote-access-c3」 | ○ | |||

| シェルを実行するマルウェア「Sneepy/Byebye」 | ○ | |||

| Python で作成された、クラウドストレージを利用するファイル窃取型マルウェア | ○ | |||

| RAT「AllaKore」 | ○ | |||

| Android 端末向け不正アプリ「Badnews」 | ○ | |||

| RAT「QuasarRAT」 | ○ | |||

| バックドア型マルウェア「NDiskMonitor」 | ○ |

■標的

トレンドマイクロのデータからは、Urpage の攻撃対象となったユーザを確認することはできませんでした。これは、Urpage の攻撃が標的型であるためと考えられます。しかし、Urpage が利用したドメインは、Urpage の標的を調べるための手がかりとなります。

ドメイン「pikrpro[.]eu」および 2 つのサブドメイン「islamicfinderfeedback[.]pikrpro[.]eu」および「memrifilesforinfo[.]pikpro[.]eu」は、中東のイスラム教徒にサービスを提供する正規の Web サイトを装っています。

さらに、Urpage のドメインに関連する多くのファイルは、Delphi または VB のバックドア型マルウェアを作成し、おとり文書を開く自動解凍ファイルです。このおとり文書には、Urpage の標的を示す情報として、インド北部およびパキスタン北東部に広がるカシミール地域に関する文章が含まれていました。図 4 は、問題のおとり文書のヘッダ部です。

図 4:Urpage が利用するおとり文書の例

図 5 のように、おとり文書の代わりに、同じテーマの画像ファイルが含まれている場合もあります。

図 5:Urpage が利用する画像ファイルの例

同地域が標的になっていることは、当該地域のユーザの関心に基づいたサービスを提供する複数の Android 端末向け不正アプリからも分かります。これらの不正アプリには、宗教的なサービスを提供するものや、同地域で人気のあるスポーツに関するものなどがあります。

図 6:イスラム教の断食期間「ラマダン」を守るためのアプリを装った不正アプリ

図 7:クリケットに関するニュースサイトを装った不正サイト

■被害に遭わないためには

本記事で解説した各諜報活動集団の類似性や関連に留意することは、法人組織およびユーザが Urpage、Bahamut、Confucius、そして Patchwork のようなサイバー諜報活動集団に対処する継続的な防御の取り組みに有用です。Urpage とその他の 3 つの集団との関連から、サイバー攻撃は個別に存在しているわけではないことが分かりました。このような調査結果は、彼らが、知識や技術を共有することにより、不正活動の手口を変化させ続けていることを示唆するものです。このような状況を踏まえ、法人組織は、ある脅威の変化を別の脅威が模倣する可能性も考慮に入れながら、より注意深く脅威を監視する必要があります。

4 つの集団は、共通してソーシャルエンジニアリングの手法を利用していました。法人組織はそのようなコンポ―ネントに対処する取り組みを行うことが可能です。一般ユーザもまた、何かの操作を実行する前に Web サイトのドメイン名を確認するなど、ソーシャルエンジニアリングの手法に注意を払ってください。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスター™ モバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

ネットワーク挙動監視ソリューション「Deep Discovery™」は、今日の気づけない標的型攻撃や巧妙化する脅威をリアルタイムで検出および分析し、対処できます。専用のエンジンとカスタムサンドボックス機能を使用し、攻撃のライフサイクル全体で相関分析を行い、エンジンやパターンの更新無しで Urpage のような攻撃を検知します。

エンドポイント製品「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

本記事で解説したサイバー諜報活動集団に関連する「侵入の痕跡(Indicators of Compromise、IoC)」はこちらを参照してください。

参考記事:

- 「The Urpage Connection to Bahamut, Confucius and Patchwork」

by Daniel Lunghi and Ecular Xu

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)