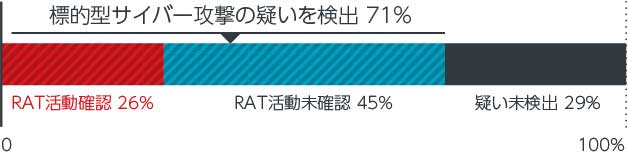

トレンドマイクロでは、2017 年の 1 年間に確認した、日本国内における「標的型サイバー攻撃」に関しての分析を行いました。2017 年を振り返ると、標的型サイバー攻撃の重大な被害に関する公表や報道はほとんどありませんでした。この事実だけを見ると、国内での標的型サイバー攻撃の脅威は完全に沈静化しているように思えます。しかし、トレンドマイクロが 2017 年に行ったネットワーク監視の中では、全体の 71%で 標的型サイバー攻撃の疑いが警告されており、攻撃自体は水面下で継続している状況と言えます。

図:トレンドマイクロが 2017 年に行ったネットワーク監視における標的型サイバー攻撃の疑いを示す検出の割合

トレンドマイクロが 2017 年に行ったネットワーク監視対応の中では、監視対象組織の 71%で 標的型サイバー攻撃による侵入の疑いが警告されています。また、全体の 26% では、特に標的型サイバー攻撃の遠隔操作を行うための遠隔操作ツール(RAT)が行う C&C 通信や RAT 本体の検出などが検出されており、標的型サイバー攻撃の侵入を受けていた可能性が高いものと言えます。何らの監視を行っていない組織では、これらの疑いや侵入の事実に気づくことは難しく、同じ割合で攻撃が発生しているとすれば、国内の 4 法人組織に 1 組織では既に標的型サイバー攻撃の侵入が発生していると考えられます。つまり、標的型サイバー攻撃による大きな被害の公表や報道がない状態は、国内法人組織の安全を示すものではなく、逆に標的型サイバー攻撃の侵入やそれによる情報漏えいの被害自体に「気づけていない」だけである可能性が高いものと言えます。

また、トレンドマイクロが 2017 年に確認した標的型サイバー攻撃の分析からは、活動隠蔽のために「正規」を隠れ蓑にする手口が継続して確認されており、侵入や被害に気づくことがより困難化している実態がわかっています。外部からの遠隔操作を実現する C&C 通信は、どの組織でも最も頻繁に行われるであろう正規の Web 通信の中に紛れ込ませて行われます。遠隔操作の通信先である C&C サーバは、正規事業者が提供するクラウドサービスやホスティングサービスなどのインターネットサービスを利用して設置されます。組織内部に侵入した RAT は正規プロセスへの寄生やファイルレス活動など、自身の存在を隠す手法を利用し活動を続けます。情報の窃取や横展開などの内部活動は Windows の標準コマンドや正規ツール、オープンソースツールなど、誰もが入手できるものを使って遂行されるため、監視や調査の目を免れる可能性が高くなります。

このような正規を利用した隠蔽を行う標的型サイバー攻撃を可視化するためには、端末やサーバ上での挙動監視に加え、ネットワーク上での挙動監視が重要になります。また、実際の攻撃で行われた活動手法を継続して把握し、分析の上で脅威対策上の知見として対策に活かしていくことも必須となります。

この分析の詳細については、以下よりレポートをダウンロードしてご一読ください。