2017 年以降、仮想通貨を狙うサイバー犯罪者の動きが顕著になってきています。特に、2018 年に入り国内で立て続けに発生した仮想通貨取引所からの仮想通貨流出事故は、仮想通貨自体の信頼性や安全性にも関わる問題とされ大きな注目を集めています。なぜ、取引所から仮想通貨は流出してしまったのでしょうか?本ブログ記事では、国内で発生した仮想通貨取引所から仮想通貨を窃取する攻撃について、海外も含めた過去事例なども踏まえて考察します。

■仮想通貨取引所からの仮想通貨流出事例

仮想通貨取引所に対する攻撃により、仮想通貨を窃取する攻撃は国内では2011年ころから確認されています。その頃は仮想通貨と言えばビットコインという状態でしたが、日本の仮想通貨取引所である「マウントゴックス」のシステムが侵入を受けてビットコインが盗まれました。システムに侵入した攻撃者は、当時 $17 を超えていたビットコインの価格を不正操作して ¢1 に設定、この不正な価格を利用しておよそ 2,000 BTC を窃取したとされています。

その後、マウントゴックスは取り扱い仮想通貨量から世界でも最大規模の仮想通貨取引所と呼ばれるようになりましたが、2014 年にも大規模なビットコイン流出事件が発生し、経営破たんしました。この 2014 年の大規模流出事件では当初、ビットコインの取引システム自体に存在する「Transaction malleability(トランザクション展性)」と呼ばれる不具合を利用した外部からの攻撃が原因とされていました。しかしその後の警察の捜査に関する報道によれば、失われたビットコインのほとんどは取引所内部での不正操作によるもの、つまり内部犯行であり、不具合を利用した外部からの攻撃の被害は全体の 1 割程度に過ぎなかったとされています。

その後長らくは、国内の仮想通貨取引所サイトでは仮想通貨の流出事例は公表されていません。対して海外では、2012 年ころから継続して仮想通貨取引所サイトの被害が公表されています。特に、一昨年 2016 年には香港で、昨年 2017 年には特に韓国で、複数の仮想通貨取引所が被害を受けたことが報じられています。中でも韓国の「Youbit」は 2017 年中に複数回の被害に遭い、そのうちの 12 月の被害ではビットコイン 4,000 BTC が流出。最終的に破産申請を余儀なくされています。

そして 2018 年に入り日本でも 1 月 10 日に「Zaif」、1 月 26 日に「Coincheck」と、計 2 件の被害事例が公表されました。これらは、国内の仮想通貨取引所サイトも本格的な攻撃対象となってきたことを明確に示す事例と言えます。

■国内の仮想通貨取引所サイトでの被害から推測される攻撃手法

2018 年に入り確認された国内仮想通貨取引所サイトからの 2 件の仮想通貨流出事例ですが、その内容は大きく異なっています。1 つは「利用者口座の侵害」、もう 1 つは「取引所システムの侵害」です。

利用者口座の侵害

2018 年 1 月 10 日公表の「Zaif」事例についての公表内容からは、この事例が「利用者口座の侵害」であったことがわかります。利用者が口座の操作を外部からソフトウェアで行う際に使用する認証情報である「API キー」が突破され、利用者の口座が不正操作されました。つまり直接的な被害原因は、利用者が口座を操作する際の認証情報が突破されたことです。次に、認証情報が突破された原因としては、「利用者自身の環境から認証情報が盗られた」、「取引所側から認証情報が漏えいした」、「別の経路で漏れた認証情報を利用(アカウントリスト攻撃)、もしくは辞書攻撃や総当たりなどの方法で認証情報が突破された」などの可能性があります。

利用者自身の環境から認証情報を盗む方法としては、フィッシング詐欺や不正プログラム感染があります。これは銀行など金融機関のネットバンキングサイトの認証情報を狙う攻撃と同一と言えます。実際、国内ネットバンキングを狙うオンライン銀行詐欺ツール(バンキングトロジャン)として最も活発な活動が見られている「URSNIF」(別名:DreamBot)は、2017年6月頃から仮想通貨取引所のアカウントやパスワードなどの認証情報も詐取対象としていることがわかっています。

また、取引所側から認証情報が漏えいするケースの場合、一般の EC サイトに対するクレジットカード情報や個人情報を狙う攻撃と同一となります。つまり、取引所サイト自体への攻撃、もしくは取引所サイトを運営する企業のネットワークに侵入する標的型攻撃によって、取引所サイトが保持する顧客情報が窃取されます。ただし、今回 1 月 10 日の「Zaif」事例に関しては、取引所側から認証情報が漏えいしたものではないと公表されています。

■取引所システムの侵害

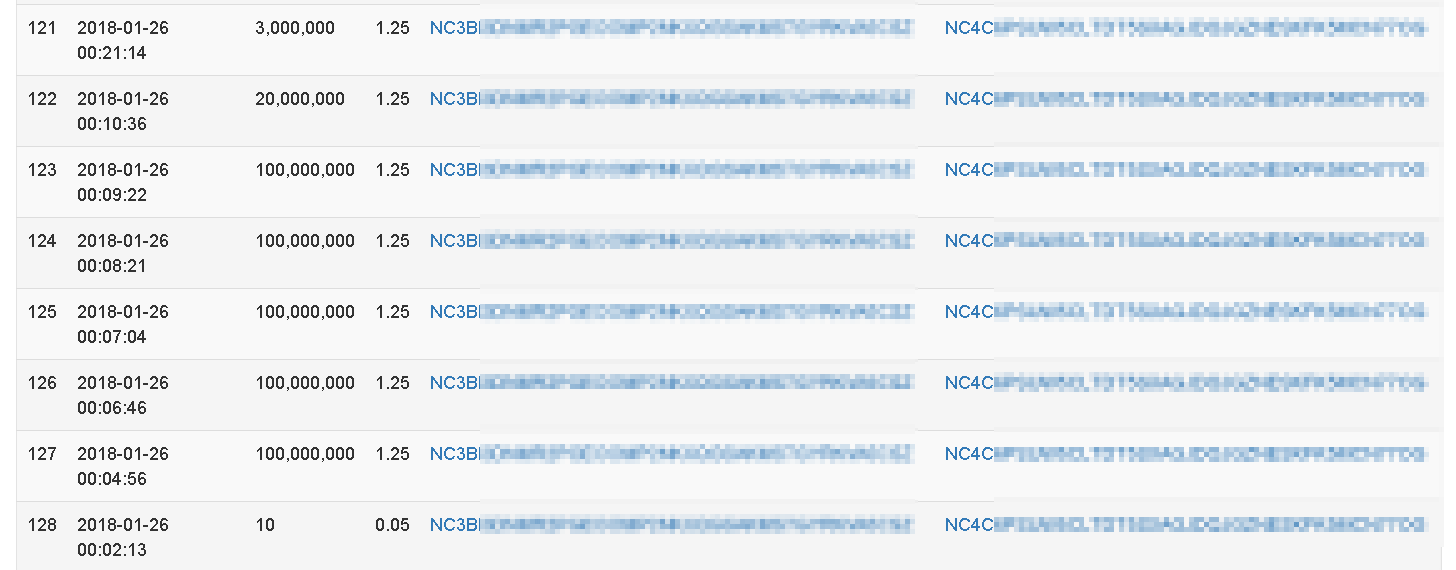

対して、2018 年 1 月 26 日公表の「Coincheck」事例についての公表内容からは、この事例が「取引所システムの侵害」であったことがわかります。利用者ではなく、Coincheck 自体の仮想通貨アドレスから多額の仮想通貨「NEM」が数回にわたり送金されていたことが、公開されているブロックチェーン情報により確認可能です。

図:取引所アドレスから攻撃者アドレスへのNEMの移動を示すブロックチェーン例

(「explorer.ournem.com」で確認)

このような仮想通貨の不正送金を実現する攻撃としては、一般に「Business Process Compromise(ビジネスプロセス詐欺、BPC) 」と呼ばれる手法が考えられます。BPC は企業内ネットワークへの侵入から、企業内で普段の業務として行われている様々な処理(プロセス)を侵害し乗っ取る手口です。これまでは銀行間取引の業務プロセスを侵害した事例が確認されており、2016 年に発覚したバングラデシュ中央銀行の事例では国際銀行間取引のためのシステムが乗っ取られ、過去最高の 1 億ドル以上が不正送金されました。

「Coincheck」事例でもそれと同様に、取引所サイトのシステムもしくは運営会社のネットワークへの侵入から、NEMの送金を行うための業務プロセスが侵害され、不正送金が行われたことが推測されます。このような BPC の攻撃では業務ネットワークへの侵入と企業内の情報窃取が前提となっており、攻撃の内容的には標的型サイバー攻撃と大きな相違はないものと言えます。2017 年の韓国の複数の仮想通貨取引所の被害では取引所運営企業への求人応募メールを偽装するなどの標的型メールが侵入の発端と報道されています。同様に「Coincheck」事例でも、メール経由での不正プログラム感染により外部から遠隔操作が行われ、サーバに対する不正アクセスなどによって送金に必要な秘密鍵などの情報が窃取され、最終的に仮想通貨の不正送金が行われた、といった攻撃の流れが公表されていますが。

現在、仮想通貨を狙う攻撃としては、コインマイナーにより利用者のリソースを盗用して発掘を行う手法が主流です。しかし、今後の仮想通貨自体の普及と共に、より直接的に仮想通貨の窃取を狙う攻撃の拡大が予測されます。その中で、取引所システムを侵害する攻撃は継続して発生すると思われますが、サイバー犯罪者にとって手間と時間のかかる攻撃であり、対象も限られているため、頻発することはないでしょう。それよりも一般のインターネット利用者の所持する仮想通貨を狙う攻撃の方が特に拡大する可能性が高いものと言えます。特に投機目的の利用者は必ず仮想通貨取引所を利用していると考えられますので、利用者口座の侵害を狙う攻撃に注意が必要です。

■被害に遭わないためには

一般利用者としては、仮想通貨取引所の利用者口座を侵害する攻撃によって自身の取引所の認証情報を奪われないようにすることが必須です。認証情報を狙う攻撃としては、フィッシング詐欺やバンキングトロジャンなどの不正プログラムによる窃取が考えられます。バンキングトロジャンでは、「Web インジェクション」により正規サイト利用時に偽画面を端末上のブラウザで表示して利用者自身に認証情報を入力させて詐取する手法が確認されています。仮想通貨取引所サイトの利用時に普段とは異なる認証情報の入力を求められた場合には、安易に入力せず利用する仮想通貨取引所に確認してください。また、仮想通貨取引所サイトに限らず、認証情報の入力を求めるようなメール、Web サイトなどについては、よく正当性を確認してください。一般的なフィッシング詐欺にだまされないための注意点については以下のブログ記事にまとめています。

また、バンキングトロジャンのような認証情報の窃取を狙う不正プログラムに対しては、不正プログラム対策が有効です。広く一般のインターネット利用者を狙う不正プログラムの攻撃では、電子メール経由の拡散と Web 経由(特に Web 改ざんと不正広告)の 2 つの経路が主な侵入手法となります。このため、一般的なウイルス検索だけでなく、Web とメールという二大侵入経路への対策を含む総合セキュリティ対策製品の使用が不可欠です。また、脆弱性対策として OS や使用ソフトの更新を欠かさず行うと同時に、利用者を騙して不正プログラムに感染させる手口を学び、攻撃者の手口に乗らないための知識を持つことも対策として効果的です。

また、アカウントリスト攻撃のようにパスワードの使いまわしや類推可能なパスワードを狙った攻撃もあります。仮想通貨取引所のように重要なサービスに対しては、他のサービスと同一の認証情報を使いまわすことは止め、類推困難なパスワードを使用することを推奨します。自身でパスワードを管理することが不安な場合には、パスワード管理ソフトを利用することも一つの手法と言えます。

一方、仮想通貨取引所においては、自社の資産と利用者個人の資産を守る取り組みとして、取引所サイトのシステムや運営母体の社内ネットワークが侵害されないための対策が不可欠です。EC サイトを守るための対策や、業務ネットワークを守るための対策が必要です。業務ネットワークに関して、具体的には、一般に「標的型サイバー攻撃対策」と言われている対策が有効です。現在の標的型サイバー攻撃対策では、侵入を前提とし、普段とは異なる異常を可視化できるネットワーク監視などの対策の重要性が増しています。また銀行など金融機関の不正送金対策と同様に、普段の業務プロセスとは異なる処理や、利用者の操作があった場合に警告するような対策も考慮されるべきでしょう。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出に対応します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、既存のさまざまな高度なセキュリティ技術に加えて、次世代の AI 技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

「E-mailレピュテーション(ERS)」技術では不正プログラムの拡散を目的とした不審な送信者からのメールや危険性の高いメールの受信をブロックします。「Web レピュテーション(WRS)」技術では不正プログラムを拡散する危険性の高いWebサイトを評価し、通信をブロックします。

複数のサイトやサービスにおける認証情報の使いまわしを避けるためには、パスワード管理ツール「パスワードマネージャー™ 」がパスワード管理を支援します。

企業ネットワークの侵害に対しては、ネットワーク型対策製品「Deep Discovery™ Inspector(DDI)」によってすべてのポートと 105 以上の通信プロトコルを監視し、標的型攻撃や他の高度な脅威を検出することができます。また総合サーバセキュリティ製品「Trend Micro Deep Security™」では、仮想パッチや変更監視などの機能により、公開サーバおよび社内サーバの侵害リスクを低減させることができます。