2018 年 2 月 9 日に開会した平昌冬季オリンピックですが、華やかな開会式の裏でサイバー攻撃を受けていたとの報道がありました。報道では、公式ホームページがダウンし観客がチケットを印刷できなくなった、メインプレスセンターの IPTV システムや組織委員会内部のインターネットや Wi-Fi が使用不可になった、予定されていたドローンによるデモンストレーションが中止された、などイベント運営に様々な影響があったと伝えられています。現在までに攻撃内容に関する公式の発表はありませんが、複数の報道によれば不正プログラムを使用したサイバー攻撃の可能性が高いものと考えられています。トレンドマイクロでは、このサイバー攻撃で使用されたとされる不正プログラムの解析を行いました。

トレンドマイクロの解析によれば、この不正プログラム(「TROJ_OlympicDestroyer.A」として検出」)は大きく分けて、「ネットワーク内での拡散(ネットワークワーム)」、「情報窃取」、「破壊」の 3 種類の活動を行うものであると言えます。

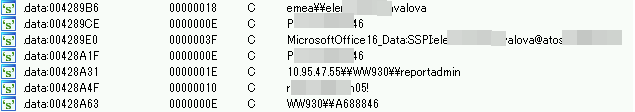

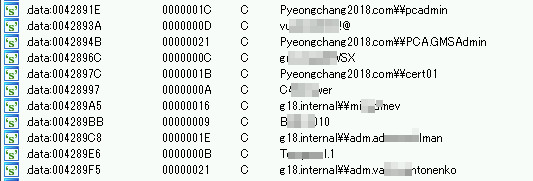

まず「ネットワークワーム」活動のために、ARP テーブルを参照するとともに Windows の管理機能である「WMI(Windows Management Instrumentation)」を利用してネットワーク内に存在する他のコンピュータを検索します。次に、検索されたコンピュータに対し、WMI もしくはマイクロソフトの正規ツールである「PsExec」を利用して自身のコピーの作成と実行を試みます。「PsExec」はあらかじめ不正コード内にコンポーネントとして内包されています。これらの活動の際に必要となるネットワークアカウントの認証情報については不正コード内に記載された情報を利用しています。また、次に述べる情報窃取活動で取得した認証情報も追加し、使用します。この不正コード内の情報には、今回の平昌オリンピック関連と思われる「Pyeongchang」などの文字列を含む情報が含まれており、事前に何らかの手法で認証情報を入手した上での標的型サイバー攻撃である可能性が推測されます。ただしこの不正コード内の認証情報に関しては、情報窃取活動によって新たに取得した認証情報を使用して自身のバイナリを更新することもできるため、事前にどこまでの情報が準備されていたのかは慎重に判断すべきでしょう。トレンドマイクロで現在のところ確認できた複数の検体では、認証情報についてのみ差異が存在することを確認しています。

この不正プログラムは以下の 2 種の「情報窃取」活動を行うため、暗号化されたコンポーネントを内包しています。1つは Internet Explorer、Chrome、Firefox などのブラウザで使用する認証情報を窃取する活動、もう1つは Windows の認証を司る LSASS(Local Security Authority Subsystem Service)から認証情報をダンプする活動です。このいずれかのツールを使用することにより、感染コンピュータ内から新たにネットワークアクセスに必要な認証情報を窃取し、ネットワークワーム活動などの際に利用するものと考えられます。

侵入コンピュータ内でのツールを利用した認証情報の窃取や、WMI、PsExec などの正規ツールを利用したネットワーク内の他のコンピュータへの侵入といったこれらの手口は、標的型サイバー攻撃の中では数年前から確認されている特徴的な活動と言えます。

また、この不正プログラムが最終的に行う「破壊活動」も暗号化されたコンポーネントとして不正コードに内包されています。破壊活動として実行されるのは、Windows のシャドーコピーを含むバックアップデータの削除、システムイベントログとセキュリティイベントログの削除、すべてのサービスの無効化、ネットワーク上のファイルの破壊です。ネットワークワーム活動と合わせてこれらの破壊活動が行われることにより、感染ネットワーク内の多くのコンピュータが使用不能になるものと考えられます。また、バックアップデータが削除されるため、バックアップ状態に戻すことはできず、一旦使用不能になったコンピュータは復旧に時間がかかることが予想されます。

現在の標的型サイバー攻撃では重要情報を狙う攻撃とシステムの破壊工作を行う攻撃がありますが、この不正プログラムは後者の攻撃を狙ったものと言えます。破壊工作により、オリンピックという世界的に注目を集めるイベントの運営を妨げるという攻撃者の意図が推測されます。

トレンドマイクロでは不正コード内に記載された認証情報として、上述の「Pyeongchang」以外の情報も確認しています。

図:不正コード内に記載された認証情報の例

この認証情報は、平昌五輪のITインフラに関連する組織と、組織とは別にプロジェクトに参加している個人のものだと考えられます。オリンピックのような大規模なイベントでは関連、関係する組織が多くなる、つまり、それだけ攻撃を受ける可能性を持つ組織も多くなります。それは直接的にシステム開発に携わっている組織、サプライチェーンに含まれる組織だけではありません。重要インフラに該当する組織は言うまでもなく、オリンピックのシステム開発に関わっていなくても、参加者や旅行者の宿泊施設など開催にあたって直接的、間接的に関係する様々な組織や個人のすべてがターゲットになる可能性があります。今回の平昌五輪だけの話と解釈するのではなく、自組織にも影響を及ぼす話という前提で対応策を考えることが重要です。

最後に、本攻撃を実施した攻撃者については様々な意見があります。しかし、明確な根拠なしに攻撃者を決めつけるような議論に意味はありません。重要なことは、このマルウェアが利用された攻撃で使われた侵入経路、内部展開方法、影響などを解明し、同様の攻撃が起きた際にシステムを守れるように促すことの方が重要です。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出に対応します。今回解析を行った不正プログラムは「TROJ_OlympicDestroyer.A」などとして検出します。また、トレンドマイクロのクロスジェネレーション(XGen)セキュリティアプローチでは、高度な機械学習型検索などの先進技術と実績のある既存技術を融合した多層防御により、未確認の脅威からも利用者を保護することが可能です。

企業のネットワークでは、ネットワーク型対策製品「Deep Discovery™ Inspector(DDI)」によってすべてのポートと 105 以上の通信プロトコルを監視し、標的型攻撃や他の高度な脅威を検出することができます。特に今回の「TROJ_OlympicDestroyer.A」がネットワークワーム活動時に使用するPsExecの通信などは既に可視化に対応しています。またネットワーク経由の脆弱性攻撃に対し脆弱性の修正適用が困難な環境の場合は、サーバ向け総合セキュリティ製品「Trend Micro Deep Security™」の仮想パッチを利用することでリスク低減させることができます。

不正プログラムの侵入経路がメールまたは、Webの場合は、「E-mailレピュテーション(ERS)」、「Webレピュテーション(WRS)」にて保護します。ERS技術にて不正プログラムの拡散を目的とした不審な送信者からのメールや危険性の高いメールの受信をブロックします。WRS技術では不正プログラムを拡散する危険性の高いWebサイトを評価し、通信をブロックします。また、「Deep Discovery™ Email Inspector(DDEI)」は、サンドボックス技術による添付ファイルの解析によりその時点で検出未対応の脅威を警告可能です。

■侵入の痕跡(Indicators of Compromise、IoC)

SHA256

・edb1ff2521fb4bf748111f92786d260d40407a2e8463dcd24bb09f908ee13eb9

・32efb1eb360cda726f0eb7647d1963adf37dada4b1a4b5ec486c88bfa1f21471

※調査協力:日本トレンドマイクロ・サイバー攻撃レスポンスチーム(CART)