2018 年 1 月 30 日夜、ウイルス作成容疑で大阪の高校生が逮捕された事例が一斉に報道されました。報道によれば高校生は、仮想通貨「MONACOIN(モナコイン)」を不正に入手する目的で作成した不正プログラムを掲示板上で頒布していたことによる不正指令電磁的記録作成・同供用容疑で逮捕されました。2017 年にはランサムウェアを作成した大阪の中学生、ウイルスを 6,000 個作ったとする北海道の中学生、遠隔操作ウイルスを作成した岡山の高校生など、ウイルス作成容疑による未成年者の逮捕が相次ぎましたが、今回の事例もそれらに次ぐものと言えます。逮捕された高校生が作成した不正プログラムは、モナコイン関連の掲示板「Ask Mona」上で 2017 年 10 月に公開されていた「MonacoinTicker」と「Askmona-Viewer」という 2 本のプログラムと見られています。トレンドマイクロではこれらのプログラム検体を入手、解析の上で不正プログラムとして検出対応(「TSPY_COINSTEAL.G」として検出)しています。

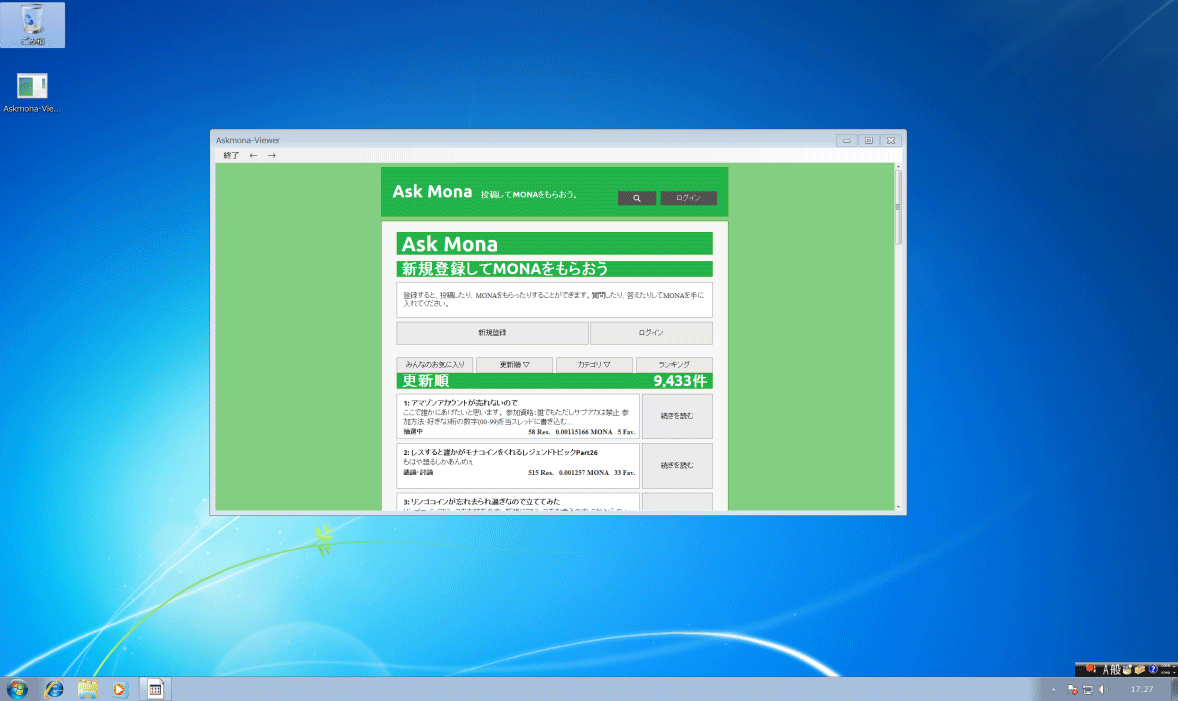

図:逮捕された高校生が作成したものと見られる「Askmona-Viewer」の起動画面

掲示板上で公開された 2 本のプログラムはいずれも表面上は正規の機能を持っているように見えますが、その裏でモナコインの公式ウォレットソフトである「Monacoin-Qt」のデータファイル「wallet.dat」を探し、外部に FTP でアップロードする不正活動を行います。

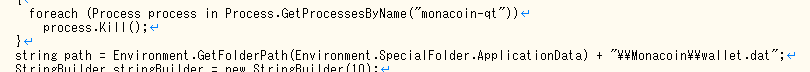

図:今回の不正プログラムのものと思われるソースコードの一部

「Monacoin-Qt」のプロセスが起動中の場合は終了させ、

特定のフォルダ内の「wallet.dat」ファイルを探す

図:今回の不正プログラムのものと思われるソースコードの一部

「wallet.dat」があった場合、ファイル名を変更して特定のIPアドレスにFTPでアップロードする

アップロード先の IP アドレスは国内大手 ISP に割り当てられている IP アドレスが平文でハードコードされています。IP アドレスから地理情報を調べると大阪に位置しており、今回の逮捕者情報と符合します。追跡を容易にしてしまうので、自身の IP アドレスをそのままコード内に含むことは一般の不正プログラムでは有り得ないことと言えます。もし、この IP アドレスが逮捕者自身の IP アドレスだった場合、IP アドレスから自身が追跡されるということを理解していなかった、もしくは悪用の意識が薄かった、などの可能性が推測されます。

攻撃者は FTP でアップロードされた「wallet.dat」を自身の環境で使用する「Monacoin-Qt」に読み込ませることで、被害者のウォレットで管理されているモナコインを自身のウォレットに移すなどの不正操作が可能になります。現存する掲示板上の書き込みによれば、少なくとも 1 人の利用者のウォレット情報がこの不正プログラムにより窃取され、実際にモナコインが不正操作されたようです。

仮想通貨のウォレットでは今回狙われた「Monacoin-Qt」を始め、設定のバックアップファイルを読み込むことで元のウォレットが使用できるようになる仕様が多いようです。これはバックアップの回復が便利である反面、「wallet.dat」などのバックアップファイルを奪うだけで簡単に他人のウォレットの不正操作が可能となるため、サイバー犯罪者の狙い目となっています。

前述の通り、日本では 2017 年より未成年によるウイルス作成容疑の事例が相次いでいます。未成年であってもネット上を探索することでサイバー犯罪につながる情報が容易に入手可能な状況や未成年者にありがちな自己顕示欲や承認欲求が結びつくことで、これらの事例が発生しているものと考えられます。今回の未成年者による仮想通貨ウォレットを狙う不正プログラムの逮捕事例は、現在の日本のサイバー犯罪状況を端的に表していると言えるでしょう。

■被害に遭わないためには

仮想通貨の窃取を狙う不正プログラムに対しては、一般的な不正プログラム対策が有効です。広く一般のインターネット利用者を狙う不正プログラムの攻撃では、電子メール経由の拡散と Web 経由(特に Web 改ざんと不正広告)の 2 つの経路が主な侵入手法となります。このため、一般的なウイルス検索だけでなく、Web とメールという二大侵入経路への対策を含む総合セキュリティ対策製品の使用が不可欠です。また、脆弱性対策として OS や使用ソフトの更新を欠かさず行うと同時に、利用者を騙して不正プログラムを感染させる手口を正しい脅威情報から学び、攻撃者の手口に乗らないような知見を持つことも対策として効果的です。

不正プログラムは利用者の持つ仮想通貨を窃取するために、仮想通貨ウォレットの情報や仮想通貨取引所サイトの認証情報の窃取を狙います。ウォレットには必ずパスワードを設定し、データファイルを窃取された場合にも簡単にアクセスされないようにしてください。また、仮想通貨取引所サイトの認証情報に対しては、「Web インジェクション」により偽画面を端末上のブラウザで表示して利用者自身に入力させて詐取する手法が確認されています。仮想通貨取引所サイトの利用時に普段とは異なる認証情報の入力を求められた場合、安易に入力せず、利用する仮想通貨取引所に確認してください。また、二要素認証など追加のセキュリティ機能が使用可能な場合には、必ず利用することを強く推奨します。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出に対応します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、既存のさまざまな高度なセキュリティ技術に加えて、次世代の AI 技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

「E-mailレピュテーション(ERS)」技術では不正プログラムの拡散を目的とした不審な送信者からのメールや危険性の高いメールの受信をブロックします。「Webレピュテーション(WRS)」技術では不正プログラムを拡散する危険性の高い Web サイトを評価し、通信をブロックします。

※調査協力:日本リージョナルトレンドラボ(RTL)