2008年に初めて確認されたワーム「DOWNAD(ダウンアド)」(「DOWNAD」ファミリとして検出)は、当時最も破壊的なマルウェアの1つとされ、900万台に及ぶコンピュータを感染させて世界的に有名になりました。全盛期は過ぎ去ったとはいえ、DOWNAD(別名:CONFICKER)による被害はいまだに続いています。発見から 9年が経過した現在の DOWNAD の活動状況と、なぜ依然として世界で最もまん延しているマルウェアの 1つであるのかを解説します。

■統計が示す DOWNAD の活動状況

全盛期に猛威を振るった DOWNAD の全世界における推定感染数は、9百万に達しました。その 4年後の 2012年、DOWNAD は依然として年間第1位のマルウェアで、検出数は世界中で 256万4,618 に上りました。2013年における検出数は、第1四半期の 74万1千から第4四半期の 22万9千へと大幅に減少し、衰勢が見られましたが、これは古い Windows OS から新しいバージョンへと移行するユーザが増加した結果、脆弱性が利用される機会が少なくなったためと考えられます。それでも DOWNAD は、2013年も検出数 182万4千を数え、第1位のマルウェアでした。この傾向は継続し、2014年に28万8,374、2015年には 29万8千の検出数を記録し、大企業および中小・中堅企業にとって年間2位以内に入るマルウェアでした。

図1:DOWNADの検出数(2012年から2016年まで)

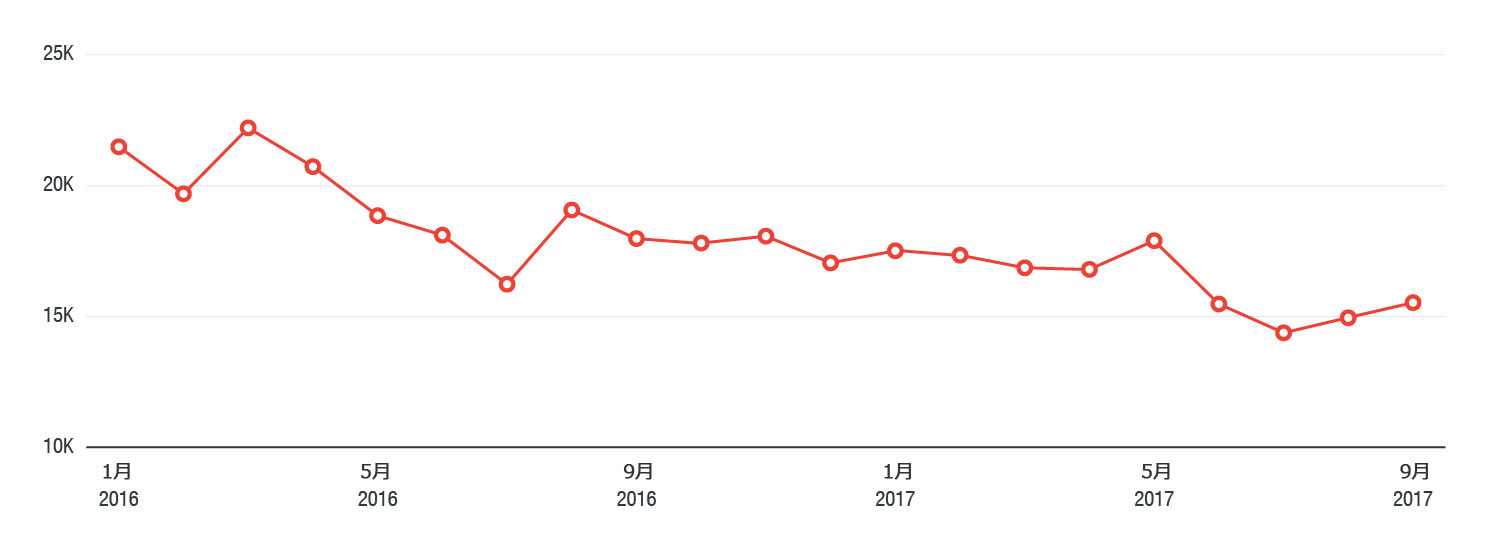

DOWNAD のうち最も一般的に検出される亜種は「WORM_DOWNAD.AD」という古いもので、検出数過去最多のマルウェア脅威の 1つでもあります。トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」の統計からは、全盛期と比べればかなり沈静化したとはいえ、2016年2017年を通して一貫した活動が確認されています。図2は 2016年1月から 2017年9月までの「WORM_DOWNAD.AD」の検出数です。比較的緩やかな起伏があるものの、一貫した検出率を保持しています。

図2:「WORM_DOWNAD.AD」の検出数(2016年1月から2017年9月まで)

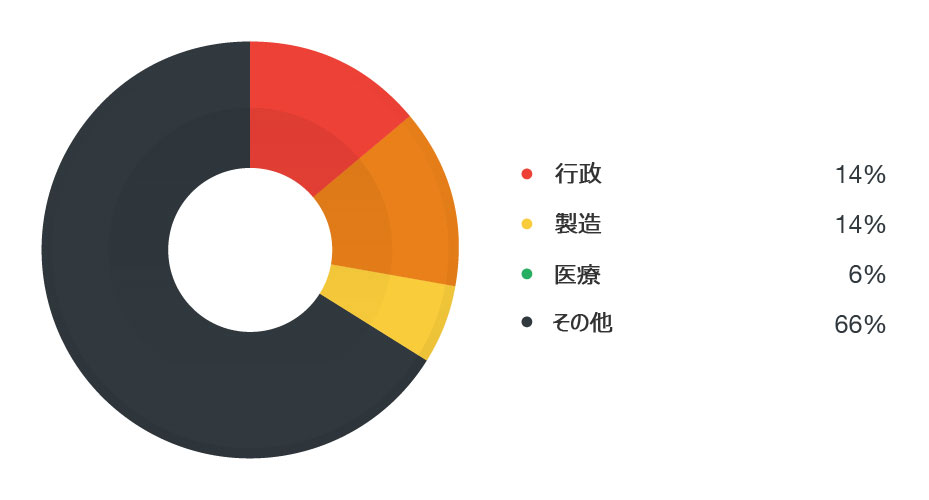

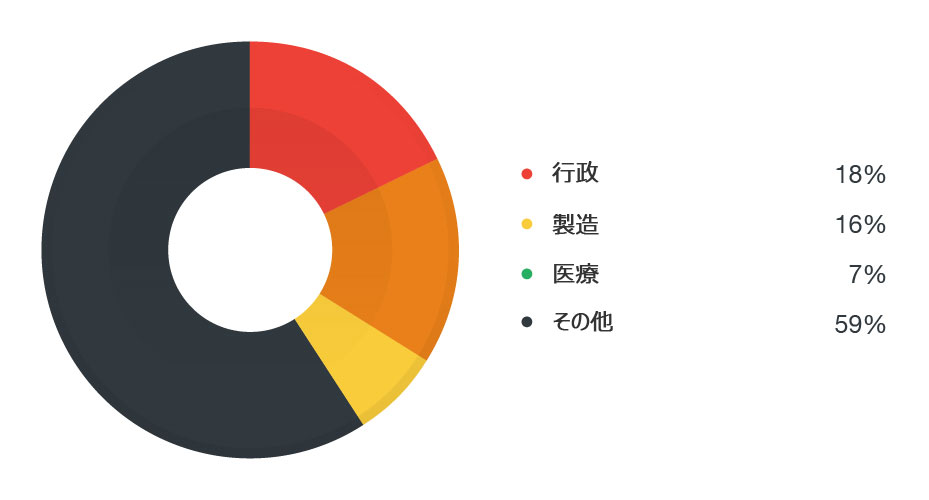

DOWNAD の検出数が多い主要3業界は行政、製造、医療です。2016年における「WORM_DOWNAD.AD」の検出数全体の 34%を、2017年では検出数全体の 41%をこれらの業界が占めています。これらの業界は、概して独自の専門技術や知識を重要視しており、例えばソフトウェア開発やアウトソーシング事業などの先端技術を重視する企業と比べ、テクノロジー分野の更新への投資を控える傾向があります。さらに、これらの業界や組織の規模は大きく複雑であるため、既存システムを更新するには多大な時間と資金を必要とします。これらの点が、主要3業界で DOWNAD が拡散する理由となっています。

図3:主要3業界における「WORM_DOWNAD.AD」の検出数(2016年)

図4:主要3業界における「WORM_DOWNAD.AD」の検出数(2017年)

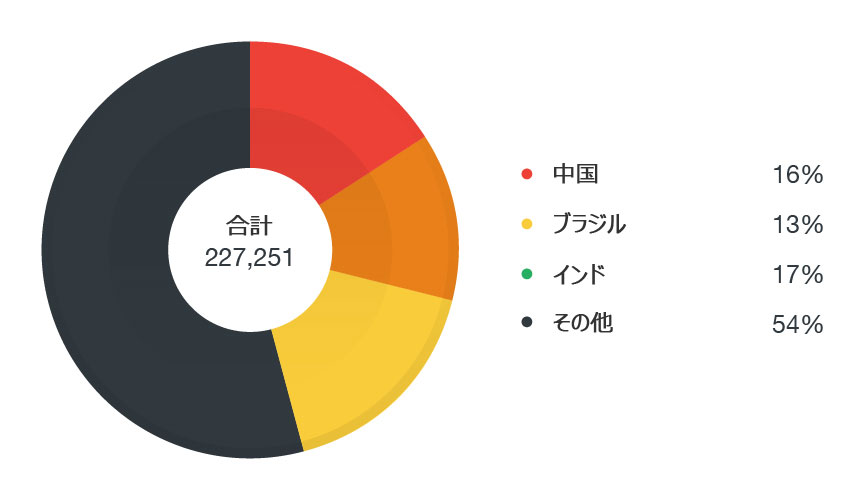

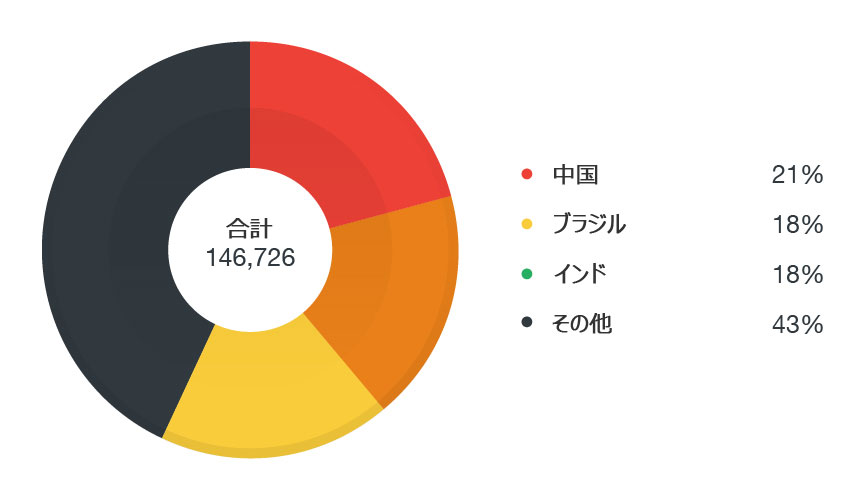

さらに、「WORM_DOWNAD.AD」の最多検出地域を調べると、一定のパターンが確認できます。2016年と2017年両年とも、検出数の多い国の上位はインド、中国、ブラジルといった経済発展の著しい新興国の国々でした。これらの国々は製造業界の目覚ましい発展でも知られています。

図5: 2016年の「WORM_DOWNAD.AD」検出数上位3カ国とその割合(2016年)

図6:「WORM_DOWNAD.AD」検出数上位3カ国とその割合(2017年)

■DOWNAD の感染フロー

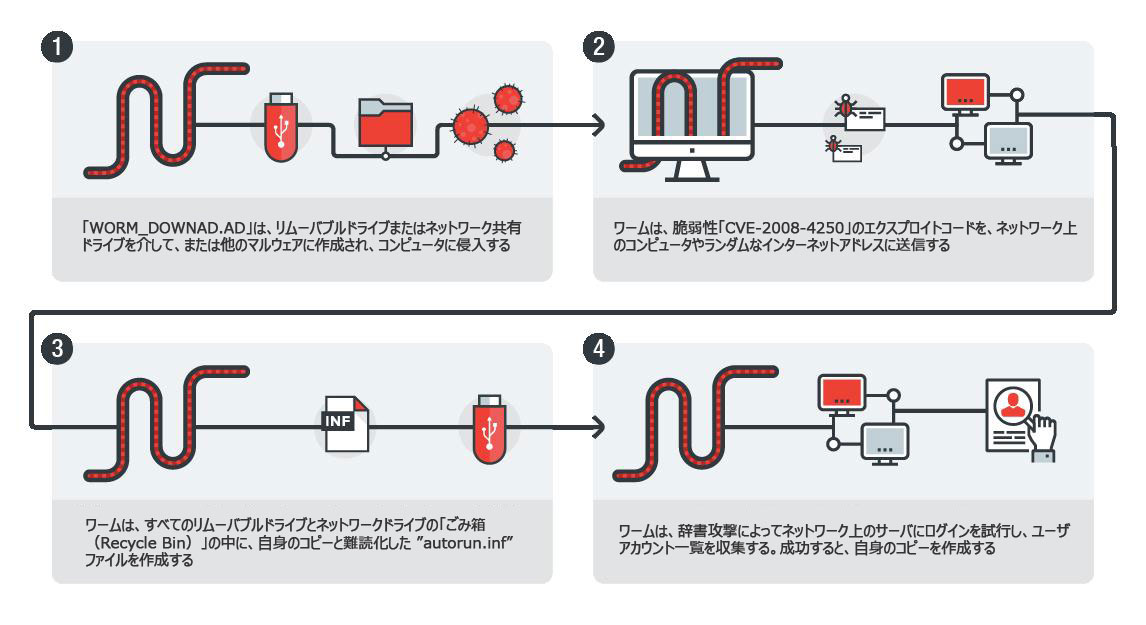

「WORM_DOWNAD.AD」は、自身のコピーをすべての物理ドライブとリムーバブルドライブに作成してワーム活動を実行するとともに、インターネット上でランダムに選択したターゲットにエクスプロイトコードを送信します。

図7:「WORM_DOWNAD.AD」の感染フロー

「WORM_DOWNAD.AD」は、コンピュータに侵入すると、リムーバブルドライブおよびネットワークドライブに接続されている各コンピュータのドライブの「ごみ箱(Recycle Bins)」に自身のコピーを作成します。その後、これらのドライブ内に難読化した ”AUTORUN.INF” ファイルを作成し、ユーザがネットワーク上のフォルダまたはリムーバブルドライブを開く度に実行されるようにします。なお、この活動は、現在サポート対象となるバージョンの Windows では実行不可能となっています。次に、ネットワーク上の利用可能なサーバを列挙して、接続先コンピュータからユーザアカウント一覧を収集します。最後の段階として、入手したユーザアカウントに対し、事前に定義されたパスワードリストによる「辞書攻撃」を実行します。ユーザが「WORM_DOWNAD.AD」をコンピュータから削除するのを防ぐため、コンピュータの DNS設定を変更して、特定の文字列を含むセキュリティ対策関連の Webサイトをユーザが閲覧できないようにします。

成功すると、「WORM_DOWNAD.AD」は、脆弱性「CVE-2008-4250」を利用し、攻撃者がリモートで感染PC上でコードを実行できるようにします。なお、この脆弱性には、2008年10月に修正プログラムが公開されています。

■DOWNAD が拡散し続ける理由

セキュリティ対策措置が講じられてから既に何年も経過しているのにも関わらず、この古いマルウェアが依然として非常に有効である理由は、複数の経路を利用したワーム活動実行機能と、上述の統計が示すように、DOWNAD が狙う地域と業界が鍵となっています。

「Internet of Things(モノのインターネット、IoT)」機器への攻撃に利用された DOWNAD についての報告では、このマルウェアは、更新プログラムが適用されていない古いバージョンの Windows を使用するコンピュータの脆弱性を利用することによって、気付かれずに侵入することが可能でした。現代の多くのセキュリティシステムは古いバージョンの Windows を適切に保護することができません。DOWNAD がまん延している領域は、定期的な更新が実行されない古いソフトウエアを使用するシステムであることを示しています。さらに、DOWNAD が利用する脆弱性は、2008年にはすでに修正プログラムが公開されている古いものです。対処されてからの期間を考えると、攻撃対象となるコンピュータの数はごく限られていると考えるのが常識でしょう。しかし、弊社のデータは、そうではないことを示しています。実際には、検出される脆弱性のうち、「CVE-2008-4250」は圧倒的多数であり、2017年10月だけで 6万を超えています。

これらの要素から、DOWNAD の典型的な攻撃対象が浮かび上がります。更新されない古くなったシステムをネットワークの不可欠な部分に使用している、主に新興国の、行政、製造、医療業界の組織です。

重要なのは、全盛期から9年後の現在でも、DOWNAD は「古くなったシステムに対して威力を発揮するマルウェア」という特定の分野におさまっていることです。「WannaCry」や「PETYA」のような現代的なマルウェアほど一般の人にとって興味を掻き立てられるマルウェアではありませんが、サポート対象外の、更新されることのない古くなったシステムが組織のネットワークの常用部分であるかぎり、依然として脅威であり、今後もこのような状況が変化することはないでしょう。

■DOWNAD による被害に遭わないためには

すでに効果が実証されているセキュリティ対策は、DOWNAD のようなマルウェアから個人や企業を保護するため大変有効です。

- セキュリティ対策を優先できない企業や組織でも、リムーバブルドライブをスキャンし感染の有無を確認することで、DOWNAD のようなマルウェアによる被害を最小限に抑えることができます。

- 企業や組織は、古い OS、特に Windows XP などサポート対象外の OS を使用しないようにしてください。最近の WannaCry による攻撃事例に見られたように、サポート対象外の OS の使用はセキュリティの災害を招くことになります。

- 既存システムの更新は重要です。古い脆弱性を利用するマルウェアが、依然として 2017年の感染数上位の 1つであるという事実がそれを裏付けています。

長期定着している既存システムを更新することは、労力と資金の両方面で負担がかかるかもしれません。 理想を言えば、OS やソフトウェアのサポート期間が終了したときにシステムを移行するべきです。とはいえ、16年が経過している Windows XP を今でも使用しているユーザが多く見られるように、実際には、すべての人がスムーズに移行できるわけではありません。古くなった既存システムから移行する際には、次のような大きな課題が発生します。

- 多くの時間、資金、労力が必要となる

- 古いアプリケーションが新しい OS で正しく動作しない可能性がある

- 企業や組織の IT専門家が、システムを移行するためのスキルや専門知識を持っていない場合がある

- 新しい OS のためのアプリケーションの作成 は、特に大幅な変更が必要になる場合、費用対効果が高いとは限らない。または効率的でない可能性がある

幸いにも、古くなった既存システムを更新することができない、あるいは更新を望まない組織が、DOWNAD のようなマルウェアからシステムを保護するための方法があります。それは、仮想パッチです。本質的に、仮想パッチは、脆弱性を利用する DOWNAD のような既存のマルウェアによる影響を緩和するのに理想的です。便利な自動更新機能によって既存システムを保護することによって、組織がプログラムの更新にかかる管理コストを最小限に抑えることを可能にします。また、さまざまな端末やシステムを保護することができ、ネットワーク全体を保護できる汎用な方法です。

■トレンドマイクロの対策

統合型サーバセキュリティ「Trend Micro Deep Security™」、および「Trend Micro Virtual Patch for Endpoint™」は、「仮想パッチ」機能によって、更新プログラムが配信されていない脆弱性を狙う攻撃からエンドポイントを防御します。「ウイルスバスター™ コーポレートエディション XG」は、更新プログラム適用前であっても既知および未知の脆弱性からエンドポイントを防御します。

ネットワーク脅威防御ソリューション「TippingPoint Next-Generation Intrusion Prevention System」は、脆弱性に対しセキュリティパッチ適用までの攻撃を、セキュリティフィルタによりブロックできます。またサポート対象外の古いソフトウェアの脆弱性も同様に防御することで、組織のパッチ管理ライフサイクルを強化できます。このセキュリティフィルタは週次もしくは重大な脆弱性が発覚した時には即座に配信され、管理者の介入なしで自動的に導入できます。

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)