トレンドマイクロでは日夜多くのサイバー攻撃を監視していますが、電子メールやメッセージから攻撃に誘導する「フィッシングメール」や「マルウェアスパム」などの手法はサイバー犯罪者の常套手段となっています。このような人間をだまして危険に誘導する手口に対しては、その手口を知ることが対策のために重要です。今回は人気テーマパークの入場券プレゼントという名目で利用者を不審な URL に誘導するメールについて、その実例を紹介します。

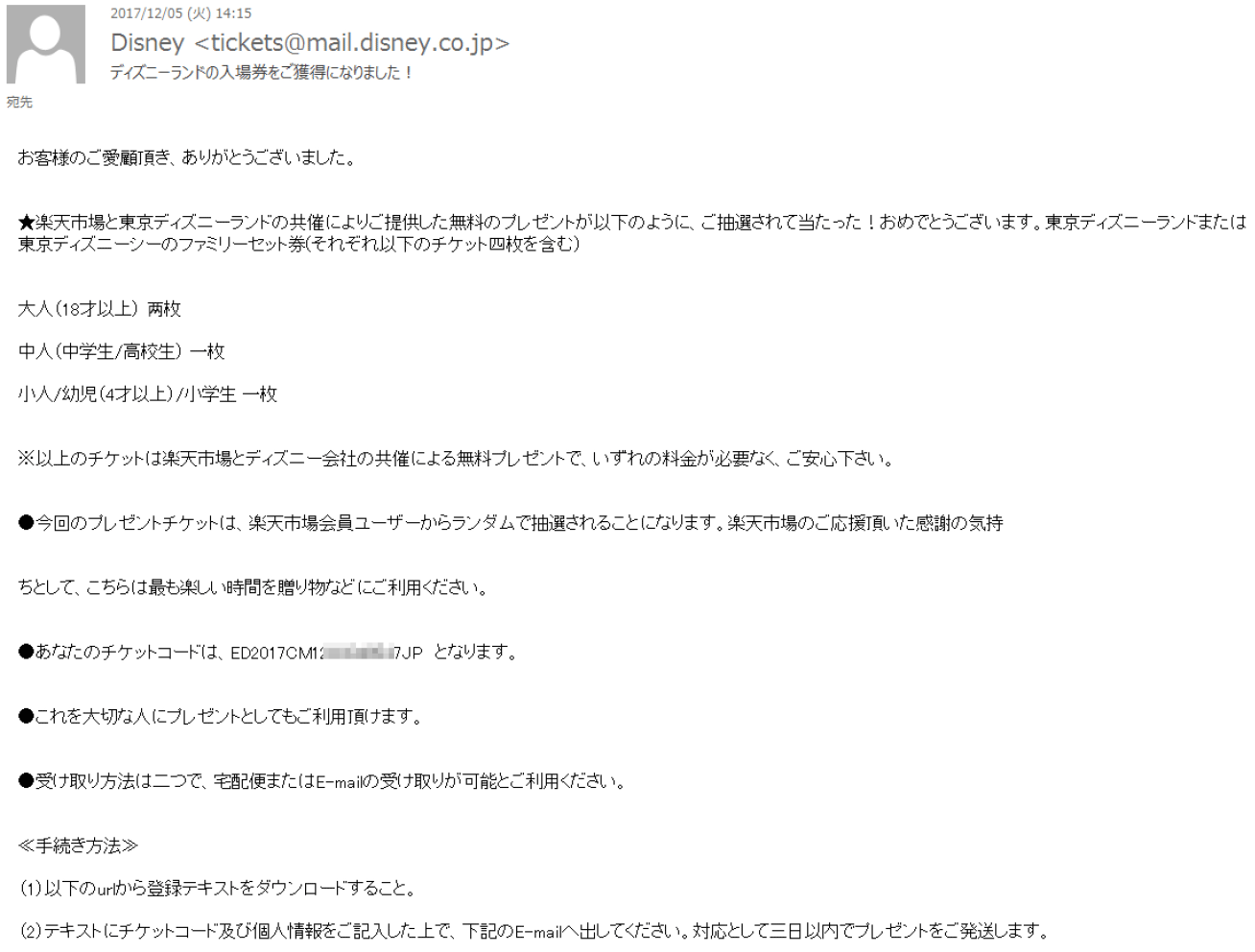

図:今回確認されている不審メールの例

上図は 12 月 5 日に確認された不審メールの実例です。このメールでは、受信者の気を引くために「ディズニーランドの入場券をご獲得になりました!」との件名が使用されています。プレゼントの当選やアンケートへの回答のお礼など、賞品や賞金をもらえるという名目で利用者を誘導する手法はサイバー犯罪者の常套手段です。トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」の統計では、12 月 5 日に同種の不審メールが日本国内で 3 万通以上拡散していたことを確認しています。このような不審メールは、ほんの数時間のうちに大量に送信され、びたっと止む事例が多くなっています。また、数日間のインターバルの後に同様の大量送信が繰り返される場合も見られます。今回のメールに関してもまた同内容のメールが拡散する可能性も高いものと考えられます。

プレゼント内容に合わせてメールの送信者(From)もディズニーの正規アドレスのように見えます。しかし、この From アドレスは偽装であり、このメールはディズニーランドとは無関係です。また同様に有名企業である「楽天市場」の名前を「共催による無料プレゼント」として使用することで、このプレゼントの存在を受信者に信用させようとしています。誰でも知っている有名企業の名前を出すことにより、利用者に信用させようとする手法も常套手段と言えます。

ただし、このメールの日本語は、件名の「ご獲得になりました!」や冒頭の「お客様のご愛顧頂き、ありがとうございました。」などからも、不自然な感じが拭えません。1~2 か所程度なら校正漏れの可能性もありますが、その他にも「ご抽選されて当たった!おめでとうございます。」、「無料プレゼントで、いずれの料金が必要なく、ご安心下さい。」など、「あやしい」と感じられる不自然な部分が多々あります。最近のフィッシングメール、マルウェアスパムでは正規メールの文章をそのままコピーするなどの手口により、不自然な日本語の使用は少なくなっています。しかし、今回の例のように自動翻訳調の不自然な日本語が多々見られる場合には、不審メールと気づけるひとつのポイントとなります。

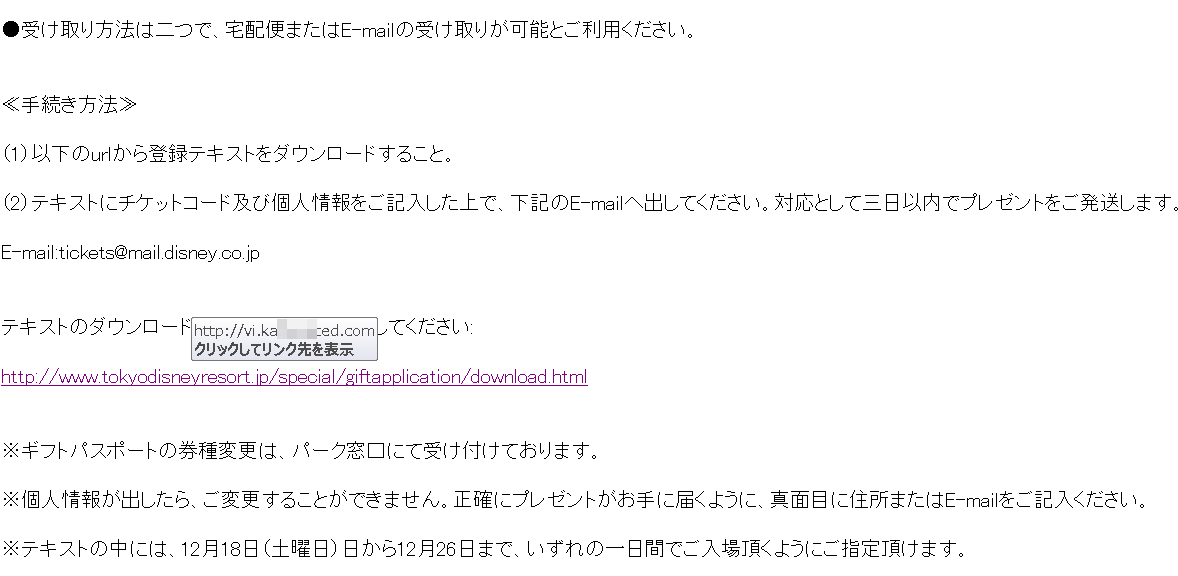

このメールでは最終的にプレゼントを受け取るために指定されたURLから「登録テキスト」をダウンロードし、指定されたメールアドレスに返信することを受信者に求めます。メール内で指定されているダウンロード URL は表面上正規の東京ディズニーリゾートの URL のように見えますが、これは HTML 形式を利用した偽装であり、実際に誘導される URL は攻撃者が用意した不正サイトです。メール上の URL リンクにマウスカーソルを合わせると実際の誘導先アドレスが確認できます。当然、表示上の URL と実際のリンク先 URL が異なることは不審メールを見分けるためのポイントになります。トレンドマイクロでは今回の事例について、誘導先となる不正 URL を 40 種類以上確認しています。

図:本文中の URL リンク確認時の表示例

メール本文中の URL リンクにマウスカーソルを合わせることにより、

実際のリンク先 URL が確認できる

今回のメールに関しては、実際のリンク先 URL は表示上の URL とは全く異なることがわかる

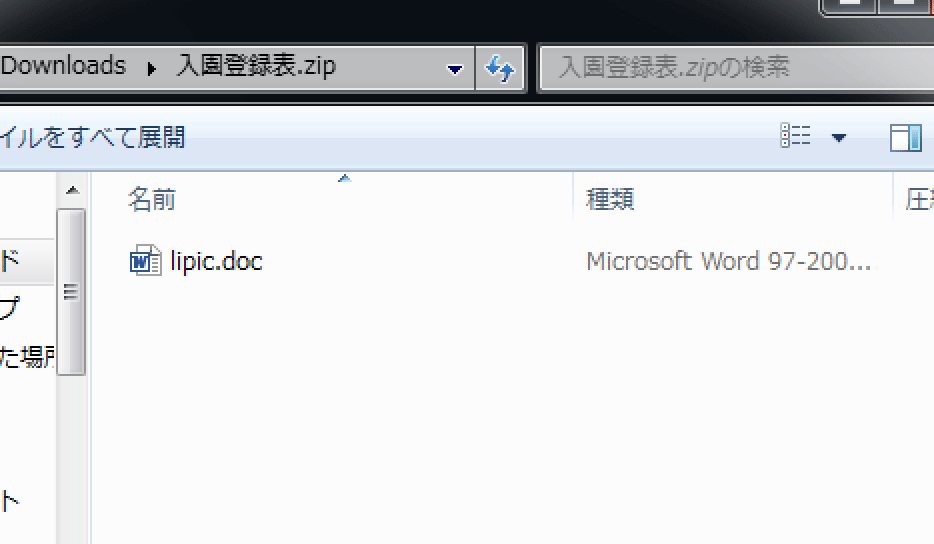

本文中の URL をクリックすると ZIP 圧縮ファイルがダウンロードされます。圧縮ファイル内には Word 文書ファイル(.doc)、もしくは PDF ファイル(を偽装したスクリプトファイル(.js))が存在します。

図:メール本文中の URL からダウンロードされる圧縮ファイル内の Word 文書ファイルの例

脆弱性の利用により、最終的に不正プログラムが侵入する

これらのファイルは実際には「ダウンローダー」です。メール本文にある「登録テキスト」と思い込んで開いてしまうと不正プログラムがダウンロードされ実行されます。最終的に感染する不正プログラムは、国内ネットバンキングを狙う「オンライン銀行詐欺ツール(バンキングトロジャン)」である「URSNIF」です。「URSNIF」が感染することにより、被害者は各種金融機関やクレジットカード、仮想通貨取引所などのサイトの認証情報を詐取される可能性があります。トレンドマイクロ SPN の統計では、今回のメールから拡散された不正プログラムについて、国内で 300 台以上の検出を確認しています。今回のメールに関しては不自然な日本語など「不審」と気づける点も多かったものと言えますが、それでも実際に URL をクリックし、ファイルをダウンロードまたは開いてしまった受信者もいたことがうかがえます。

■被害に遭わないためには

このようなネット上の危険へ誘導しようとする手口に関しては、その手口を知り騙されないようにすることが対策の 1 つとなります。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。

不審なメールを見抜くポイントとしては、メールの送信者情報、メールの本文と本文中の URL リンクなどのポイントがありました。不審なメールを見抜くためのポイントは以下のブログ記事でもまとめておりますのでご参照ください。

■トレンドマイクロの対策

トレンドマイクロでは、「フィッシングメール」や「マルウェアスパム」のようなメール経由の攻撃について「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品では特に ERS 技術により危険な電子メールの着信をブロックします。

また、フィッシング詐欺や不正プログラム拡散目的などの不正サイトについては「Webレピュテーション(WRS) 」技術でアクセスをブロックします。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス 」などのエンドポイント製品や、「ウイルスバスターモバイル」、「Trend Micro Mobile Security」などのモバイル端末向け製品では、WRS 技術により不正サイトへのアクセスをブロックできます。特に法人利用者の場合、「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品によって、LAN 内全体からの不正サイトへのアクセスを一括してブロックすることができます。特に今回の事例で使用された不正サイトについては、不審メール確認後5分以内にすべてブロック対応を完了していました。

※調査協力:秋保 陽介(日本リージョナルトレンドラボ)