本ブログでは、2017 年 9 月に iOS の不正な構成プロファイル「iXintpwn(アイシントポウン)(別名:YJSNPI(ヤジュウセンパイ)ウイルス)」について解説しました。iXintpwn は、未署名の構成プロファイルの形で侵入し、ホーム画面に大量のアイコンを作成します。インストール時に、場合によっては iOS のホーム画面を管理する標準アプリが強制終了し、端末が応答不能の状態に陥ることもあります。また、アンインストールを困難にするために、作成されるアイコンは削除不可に設定されていました。

トレンドマイクロは、2017 年 10 月、署名済みプロファイルを利用して前回とは異なる攻撃を実行する iXintpwn の新しい亜種(「IOS_YJSNPI.A」として検出)を確認しました。「IOS_YJSNPI.A」は、 2 つのアプリストア「hxxp://m[.]3454[.]com」および「hxxp://m[.]973[.]com」で配布されていました。弊社の解析によると、この新しい亜種の主な目的は、前回のように対象端末のオペレーティング・システム(OS)に負担をかけることではなく、「リパックアプリ」をダウンロードさせる Web サイトへの誘導です。

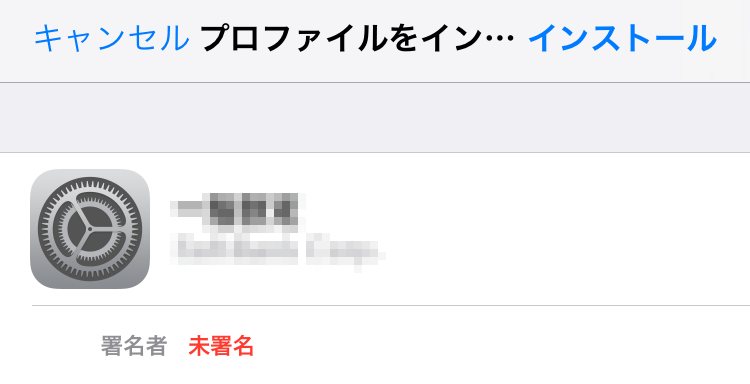

図 1:前回確認された未署名のプロファイル(左)、今回確認された署名済みプロファイル(右)

署名済みプロファイル(右)の説明には、「ゲーム、ソフトウェア、壁紙を提供するiOS アプリストア」とある。

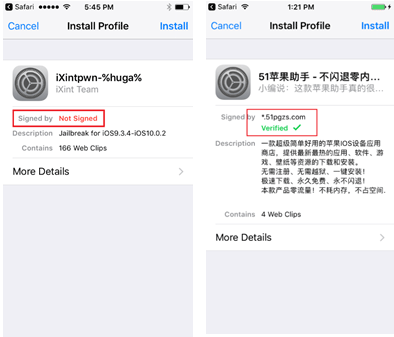

ユーザがこのアプリストアにアクセスし、問題のアプリをダウンロードしようとすると、実際は iOS の署名済み構成プロファイル(拡張子:mobileconfig)がダウンロードされます。iOSの構成プロファイルは、電子メールや Exchange、ネットワーク、認証等の設定管理を効率化するためのファイルです。この構成プロファイルには、ホーム画面に設置される削除不可の 4 つのアイコンが含まれています。これらのアイコンは、Web サイトへのショートカットをアプリのアイコンのようにホーム画面に表示する「Web Clip」です。アプリと異なる点は、クリック時に直接 Web サイトを開くことです。構成プロファイルの形での侵入以外には、Web Clip の利用という類似点があります。

図 2:構成プロファイルに含まれる4つのアイコン

図 2 の Web Clip の 1 つ「51 苹果助手(Apple Helper)」の URL は、リパックアプリのダウンロードが可能なサードパーティアプリストア「51 苹果助手」にリダイレクトします。

■アプリストアの詳細

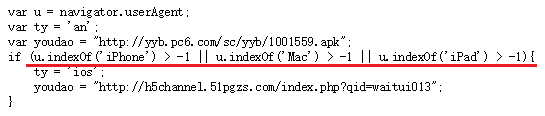

さらに詳しい調査の結果、上述した 2 つのアプリストア「hxxp://m[.]3454[.]com」および「hxxp://m[.]973[.]com」には、PC や Android 端末からもアクセスできることが判明しました。ユーザが問題のアプリをダウンロードする際、それら2つの Web サイトはユーザエージェント情報に基づき異なる応答を返します。

図 3:不正な Web サイトから署名済みプロファイルをダウンロードするアプリストアのコード

Android ユーザが、2つのアプリストアのどちらかから問題のアプリをダウンロードした場合、別のサードパーティアプリストアが端末にインストールされます。「51 苹果助手」とは異なり、このアプリストアは中国で人気のある正規のアプリ配布プラットフォームです。一方、Mac および Windows PC には構成プロファイルをインストールできないため、ダウンロードしても影響を受けることはありません。

興味深いことに、これら 2 つのサードパーティアプリストアは、ルートキットの利用で知られる Android 端末向け不正アプリ「ZNIU(ズィーニュー)」が配布されていた Web サイトでもあります。

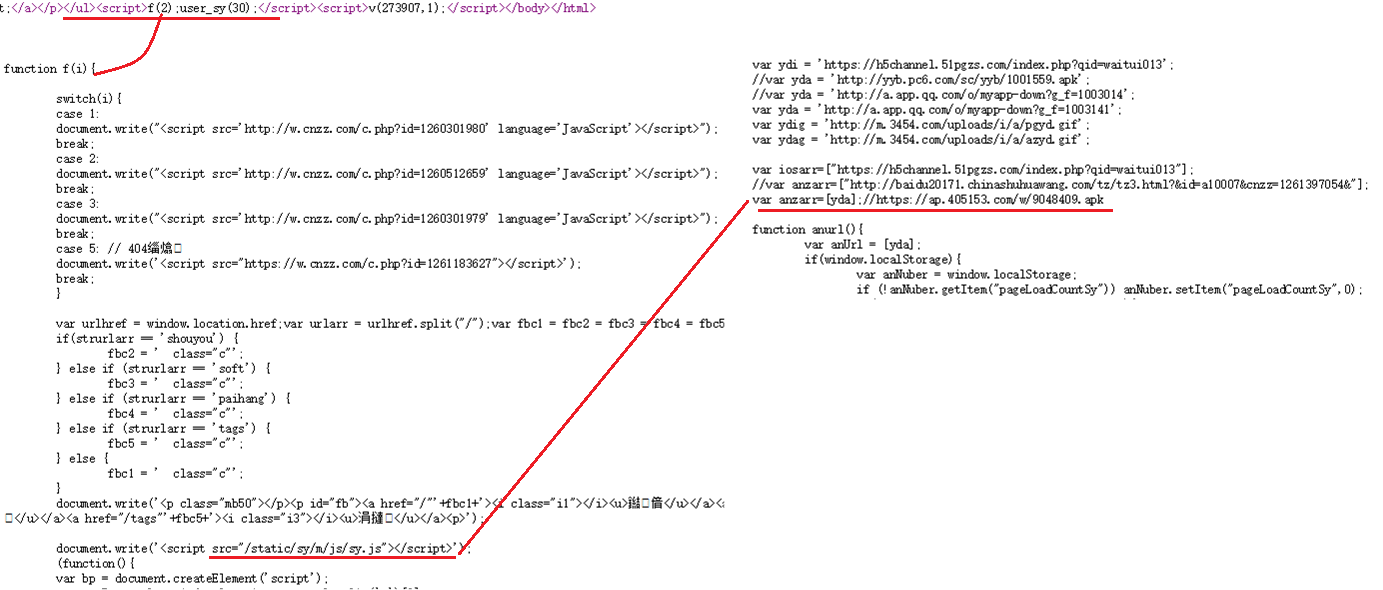

図 4:サードパーティアプリストアからアプリをダウンロードする Android ユーザ向けのコード

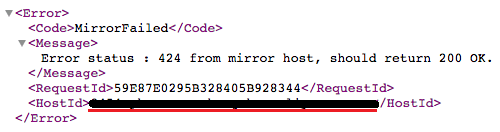

図 4 の JavaScript 内の URL「hxxps://ap[.]405153[.]com/w/9048409[.]apk」は処理に影響しないコメントになっており、代わりにサードバーティアプリストアへのリンクに置き換えられています。この「Android application package(APK)」ファイルは、以前確認された ZNIU を含むアプリでした。上記のような変更は、ZNIU が一般的に確認されたことを受けて、作成者がコードを更新したものと推測されます。さらなる調査によって、この APK ファイルが有名なクラウドサーバ(図 5 の塗りつぶし部分)で依然としてホストされていることが確認されています。

図 5:APK ファイルを要求した際の応答

■被害に遭わないためには

ユーザは、公式アプリストアまたは信頼できるアプリストアからのみアプリをインストールしてください。なぜなら、リパックアプリには、以下のような潜在的危険性があり、注意が必要だからです。

- 正規アプリの権限を引き継いだリパックアプリによる個人情報の流出

- 正規アプリと同じ Bundle ID を持つリパックアプリのバージョンが、正規アプリと等しいかそれより大きい場合、正規アプリのインストールや更新ができない

- バージョン 10.1 およびそれ以前の iOS の場合、脆弱性「CVE-2016-7651」の利用により正規アプリがリパックアプリによって上書きされる可能性がある

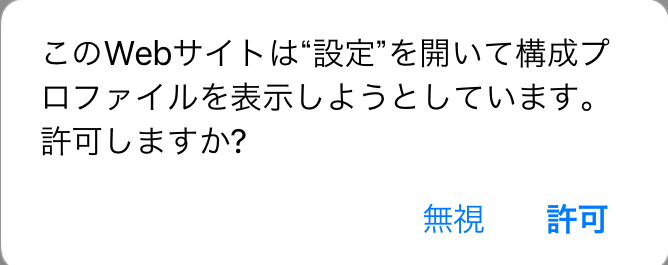

今後も iXintpwn のような不正な構成プロファイルを利用する攻撃の可能性があります。日本語環境の

iOS の場合、構成プロファイルのインストール開始時には図 6 のような表示があります。意図せずインストールが開始された場合には安易にインストールを許可せず、正当性の確認を行ってください。

■トレンドマイクロの対策

トレンドマイクロは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security™」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や、関連する不正 Web サイトのブロックに対応しています。

「Trend Micro Mobile Security」は、モバイルデバイス、アプリケーション、データの可視化と制御を標準装備の単一コンソールで実現するとともに、脆弱性攻撃や不正アクセスから端末を保護し、マルウェアや不正な Web サイトをブロックします。

■侵入の痕跡(Indicators of Compromise、IoCs)

iOS

|

SHA256:4a2b4f0b2c5980a2bba4213d931da5ad2768309032a7cd697000e054225f62eb |

Android

|

SHA256 |

パッケージ名 |

アプリ名 |

|

|

7c840433020c33e16e942a39d53c593ce58db680a41955a8a29139cf022be8dd |

com[.]okosdfsdfhsh[.]www |

触摸女神 |

参考記事:

- 「App Stores that Formerly Coddled ZNIU Found Distributing a New iXintpwn/YJSNPI Variant」

by Lilang Wu, Ju Zhu, and Moony Li

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)