クラウド市場が急速に成長し、企業のサーバ環境が次々とクラウド環境へ移行してきています。企業がクラウド環境を利用する場合、クラウド事業者とユーザそれぞれの責任範囲を理解し、クラウド事業者がどういったセキュリティ機能を提供しているかを確認することが重要です。例えば、市場シェアを大きく占めている「アマゾン ウェブ サービス(AWS)」では、「責任共有モデル」によってユーザが対応すべき箇所を明確にしており、セキュリティ機能についても複数提供しています。ここでは、企業がこうした AWS環境を利用して公開サーバを構築する際に検討すべき対策について紹介します。

■ AWS が提供する責任共有モデルとは?

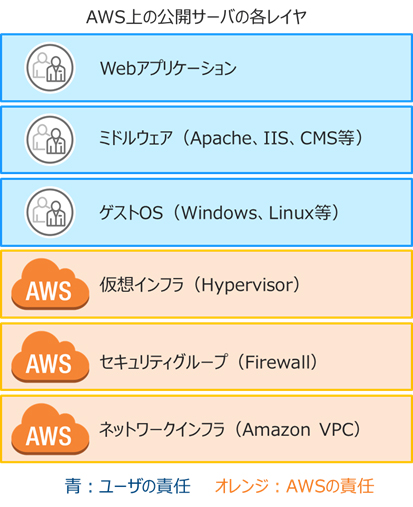

AWSの「責任共有モデル」を分かりやすく学ぶため、AWS環境に公開サーバを1台構築した場合を例に見ていきましょう。AWS の責任共有モデルでは、AWS から公開サーバを構築するために必要なインフラが提供されており、インフラのレイヤについては AWS の責任範囲です。

図1:AWS上の公開サーバにおける「責任共有モデル」

そして、その上に構築するゲスト Webアプリケーション、ミドルウェア、オペレーティングシステム(OS) のレイヤについては、ユーザの責任範囲となっており、ユーザはこの 3つのレイヤのセキュリティ対策をしっかりと検討しなければなりません。こうした Webアプリケーション、ミドルウェア、OS の脆弱性を狙われた公開サーバへの攻撃が発生しており、その結果、情報漏えいにつながる事例も続発しています。

■ 公開サーバからの情報漏えいが続発

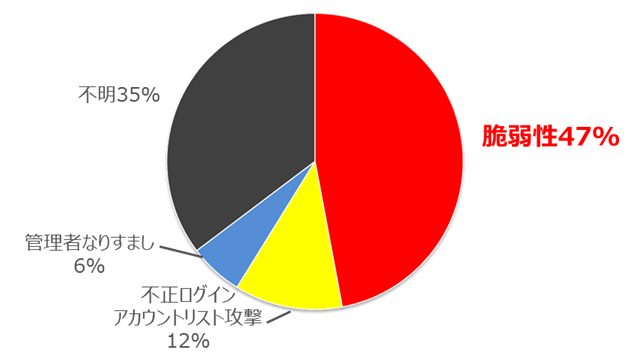

2016年上半期、公開サーバからの情報漏えい事例が 17件公表され、漏えいした情報は 170万件にのぼりました。トレンドマイクロの調査によれば、実に 47%が Webアプリケーション、ミドルウェア等の何らかの脆弱性を狙われて発生しており、その半数が国内事業者向けに提供されたアプリケーションの脆弱性でした。国内事業者向けのアプリケーションに存在する脆弱性が狙われたことから、企業は世界的に影響のある脆弱性だけに配慮するだけでなく、自社で動いている公開サーバのあらゆる脆弱性に対応する必要があるでしょう。

図2:公開サーバからの情報漏えい原因別割合(2016年上半期トレンドマイクロ調べ)

こうした脆弱性を狙われた被害事例はオンプレミス環境、クラウド環境に依存しません。そのため、公開サーバの被害事例が続発している中で、AWS環境上に公開サーバを構築している・構築を検討している企業は、十分にセキュリティ対策を検討しなければなりません。

■ AWS環境の公開サーバに必要なセキュリティ対策とは?

AWS の「責任共有モデル」において、ユーザの責任範囲となっている Webアプリケーション、ミドルウェア、OS の3つのレイヤにおけるセキュリティ対策は必須です。ウイルス対策などの実施すべき対策がいくつかありますが、実際に脆弱性を狙われた被害事例が多数報道されていることからも、脆弱性対策は特に重要と言えるでしょう。OS やミドルウェアの脆弱性については、対策として各ベンダから提供される修正パッチの適用が有効です。しかし、ベンダから修正パッチが公開されるまでに時間を要する場合やベンダのサポートが終了したミドルウェアを使用し続けなければいけない場合では、侵入防止システム(IPS)等のソリューションを活用した仮想パッチによる対策が有効です。また、Webアプリケーションの脆弱性については、脆弱性診断を実施し、Webアプリケーションの改修を行っていく必要があります。アプリケーションの開発サイクルや仕様上の問題で脆弱性の改修が実施できない場合は、Webアプリケーションファイアウォール(WAF)による対策をお勧めします。

こうした脆弱性対策を含む AWS環境の公開サーバに対するセキュリティ対策として、トレンドマイクロでは、統合型サーバセキュリティソリューション「Trend Micro Deep Security™」(以下、Deep Security)を提供しています。また、AWS ユーザが知っておくべきセキュリティ対策のポイントと Deep Security を活用したセキュリティ対策に関するホワイトペーパー「AWS環境の公開サーバに対するセキュリティ検討ガイド」を公開しました。詳細については以下のダウンロードページを参照してください。

- 「AWS環境の公開サーバに対するセキュリティ検討ガイド」:

http://www.go-tm.jp/aws-wp