本ブログ記事では、これまでもモバイル利用者を脅かす様々なサイバー脅威についてお伝えしています。しかし、大きな被害事例が継続して報告されている PC の危険と比べ、モバイル端末を利用する際の危険についてはまだまだ浸透していないのが現状ではないでしょうか。本連載ではトレンドマイクロの事件対応と調査分析から判明している、最新のモバイル脅威事情をお伝えいたします。

以前の記事では正規アプリになりすます究極手口として「リパック」を紹介しました。不正/迷惑アプリをスマートフォンに侵入させようとする場合、最初の段階では利用者にアプリのインストールを承諾させる必要があります。サイバー犯罪者は利用者をだまし不正/迷惑アプリをインストールさせようと様々な手口を施してきますが、特に利用者が欲しがる人気アプリに偽装する手口がよく見られます。このアプリ偽装の方法の中でも効果的な手法として用いられているのが、オリジナルのインストールファイル(APK)に不正/迷惑アプリを混入させる「リパック」の手口です。主にサードパーティのマーケットを経由し、「リパック」により改変された正規アプリを利用者に入手させる手口が定番化しています。今回はこの「リパック」手口の実例を、トレンドマイクロの調査の中で確認された人気ゲームの事例で検証します。

■ 人気ゲームになりすますリパック事例:「ねこあつめ」

「ねこあつめ」は日本の株式会社 Hit-Point が開発した人気ゲームアプリです。2014年の公開以来、現在までに Google Play上の表示では 500万回以上インストールされたとされています。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」が 2016年6月までに収集した検体の中から、この人気ゲームの APK をリパックした不審なファイルを 7個確認しています。

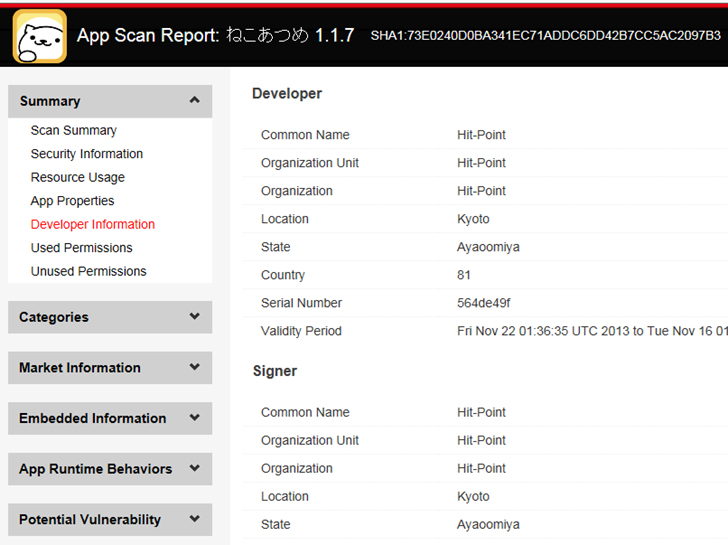

図1:トレンドマイクロの「Mobile App Reputation(MAR)」による正規の「ねこあつめ」プログラム情報

デベロッパー名、署名者名は正規の開発元である「Hit-Point」になっている

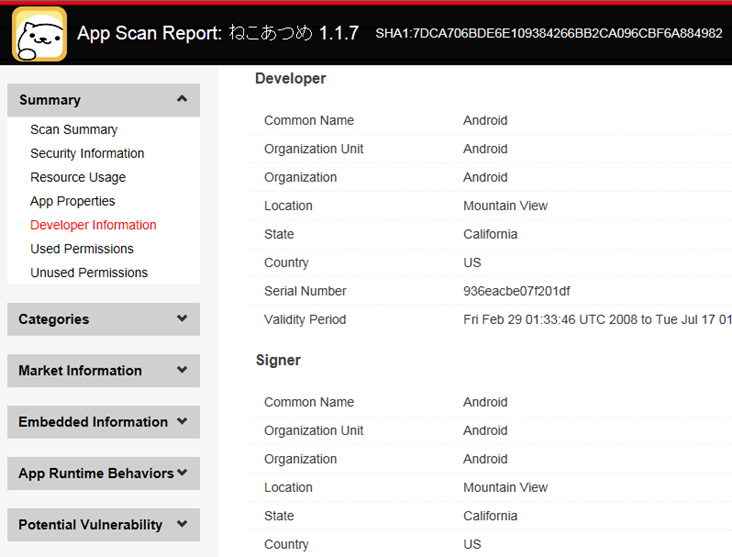

図2:「MAR」による同一プログラムのリパック版の情報

同じモジュールをリパックしているのでアイコンやバージョン情報は変わらないが、ファイルのハッシュ値が変わっている

また改変により正規の「Hit-Point」の署名は無効となったためデベロッパー名、署名者名は「Android」に変更されている

このリパックされた「ねこあつめ」 7検体のうち、3個は悪質な広告モジュールを追加してリパックしたものでした。これは他者が作成したゲームの人気にただ乗りして自身が広告収入を得ようという悪質な目的のものです。本来は不要な広告が表示されることで無駄なポップアップ表示や通信量の増加が起こります。これだけでも利用者にとってはある程度迷惑と言えますが、うち 2個の検体では、IMSI(International Mobile Subscriber Identity、国際携帯電話加入者識別番号)、IMEI(International Mobile Equipment Identity、国際移動体装置識別番号)、ICCID(IC Card Identifier、ICカード識別番号)、GPSなどによる地理情報など、個人を識別可能な情報を勝手に外部送信する活動や、他のアプリのインストールを試行する活動を、使用する悪質な広告モジュールが行うことが確認されました。このため、トレンドマイクロではこの 2個の検体を不正/迷惑アプリとみなし、「AndroidOS_Agent」などの名称で検出対応しています。

また、残り 4個の検体は単に新たなパッケージ名と署名を付けてオリジナルのゲームをリパックしただけのものでした。これらの単にリパックしただけのアプリは利用者にとっては特に害を及ぼす存在ではありません。では何のためにリパックするのでしょうか?それは、攻撃者や心掛けの悪い開発者がマーケット上での実績を得るためのものと考えられます。審査の甘いサードパーティマーケット上で他者が作成したアプリをリパックして配布することで、その利用者に対しアプリ配布元としての実績を高めることができます。攻撃者の中には、この手口で多くの無害なアプリを配布した実績を作り、最終的にアドウェアや不正/迷惑アプリを含めたリパックアプリの配布を狙う者がいます。

■ 人気ゲームになりすますリパック事例:「アングリーバード 2」

「Angry Birds(アングリーバード)」は、フィンランドの Rovio社が2009年に初公開し、現在まで全世界で大ヒットしているビデオゲームシリーズです。ゲームに登場するキャラクターグッズも世界的に販売され、2016年には映画も制作(日本では 2016年10月公開)されるなど根強い人気を誇っています。この「アングリーバード」は世界的人気ゲームだけあり、多くのリパックアプリが確認されています。トレンドマイクロ MAR が2016年6月までに収集した検体の調査で最も多くリパックが確認された「アングリーバード 2」だけに絞っても 280個のリパックバージョンが確認できました。

これら 280個の「アングリーバード 2」のリパック検体のうち、160個は悪質な活動を持つ不正/迷惑アプリとして検出対応を行っています。これらのうち、118個は以下のような不正活動を行う不正/迷惑アプリのモジュールを含めてリパックされたものでした。

- 「Android OS がアップデートされていない」などの名目で他のアプリのインストールを促す

- 不審なアダルトサイトなどにユーザ登録するよう利用者を誘導する表示を行う

- アダルトコンテンツなどの再生用アプリと称し、他の不正/迷惑アプリのインストールを促す

- 自身のアイコンやプロセスが表示されないよう秘匿する

- 自身が利用者にアンインストールされないようにする

- 常時広告を表示させる

- 他の不正/迷惑アプリなどを利用者に気づかれないようにインストールする

- 個人情報や連絡先の情報を無断で外部に送信する

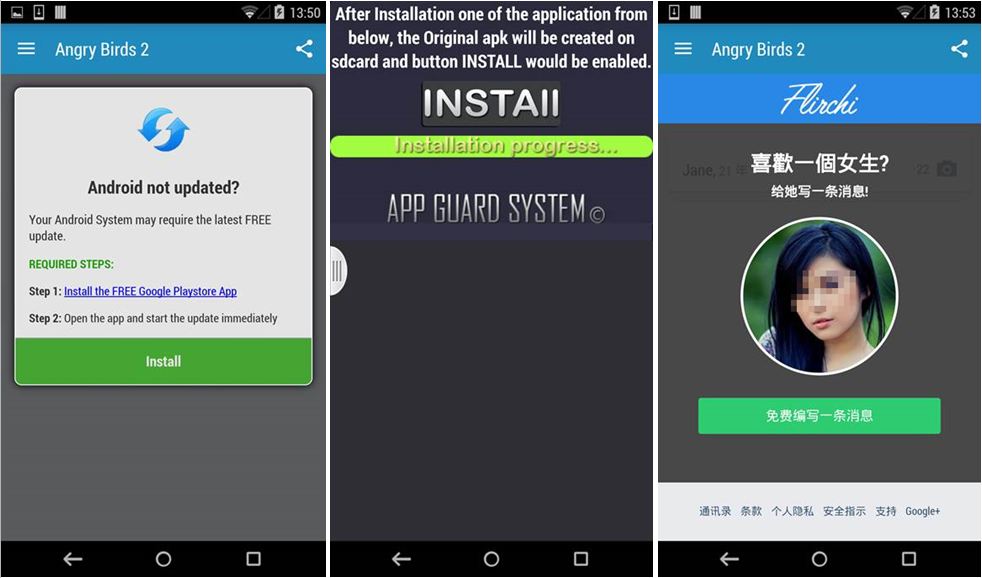

図3(左):Android のアップデートの名目で他のアプリのインストールへ誘導する不正/迷惑アプリの表示例

図4(中):他のアプリのインストールを促す不正/迷惑アプリの表示例

図5(右):利用者を不審なアダルトサイトへ誘導する不正/迷惑アプリの表示例

また、不正/迷惑アプリと判定された残りの 42個は悪質な広告モジュールを含めてリパックしたものでした。これらは IMSI、IMEI、ICCID、GPS などによる地理情報などの他に、電話番号、SMSアドレスなどの情報も外部送信する活動が含まれていました。また、他のアプリを利用者に気づかれないようにインストールする、といった不正活動を行うものもありました。

そして、280個のリパック検体のうち、120個は不正/迷惑アプリと判定されるべき有害な活動を行いませんでした。この 120個の検体のうち、80個はオリジナルを単純にリパックしただけのものであり、前出の通り不心得の開発者や攻撃者がサードパーティマーケットでの実績作りのために利用したものと考えられます。また、40個は一般的な広告モジュールを含めてリパックしたものでした。これらは人気ゲームにただ乗りして利益を上げようとする悪質な手口ではありますが、特に個人を特定する情報の送出は行わない、また「アングリーバード」の無料版ではもともと広告表示を行う、などの観点から利用者に大きな迷惑を及ぼすものとは言えないものとして検出対応は行っていません。

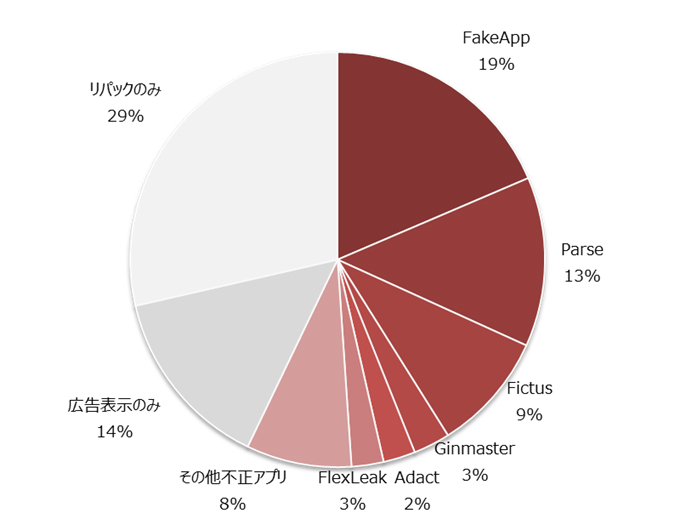

図6:「アングリーバード 2」リパックアプリの種別割合

■ リパック事例まとめ

紹介した 2件のリパック事例をまとめると、「アングリーバード 2」の正規 APK をリパックしたアプリ 280個のうち、43%は利用者にとって無害なアプリ、57%は利用者にとって有害な活動を行う不正/迷惑アプリでした。「ねこあつめ」はサンプル数が少ないですが、29%が利用者にとって有害なアプリでした。ただし、「アングリーバード 2」の事例でも「ねこあつめ」の事例でも、リパックアプリには動作が不安定なものが含まれており、インストールしても起動しない、オリジナルのゲームがプレイできない検体などもありました。これは不正アプリや広告モジュールを含めてリパックする際の処理に失敗している、悪質な広告モジュールや不正アプリ本体が使用するサーバが不安定、などの理由があるものと考えられます。

リパックされた APK の署名に使用された公開鍵証明書に着目したところ、「ねこあつめ」と「アングリーバード 2」で同一の公開鍵を使用しているものが複数確認できました。ここからは、複数の攻撃者が海外、日本を問わず、人気アプリをリパックし、自身の利益のために利用している様子が読み取れます。いずれにせよ、これらのリパックアプリをインストールすることは最終的に攻撃者の利益に繋がるものと言えます。

■ 被害に遭わないためには

今回紹介した「ねこあつめ」の事例でも、「アングリーバード」の事例でも、正規アプリマーケットである Google Play 上からリパックアプリが配布されていた事例はありませんでした。このように、現在不正/迷惑アプリの多くは正規マーケットではなく、海外の不審なサードパーティマーケットから配布されています。正規の Android向けアプリマーケットである「Google Play」の他、運営者がはっきりしている信頼できるサードパーティマーケットからのみ、アプリをインストールするようにしてください。Android OS のセキュリティ設定から「提供元不明のアプリのインストールを許可する」の設定を無効にしておくことで、サードパーティマーケットやインターネット経由での不用意なインストールから端末を保護できます。意識して信頼できるサードパーティマーケットからアプリをインストールする場合のみ、「提供元不明のアプリのインストールを許可する」の設定を有効にしてインストールを行ってください。

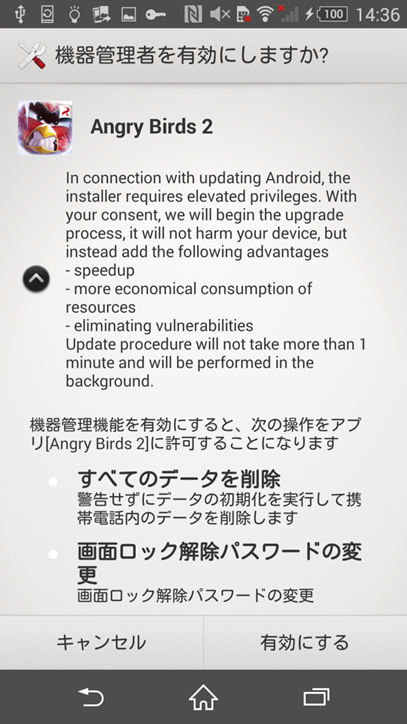

利用者に気づかれないように他のアプリをインストールさせる、自身のアイコンやプロセスを隠す、などの不正活動のためにはデバイスの管理権限が必要です。したがって、インストール時にデバイスの管理権限を要求する場合、不正アプリの可能性が高いものとして注意すべき、ということも言えるでしょう。以下のようなデバイスの管理権限を要求する表示があった場合、アプリの内容に対して妥当かどうか、再確認してください。

図7:「デバイスの管理権限」を要求するインストール時の表示例

■ トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「Mobile App Reputation(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Webサイトのブロックに対応しています。