執筆者:Shawn Xing and Ecular Xu (Mobile Threat Response Engineers)

前回7月21日のブログでもお伝えした通り、サイバー犯罪者は世界的ブームになっているモバイルゲーム「Pokémon GO」の圧倒的な人気に便乗し、偽アプリや不正アプリを頒布しています。例としては、画面をロックしてユーザを脅し、金銭や個人情報を収集する不正プログラム、ユーザの望まない広告表示活動を行う不正プログラム(アドウェア)、さらに感染端末を遠隔操作するための「Remote Access Tool(RAT)」を感染させる便乗アプリが確認されています。前回のブログでは「Pokémon GO」のアプリ名を持つ便乗アプリを43件確認、うち19件が不正・迷惑アプリであったことをお伝えしました。また、7月8日から20日には「Google Play」上で「Pokémon GO」便乗アプリの新規リリースやアップデートが頻発していました。トレンドマイクロではこれらの Google Play 上で公開されているアプリの調査を行い、「Pokémon GO」もしくは類似する紛らわしいアプリ名を持つ便乗アプリを149件発見、合計で3,900万回以上ダウンロードされていたことを確認しました。

■ 「Pokémon GO」の便乗アプリを解析

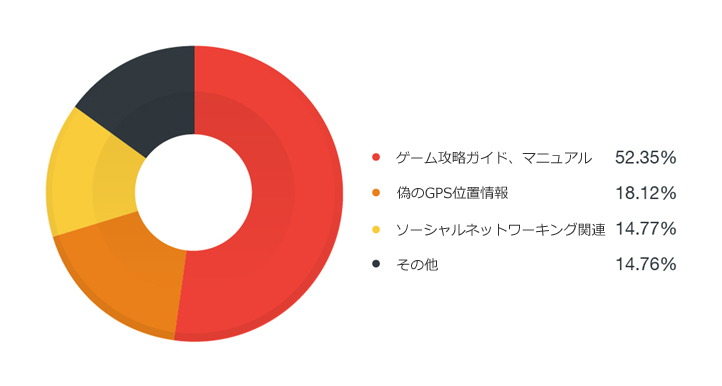

トレンドマイクロの調査の結果、Google Play 上で公開されていた便乗アプリは以下に分類できるものとわかりました。

- ゲーム攻略ガイド、マニュアルなど

- ゲームに使用される、偽の GPS位置情報

- ユーザ間でコミュニケーションを図るための、ソーシャルネットワーキング用プラットフォーム関連

- その他、壁紙アプリやダウンローダーツールなど

図1:弊社が解析した「Pokémon GO」便乗アプリの分類

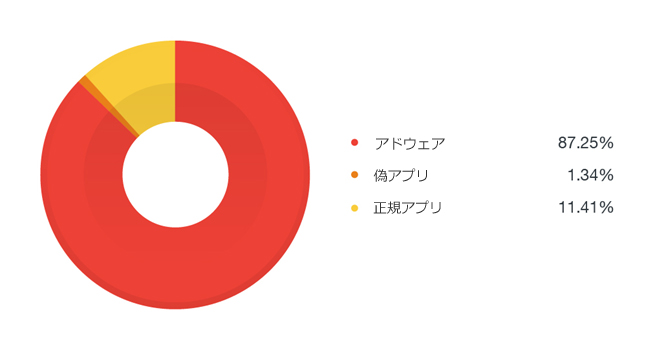

また、さらなる解析から、便乗アプリの多くはなんの機能も備えておらず、ただ別のアプリのダウンロードに利用者を誘導するために「Pokémon GO」の人気を利用しているだけのアドウェアとわかりました。便乗アプリの中で正規の機能を持つアプリはたった11%に過ぎませんでした。

図2:解析の結果、便乗アプリの約87%がアドウェアであり、

正規アプリはわずか約11%であったことを確認

弊社はこの件について Google に報告済みであり、7月21日だけで57個のアプリが Google Play から削除されました。その後もトレンドマイクロでは、Google Play に加えてサードパーティマーケットなども含めた便乗アプリの調査を続けており、前回記事から約2週間後の8月3日時点で930件の便乗アプリを確認、うち223件を不正・迷惑アプリと判定、さらに約2週が経過後の8月16日時点では1575件の便乗アプリのうち238件が不正・迷惑アプリと増加が見られています。

■ ポケコイン獲得の「ウラ技」で利用者を誘引

このような便乗アプリの一例として、「ポケコイン」を簡単に入手できる機能を持つアプリとして宣伝されていた攻略アプリの解析結果もお伝えします。この便乗アプリは Google Play で公開されていました(図3)。ポケコインとは、ゲーム内で使われる仮想通貨で、ゲームをプレイすることによって入手するか、または現実世界の通貨で購入することができます。このようなゲーム内課金アイテムを入手可能にするなどゲームを有利に進めるためのアプリはハックアプリ、チートアプリとも呼ばれています。しかし、このアプリで謳われているポケコイン獲得方法はもちろん虚偽のものであり、詐欺的手法で利用者を騙すポケコインの入手という「エサ」により利用者をおびき寄せる手口であると言えます。

図3:Google Play で公開されていたアプリの「ユーザインターフェース(User Interface、UI)」(左)

インストールして起動すると、スマホ画面に ”Hack Root” (中央)と”Download Pokémon Go”(右)の2つの画面が表示される

サイバー犯罪者は、また、地域によって「Pokémon GO」の公開時期が異なっていた点を利用していました。利用者の住む国で「Pokémon GO」が未配信である場合、Android端末向けのアプリパッケージである APKファイルを URL hxxp://cat<中略>files[.]com/547457 からダウンロードするように促します。

図4:サイバー犯罪者は、利用者を「Pokémon GO」の APKファイルがあるとされるサイトに誘導

そのファイルをダウンロードする前に別のアプリをダウンロードさせられる

インストールして起動すると、偽アプリは、「Pokémon GO」のユーザ名、端末の種類、および位置情報の入力をユーザに要求します。ユーザが「Connect」 をクリックすると、ゲームに利用する機能を選択できるとされる、もう1つの画面へ誘導されます。そこでは、アプリの地理的制約を回避するため、暗号化方式 AES-256 を有効にしてプロキシサーバを特定することによって、ポケコインの金額やモンスターボールの数などの設定が選択可能である、とされています。

図5:「Pokémon GO」のサーバに情報を追加することが可能であると偽るアプリ(左)

「Generate」のボタンをクリックすると、見たところ実行しているかのようにプロセスが表示される

アプリはその後、「Pokémon GO」アプリ内のアイテムを追加する前に、人間による操作であることをチェックするという名目で「human verification」をユーザに承認するよう促します。しかし、「Verify Now」のボタンを押しても実際にはチェックは行われず、利用者は他のサイトに誘導され、図6のような別のアプリのダウンロードを促されます。

図6:利用者が「Verify Now」のボタンを押すと偽アプリは他のサイトにユーザを誘導し、別の便乗アプリのダウンロードを促す

図7:偽アプリは Webサイト hxxp://pokemon-go[.]we<中略>ie[.]biz/en[.]html へ接続し、すべてのプロンプトを表示(左)

アプリのホームページにある「オンラインユーザ」は、ランダムに生成される(右)

図8:コードのスナップショットから、「Generate」ボタンをクリックして出力されるものは事前に定義されたものであり、実際には何も実行していないことがわかる

以上の解析から、この偽アプリはユーザを欺いて別のアプリをインストールさせるアドウェアであると確認されました。弊社はまた、この偽アプリと類似したコードを持つ別の偽アプリが同じデベロッパーによって公開されていることも確認しています。この別の偽アプリは、「Summoners War(サマナーズウォー)」という別のゲームの人気に便乗するものとなっており、Google Play から削除される前に5,000回以上ダウンロードされています。このように人気ゲームに便乗する手口は攻撃者にとって非常に有効であり、今後も新たな人気ゲームが登場するたびに発生することが予想されます。

■ 被害に遭わないためには

このようなモバイル向け不正・迷惑アプリから端末を保護するために、オペレーションシステム(OS)を最新にしておくことの他、未知の開発者やサードパーティのアプリストアからアプリをダウンロードしないことを推奨します。また、今回の事例のように、ポケコインのようなゲーム内の課金アイテムを簡単に獲得できるなど、非現実的な機能で利用者を誘引する手口に注意してください。ゲームを有利に進めるためにハックアプリやチートアプリを使用したくなる利用者は多いかもしれませんが、うまい話には裏があります。アプリマーケット上のユーザ評価を確認することも本物と詐欺を見分ける役に立ちます。とりわけ評価に偏りのあるアプリには注意してください。

■ トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「 Webレピュテーション(WRS)」技術により、不正アプリや不正 Webサイトのブロックに対応しています。

弊社の解析に関連する SHA1 とパッケージ名はこちらを参照してください。

※協力執筆者:Federico Maggi および Kenny Ye

参考記事:

- 「Self-Promoting App in Google Play Cashes In on Pokémon Go」

by Shawn Xing and Ecular Xu (Mobile Threat Response Engineers)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)

記事構成:岡本 勝之(セキュリティエバンジェリスト)