Android の標準コンポーネント「Mediaserver」に関連したセキュリティ問題は、いまだ継続しています。トレンドマイクロは、2015年8月上旬、Mediaserver に存在する脆弱性「CVE-2015-3823」を利用することにより、Android端末が無限に再起動する可能性があることを述べました。その後、Google は、2015年8月23日、この脆弱性の深刻度を「Critical」とし、この脆弱性を利用することにより、任意のコード実行も可能であることを報告しました。

脆弱性「CVE-2015-3823」は、MKVファイルを解析した時に生じる整数オーバーフローの脆弱性です。この脆弱性を突いた攻撃により、動画ファイルを読み込んだ際、端末が無限ループに陥り、ヒープオーバーフローを引き起こします。この不正なMKVファイルは、不正なアプリ経由、もしくは不正な動画ファイルを開くことによって端末に侵入する恐れがあります。

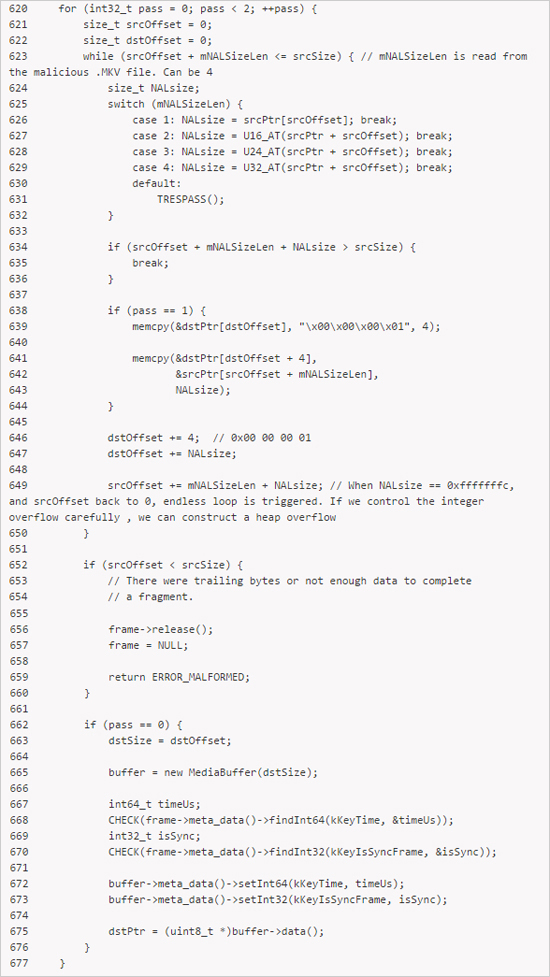

弊社では、この脆弱性を利用して Android端末を実質的に機能停止させる可能性について、すでに言及しました。任意のコードを実行するためにこの脆弱性を利用した場合には、攻撃者は Mediaserver と同等のパーミッションでコード実行する可能性があります。図1 はそのコードの例です。

図1:コードの例

攻撃者がこのヒープオーバーフローの脆弱性を利用した場合、Mediaserver が標準として備えている同等のパーミッションでコードを実行することが可能です。Mediaserver コンポーネントは、写真撮影や MP4ファイルの読み込み、動画の撮影といったメディアに関する作業を多く実行するため、ユーザのプライバシーが危険にさらされる恐れがあります。しかし、これは簡単に利用できる脆弱性でなく、実行フローを制御することは極めて困難です。そのため、実際に脆弱性を利用することも困難となります。

トレンドマイクロのモバイル端末向け総合セキュリティ製品「ウイルスバスター モバイル」(個人向け)、「Trend Micro Mobile Security」(法人向け)では、この脆弱性を利用し、上述の攻撃のシナリオを実行する脅威を検出し、攻撃の初期から一般のユーザを保護します。また端末メーカは定期的に製品のオペレーティングシステム(OS)に修正プログラムを適用し、今回のような脆弱性を利用した攻撃からユーザを保護するようにして下さい。

参考記事:

- 「Revisiting CVE-2015-3823: Mediaserver Bug Leads To Heap Overflow, Too」

by Wish Wu (Mobile Threat Response Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)