7月23日公開のブログ記事で Flash Player の脆弱性を狙う Web改ざんの攻撃が多数観測されていることをお伝えしました。この攻撃は現在も進行中であり、本稿を書いている間にも次々と新たな改ざんサイトが発見されています。トレンドマイクロにおいて日本の脅威分析を担当するラボである JP リージョナルトレンドラボ(JP RTL)から続報をお知らせします。

■多発中の Web改ざん攻撃の特徴

JP RTL では、本件について 7月24日時点で数十ドメインの改ざん事例を確認しています。そのうち約半数が日本に関連する Webサイトでした。

さらに、これらの攻撃の内容を確認したところ、以下のような特徴が見えます。

- 現在までに確認された国内の改ざんサイトは、特定のクラウドホスティングサービスに集中している

- 改ざんの犠牲になった Webサイトのほとんどが非営利団体のものである(外郭団体など)

- 不正に設置された HTMLファイルと SWFファイルは全てのケースでほぼ同一のファイル名と構成を持つ

- Adobe Flash Player の脆弱性「CVE-2015-5119」と「CVE-2015-5122」を利用した攻撃を行う

- 最終的に感染する不正プログラムのファイル名は全てのケースで同一の “Rdws.exe” である

- 不正プログラム「Rdws.exe」は、かねてから日本を狙う標的型攻撃で利用されている遠隔操作ツール(RAT)の、「EMDIVI」ファミリーもしくは「PLUGX」ファミリーである

外郭団体を中心とする非営利の組織が改ざんの犠牲になったこと、また、最終的に感染する不正プログラムのファミリ名から、今回の Web改ざんによる攻撃は、かねてから続いている一連の日本の公的機関を狙う攻撃の一部ではないかと考えられます。

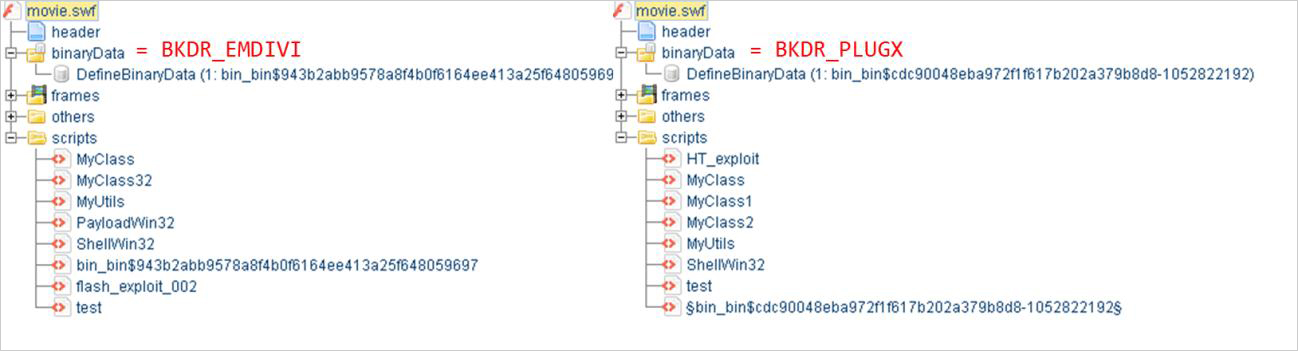

図1:よく似た構成を持つ複数の “movie.swf”

■感染経路

改ざんされた正規のサイトを閲覧すること、または、フリーのメールサービスなどを通じて攻撃者から送信されたメールに含まれる、改ざんサイトへのリンクのクリックをさせることで発現する、ドライブバイ・ダウンロード攻撃が確認されています。特に後者は、関係者を装った文面であることから、ソーシャルエンジニアリング的な要素が高いことが認められています。

■”movie.swf” ファイルを利用した攻撃が持続・拡散する可能性

今回の一連の攻撃で利用された SWFファイルは、実行したい不正プログラム部分をだれもが交換できる構造になっており、他の攻撃にも流用される可能性があるため注意が必要です。

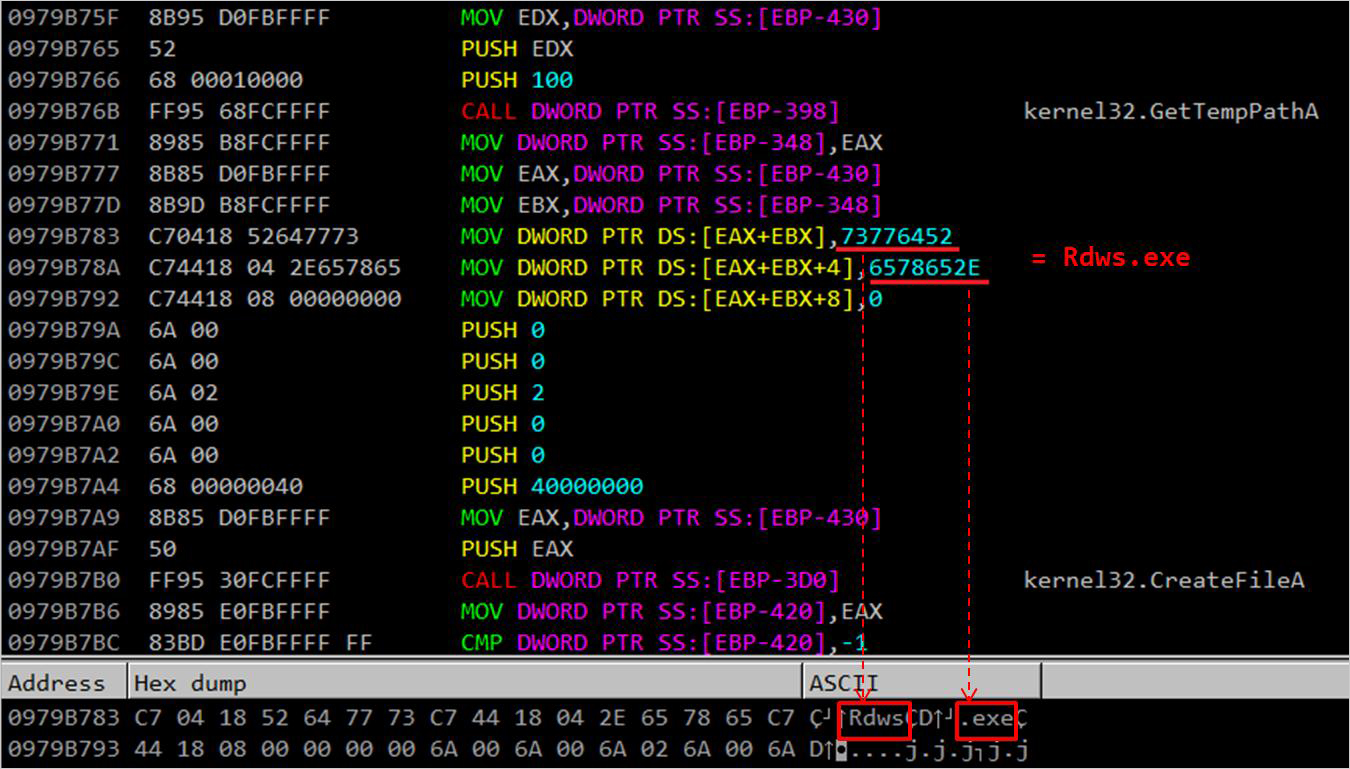

図2:”movie.swf” 内にハードコーディングされているファイル名” Rdws.exe”

図2 で示すとおり、あらかじめ SWFファイルの中に持っている実行ファイルのデータをハードコーディングされた固定のファイル名 “Rdws.exe” でドロップし、実行するつくりになっています。”Rdws.exe” として実行される部分は編集ソフトを使用して誰もが比較的容易に交換することができます。

■身を守る、そして社会を守るためには

現在、日本のインターネット閲覧環境は緊急事態と言っていいほどに緊迫しています。それぞれの立場で出来ることを考えていきましょう。その対策は場合によってはみなさんの直感と異なったり、面倒くさかったり、これまでの定石とは異なったりするかもしれませんが、それでも私たちは今、前を向いてサイバー攻撃に立ち向かっていかねばならない局面と相対しています。

- ユーザの立場では:

何度も言われていることですが、すべてのインターネットユーザーは Flash Player のパッチを必ず最新にしておかなければならない状況です。万が一修正プログラムの適用ができない場合には、回避策として Flash の機能をオフにすることをおすすめします。

また、Chrome は自身の更新で Flash Player も同時に更新する機能を持っており、Firefox などのブラウザには Flash Player のバージョンが古い場合は実行がブロックされる機能が備わっています。このようなブラウザの利用を選択することも身を守る 1つの手段になるでしょう。この場合も、忘れずにブラウザを常に最新の状態に保つようにしましょう。 - Webサービス運営者の立場では:

Flash を利用する Webサービスを運営している場合、ユーザの Flash Player のバージョンが古い場合は積極的に更新を促す、更新するまではサービス提供を停止するなどの、今よりももっともっと踏み込んだ取り組みを検討する時期に来ているかもしれません。また、そもそもサービスのプラットフォーム技術に、更新をユーザに頼らねばならない仕組みを利用することをやめることも検討できるのではないでしょうか。 - ホスティングサービス事業者の立場では:

攻撃者はさまざまな理由から正規のサイトを改ざんし、攻撃に利用します。さまざまな理由とは、そのサイトに本当に用事があって訪れる人を感染させたい場合や、正規サイトは「怪しいサイト」よりもセキュリティ製品の対応が遅れる場合があること、などです。ご存知の通り、多くの Webサイトには専任のメンテナーがいません。改ざん検知を入れて監視しましょうというというだけでは現状の被害状況を改善することは難しいでしょう。多くの小規模な Webサイトが次々に改ざんされている現状に対して、なにかできることはありませんか。いま日本で多発している改ざんが何に起因するものなのか、残念ながら私たちは直接知ることができません。Webアプリケーションや CMS の脆弱性、管理アカウントの乗っ取りなど、ユーザ側の問題もあるのかもしれません。しかし、この状況を改善するために、小規模な Webサイトを安全に運営できるようになるために、ホスティングサービス基盤の仕組みでなにかを提供することはできないでしょうか。 - すべてのエンジニアの立場では:

2015年現在、インターネットはテクノロジーではなくカルチャーになりました。IT は本来とても便利で、利活用して生活を豊かにするためのものだと私は考えています。萎縮しながらゆがんだ形で IT を使うというのは、攻撃者に負けているということです。私たちエンジニアは、この状況をなんとしても改善していかなければなりません。それぞれの立場で、委縮せず、あきらめず、適切な形での IT の利活用を推進していきましょう。サイバー攻撃に負けない豊かで便利な社会を守るために、です。

■トレンドマイクロの対策

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の機能の 1つである「ファイルレピュテーション」技術により、今回の Adobe Flash Player の脆弱性を攻撃する不正 SWFファイル、脆弱性攻撃により侵入する不正プログラムの検出に順次対応しております。また、脆弱性攻撃ファイルがホストされた URL へのアクセスや RAT による遠隔操作用サーバ(C&Cサーバ)との通信は「Webレピュテーション」技術によりブロックし、情報漏えいなどの実被害を防ぎます。

今回の攻撃に関連する不審な送信者からのメールや危険性の高いメールは、「E-mailレピュテーション」技術でブロックします。「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、不正な URLが含まれるなどの条件で危険性の高いメールをフィルタリングすることが可能です。

さらに、「Deep Discovery ファミリー」では、「BKDR_EMDIVI」や「BKDR_PLUGX」が行う通信の発生を検知し、侵入を可視化することが可能です。そして、サーバ向けセキュリティ対策製品「Deep Security」では、公開サーバへの脆弱性を利用した攻撃の検知や、システム改変の警告を行うことが可能です。

協力執筆者:川畑 公平(Regional Trend Labs)、原 弘明(Regional Trend Labs)