企業や組織でセキュリティに従事する現場担当の方々は、日々のインシデント対応や、セキュリティレベルの向上を目指す中で、さまざまな疑問に直面していると思います。どんな対策をどこまでやれば安全なのか? 本連載「すぐに役立つセキュリティ対策」では、トレンドマイクロのエキスパートたちが、お客様からの調査依頼対応やインシデントハンドリングの中から得たセキュリティ専門家としての知見を、すぐに業務に活かせる形で提供してまいります。前回は、電子メール経由での侵入のリスクを減らす設定について、フリーメールアドレスからのメールの受信制限についてまとめました。Part2 の今回はリスクを減らす設定の 1つとして添付ファイルの受信制限について考えます。

■リスクを減らすもう 1つの着目ポイント:添付ファイル

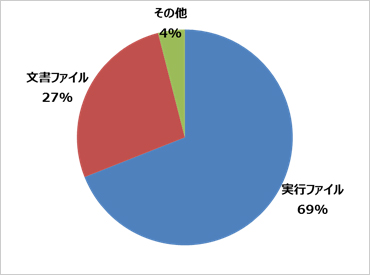

「不正プログラム」はプログラムの一種であり、PC上では実行可能形式のプログラムファイル(実行ファイル)として存在します。スパムメールでも標的型メールでも不正プログラムの危険性の高い添付ファイル、つまり実行ファイルの受信を制限することで、不正プログラムの侵入可能性を著しく低減することが出来ます。ただし、これまで実行ファイルを日常的にメールでやり取りしてきた組織にとって、この手法は受け入れられないものであるかもしれません。しかし、本当に実行ファイルをメールで扱うことが妥当かどうかを組織内で一度考慮していただくに値する、相当の理由があります。2014年に確認した標的型サイバー攻撃を対象にトレンドマイクロで行った調査では、標的型メールによる侵入の際に使用されるファイルについて、実行ファイルが 7割程度を占めていました。

図1:添付ファイルにおけるファイル形式の割合(出典:国内標的型サイバー攻撃分析レポート・2015年版)

また、2015年の警察庁の発表では、標的型メールの添付ファイルの9割以上、92%が実行ファイルだったことが確認されています。これはつまり、実行ファイルをフィルタリングするだけで、このメールからの侵入リスクを 7~9割低減できるということを意味します。セキュリティ対策を考える上では、常にリスクと利便性が天秤にかけられていると思いますが、添付ファイルにおける実行ファイルのフィルタリングは、運用だけでできる非常に割のいい対策方法と言えます。

■実行ファイルをフィルタリングするには

実行ファイルをフィルタリングする設定はメールサーバやセキュリティ対策製品ごとにできることが変わりますが、大きく分けて「拡張子でフィルタリングする方法」と「実ファイルタイプでフィルタリングする方法」の 2つがあります。

- 拡張子でフィルタリングする方法

まず、実行可能な拡張子を持つファイル、つまり、Windows上でファイルをダブルクリックした場合にファイルが直接実行される条件の拡張子のファイルをフィルタリングするようにします。Windows上で実行可能な拡張子には以下があります: - 実ファイルタイプ(ファイルフォーマット)でフィルタリングする方法

添付ファイルの拡張子ではなく、実ファイルタイプでフィルタリングする機能を持っているメールサーバ、セキュリティ対策製品もあります。実ファイルタイプでのフィルタリングはファイル名や拡張子の偽装が行われている場合でも実行ファイルをフィルタリングすることが可能です。攻撃者はうまく受信者を騙す攻撃を行います。例えば添付ファイルの時点では上記に示したような実行可能な拡張子は使わず、受信者自身に拡張子を変更させるような手口が用いられることもあるでしょう。その場合でも、拡張子だけに注目するのではなく、実際のファイルフォーマットを判定し、特定のファイルフォーマットをフィルタリングすることにより対処可能となります。この場合、フィルタリングすべきは不正プログラムの可能性がある実行ファイルのファイルフォーマットである COM形式、EXE形式、DLL形式です。

| 拡張子 | 説明 |

|---|---|

| .BAT | DOSバッチファイル |

| .CMD | Windows バッチファイル |

| .COM | DOS実行ファイル |

| .EXE | Windows 32bit 実行ファイル | .PIF | DOSショートカットファイル | .SCR | スクリーンセーバースクリプト |

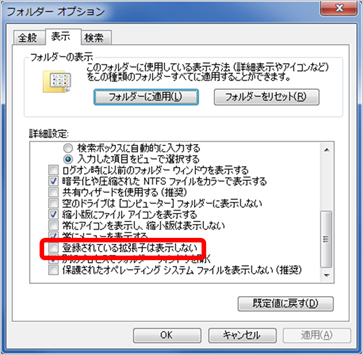

これらの拡張子を持つファイルは Windows上で開く(ダブルクリックする)ことで自動的にプログラムが実行されます。例えば、上記の拡張子を持つプログラムファイルのアイコンを文書ファイルに偽装し利用者を騙して開かせる、などの手法が定番的に用いられています。また、拡張子に関する注意点として、Windows のデフォルト設定では拡張子は表示されないようになっています。従って、特に設定変更を行っていない場合、エンドユーザが気付ける可能性は低いものと言えます。エンドユーザに意識してもらうためにも管理下の Windowsクライアントでは、拡張子を表示する設定にすることを推奨すべきでしょう。Active Directory による管理を行っている場合には、グループポリシーで配信可能です。

図2:拡張子を表示するための設定(Windows7での表示)

[コントロール パネル]→[デスクトップのカスタマイズ]→[フォルダー オプション]で「登録されている拡張子は表示しない」チェックボックスを外すことで表示されるようになる

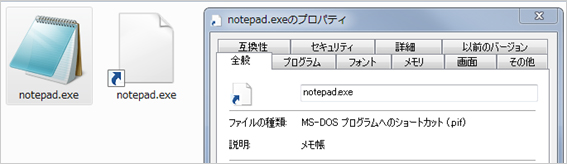

しかし、上述の拡張子の中でも「.PIF」だけは、拡張子を表示する設定になっていても表示されないことに注意してください。

図3:Windowsのメモ帳のプログラムである “notepad.exe” の拡張子を「.pif」に変更した場合の表示例。

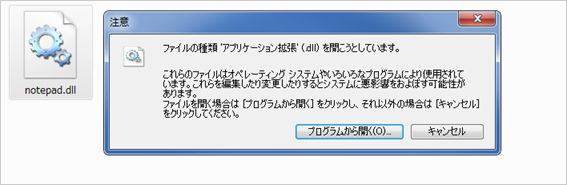

また、「.DLL」もプログラムファイルを示す拡張子であり、フィルタリング対象とすることを推奨します。「.DLL」は本来、開いても自動的にプログラムが実行されることはない拡張子です。しかし、「DLLプリロード」などの攻撃手法によってDLLファイルを実行させる手口も確認されており、危険性は他の実行可能な拡張子の場合と変わらないと言えます。

| 拡張子 | 説明 |

|---|---|

| .DLL | ダイナミックリンクファイル |

図4:Windowsのメモ帳のプログラムである “notepad.exe” の拡張子を「.dll」に変更し、ダブルクリックした場合の表示例。プログラムとしては実行されず、「注意」のダイアログが表示された(Windows7 での表示)

また、以下のようなスクリプトファイルの拡張子や脆弱性攻撃に用いられたことがあり、かつメールでやりとりする可能性が少ない拡張子もフィルタリング対象に入れることを推奨します。

| 拡張子 | 説明 |

|---|---|

| .CHM | コンパイル済みHTMLヘルプファイル | .CPL | コントロールパネルファイル | .HLP | ヘルプファイル | .HTA | HTMLアプリケーションファイル | .JS | JAVAスクリプトファイル | .LNK | リンクファイル | .SWF | フラッシュファイル | .VBS | VBSスクリプトファイル |

■標的型サイバー攻撃に「特効薬」は無い、ということ

添付ファイルのフィルタリングの際に注意すべきこととして、「圧縮ファイル」があります。攻撃者は攻撃に使用する不正プログラムを直接メールに添付するのではなく、圧縮ファイルとして添付する手口を常套化しています。しかし、上述の拡張子や実ファイルタイプによるフィルタリングを圧縮ファイル内に含まれるファイルに対して適用できる機能を持つ製品も多くあるようです。もし使用中のメールサーバやセキュリティ対策製品が圧縮ファイル内のファイルを条件にフィルタリングできない場合、その実効性は大幅に低下します。将来の製品選定の際に圧縮ファイル内ファイルのフィルタリング機能を条件に考慮した方が良いかもしれません。

また、このフィルタリングは基本的に実行可能形式のプログラムファイルに着目しているため、当然ですが、文書ファイルによる攻撃は対象外です。例えば、脆弱性への攻撃コードを含む文書ファイルや、最近復活が確認されている MS-Office のマクロ型不正プログラムを含む文書ファイルを利用した攻撃が入り込む可能性は残っています。だからと言って、文書ファイルをフィルタリングに含めることは業務において著しい支障となる可能性が高く、現実的とは言えないでしょう。ここでもリスクと利便性の天秤です。ただし、文書ファイルのリスクについては、脆弱性対策によっても低減可能です。対象ソフトのアップデートをしっかり行っていれば、ゼロデイ以外の脆弱性を狙う攻撃は 100%防げます。残念ながら、最新の攻撃に対し、これだけをやっておけば万全、ということは有り得ません。リスクに応じて適した対策を 1つ1つ積み重ねていくことが大切です。

では今回のポイントをまとめてみます。

- 添付ファイルの受信を制限することで、メール経由での攻撃侵入リスクを抑えられる

- メール上で実行ファイルをやりとりする必要性は本来高くないにも関わらず、許した場合の危険性は高い

- 実行ファイルを含む危険度の高い添付ファイルのフィルタリング方法

- 拡張子によるフィルタリング

- 以下のリストの拡張子を持つファイルをフィルタリング対象に設定

- .BAT

- .CMD

- .COM

- .EXE

- .PIF

- .SCR

- .DLL

- .CHM

- .CPL

- .HLP

- .HTA

- .JS

- .LNK

- .SWF

- .VBS

- 実ファイルタイプによるフィルタリング

- 実行ファイルのファイルタイプ(COM、EXE、DLLなど)をフィルタリング対象に設定

いかがでしょうか? 本記事の内容が、皆様の組織のセキュリティ対策の、お役に立てば幸いです。

■トレンドマイクロのソリューション

法人のお客様向けに特に手厚いサポートサービスを提供する「トレンドマイクロプレミアムサポート」では、お客様の環境を把握したテクニカルアカウントマネージャがご使用の製品についてよりセキュリティレベルを高めるための設定方法などをサポートいたします。

「InterScan Messaging Security Virtual Appliance™」など、トレンドマイクロのメールセキュリティ製品では、添付ファイルもしくは添付された圧縮ファイル内のファイルに対し、拡張子や実ファイルタイプの条件で警告、ブロックする設定が可能です。また、「Deep Discovery Email Inspector(DDEI)」ではパスワードが設定された圧縮ファイルを展開して解析する事まで可能です。以下の Q&A を参照ください:

※協力執筆者:トレンドマイクロ・プレミアムサポートセンター、リージョナルトレンドラボ、ストラテジックプロダクトチーム、ファウンデーションプロダクト部