2015年6月、東南アジア諸国を狙った標的型サイバー攻撃キャンペーン「ESILE」がメディアで取り上げられています。「Lotus Blossom」とも呼ばれるこの標的型サイバー攻撃キャンペーンが窃取する情報は、私企業やサイバー犯罪者よりも国家にとって貴重な情報であることから、国家に関連する攻撃者による実行と考えられています。

米国のセキュリティ企業「Palo Alto Networks」は、この標的型サイバー攻撃キャンペーンに関するレポートを公開しましたが、これはトレンドマイクロのセキュリティリサーチャーには古くから知られていたものです。弊社は、標的型サイバー攻撃の傾向に関するレポート「Targeted Attack Trends 2H 2013 Report(英語情報)」で、「ESILE」もしくは「ELISE」として知られる標的型サイバー攻撃キャンペーンが 2012年にすでに実行されていたことを報告しています。また、2007年にすでに活動を確認したと主張するリサーチャーもいます。なお、今回の攻撃キャンペーンで利用された不正プログラムは、トレンドマイクロの製品ですべて検出対応済みです。また、この脅威に対する適切なセキュリティ対策もすでに提供されています。

■「ESILE」の全体像

攻撃キャンペーン「ESILE」で利用された不正プログラムのファミリは、弊社の製品では「BKDR_ESILE」として検出されます。PC への侵入方法や不正活動は極めて一貫しており、標的型メールに添付された不正な Microsoft Wordファイルを経由して PC に侵入します。多くの場合、これらのファイルは政府の公文書を装いユーザに開封させようとします。

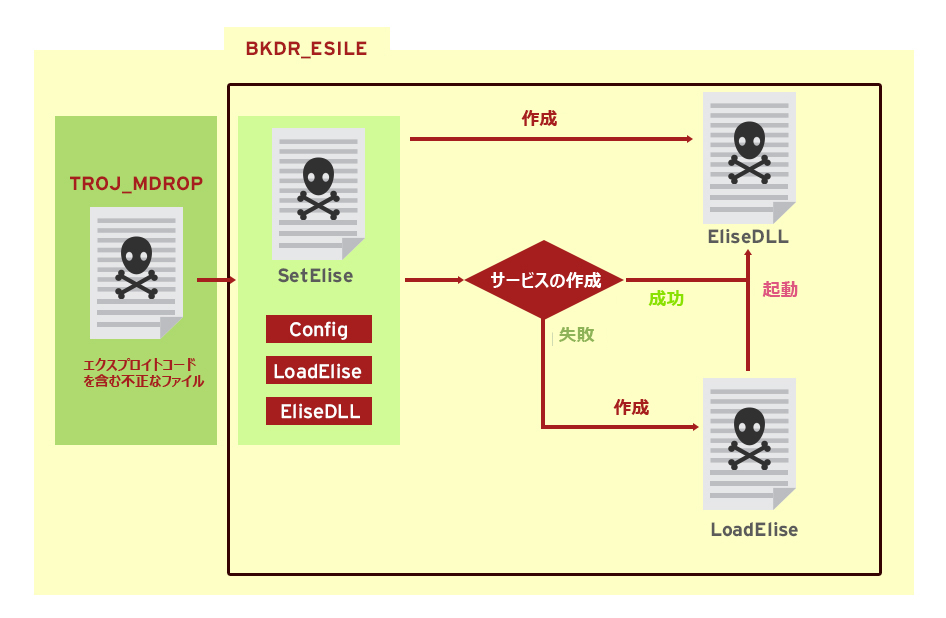

ファイルが開封されると、エクスプロイトコードを利用して、ドロッパー “SetElise” が PC上で実行されます。ドロッパーが実行されると、コンポーネント “EliseDLL” を常駐させて感染PC と通信します。”EliseDLL” を起動するために、最初に Windows のサービスを作成しますが、失敗した場合は、他のプログラムを読み込ませるために “LoadElise” を作成し、自動起動のレジストリ値を追加して、PC が起動する度に “LoadElise” も起動するようにします。

図1 は、「ESILE」の感染フローです。

図1:「ESILE」の感染フロー

コマンド&コントロール(C&C)サーバに関する一次情報は、ドロッパーに埋め込まれています。文字列「DA76C979」および「DF72YR0V」は、この情報のマーカとして利用され、タグの冒頭 40バイト目に位置します。”LoadElise” および “EliseDLL” のファイル名もドロッパーに含まれます。

「ESILE」が備える独自の機能として、作成するファイルのプロパティをランダムに作成することが挙げられますが、実際のところ不完全です。作成日、最終アクセス日、最終更新日などがすべてドロッパーによって変更されます。これらの日付は、以下のアルゴリズムに基づいてランダムに作成されます。

- 「年」は 2007年に設定

- 「日」、「時」、「分」、「秒」、「ミリ秒」の欄は「擬似乱数生成器(RNG)」を利用して設定。この RNG のシード値はドロッパーの作成年に設定される。つまり、2012年のドロッパーであれば、シード値として 2012 を利用する

シード値が固定されているため、正確には、作成されるファイルのプロパティはランダムではありません。しかし、ランダムに作成されているように見えます。これは、セキュリティ対策製品やセキュリティリサーチャーを混乱させるために行われたと思われます。

もう 1つの普通と異なるプロパティは、この不正プログラムが「ESILE」であることを示す、指紋のような役目を果たす文字列をリソースに含んだバージョンがあることです。以下は、その文字列です。

- Elise Install Version 1.0

- Copyright (C) 2012

■「ESILE」のコマンド&コントロールサーバ

一般的なバックドア型不正プログラムと同様、「ESILE」も攻撃者からコマンドを受信するために C&Cサーバに接続します。この接続方法も、この標的型サイバー攻撃キャンペーンを示す手がかりとなっています。「ESILE」は、感染PC のネットワークインターフェイスの MACアドレスと現在の時刻に基づいた URL を利用します。

例えば、感染PC が MACアドレス「00-00-07-08-09-0A」を使用し、2015年1月2日3時4分5秒に C&Cサーバに接続しようとしたとします。利用される URL は、http://<C&Cサーバ>:443/708090A/page_02030405.html となります。

こうした明確な特徴により、企業のネットワーク上の「ESILE」に関連する不正プログラムを検出し、ブロックすることができます。

■トレンドマイクロの対策

トレンドマイクロの製品をご利用のユーザはこの脅威から守られています。特に、弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、ヒューリスティック検索により、不正な添付ファイルを介して PC に侵入する脅威を「HEUR_OLEXP.X」や「EXPL_MSCOMCTL」として検出します。また、エンドポイント向け製品は、不正な添付ファイルを「TROJ_MDROP」の亜種として検出します。なお、「ESILE」のさまざまなコンポーネントは、「BKDR_ESILE」として検出対応されます。

また、弊社の「カスタムディフェンス」は、こうした攻撃から企業を保護します。今回の攻撃のようにネットワーク内のサーバへのアクセスがあった場合、IT管理者が不審な挙動を適切に特定できるよう、コンテキストに基づいた詳細な分析や洞察を提供します。

参考記事:

- 「The State of the ESILE/Lotus Blossom Campaign」

by MingYen Hsieh (Threat Researcher)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)