日本年金機構での標的型サイバー攻撃による個人情報流出事件を受けて、対策や対応に関して様々な問題の指摘や検証がなされています。その中で、不正プログラムによる感染に関して担当係長から上層部に報告がなされていなかった点が指摘されています。

今回の事例では、不正プログラムによる業務用端末の感染被害に関して適切なタイミングで適切な関係者に報告がされていなかった点が問題点の 1つとして取り上げられています。インシデント発生時の報告義務が組織内部で文書化されているか、文書化されたうえで徹底されているか、文書化されていた場合にはどのタイミングで誰に報告すべきかどうかが明確になっているかどうか、何を把握して報告すべきか、適切な報告がなされたかなされていないかを判断するうえでは、こういった点がポイントになります。

今回のインシデントにおいてはこの「報告義務」については、第三者としてみたときには「当たり前のこと」と考える方が多いかもしれません。しかし、実は日本国内の多くの民間企業や官公庁自治体で、この「当たり前のこと」が徹底されていない実態がトレンドマイクロの調査で明らかになっています。

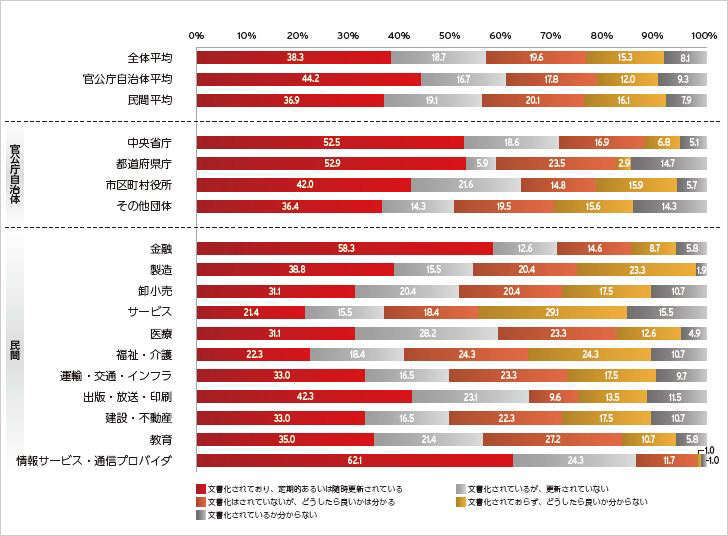

トレンドマイクロが 2015年6月3日に発表した「組織におけるセキュリティ対策実態調査 2015年版」では、国内の法人組織においてどれだけ包括的にセキュリティ対策が実施されているか否かについて調査をしています。この結果、今回のような不正プログラムによる感染を含め、「インシデント発生時の対応プロセスが文書化され、かつ定期的に見直しがされている」と回答しているのは、実に 38.3% にとどまることが明らかになっています。うち官公庁自治体においては平均 44.2%、民間企業においては平均 36.9% にとどまります。そして「文書化されているが更新されていない」のは 18.7% で、「把握できていない」を含めると実に 43.0% の法人組織においてまったく文書化されていないことが明らかになっています。つまり、多くの法人組織において、今回と同様のインシデントが発生した際には同様の問題が発生するということになります。

図1:インシデント発生時の対応プロセス

52.5% の組織でインシデント対応プロセスが文書化され定期的に見直しが行われている官公庁自治体においては、「都道府県庁(52.9%)」、「中央省庁(52.5%)」、「市区町村役所(42.0%)」、特殊法人などを含む「その他団体(36.4%)」の順になっています。一方、36.9% の組織で同様に行われている民間企業においては、「情報サービス・通信プロバイダ(62.1%)」、「金融(58.3%)」が突出しているものの、それ以外の業種では概ね 4割を下回っています。

「文書化されているが更新されていない」場合でも文書は存在するだけ前向きという見方をする人もいるかもしれません。しかし、更新されていないということは、つまり過去に文書化したものがそのままになっており、実際問題使われていない可能性が高いということです。結果、現在の組織体制を踏まえたものになっていない、現在の脅威やリスクに見合っていないなどの形で形骸化、陳腐化している可能性が高いということになります。「文書化されていないが、どうしたら良いかは分かる」と回答している 19.6% の組織においては、インシデント対応において必要な情報やアクションが属人化され、関係するすべての部署や人員の間で共通認識となっていないことから、類似した問題点が発生する可能性は十分考えられます。

サイバー攻撃などのセキュリティインシデントが発生した際に備えて、なぜ対応プロセスが文書化されかつ定期的に見直されなければならないのでしょうか。冷静に考えるとできて当たり前のことは、往々にして万事にはできないものです。だからこそ有事の際のためにインシデント発生時に最低限必要なアクションを時系列で明確にする必要があるのです。具体的には、

- 誰(部門・担当者)が、誰に対して(共有範囲)、どのような情報を、いつ(あるいはどれだけの頻度で)、どのような条件に置いて報告をするべきか

- 誰(部門・担当者)がどのタイミングでどのような行動義務を担っているか

- 誰が何の意思決定権限を担っているか

といった点を明確にしておかなければなりません。これらが明確になっていないと、いざという時に組織内部で現場担当者が慌てふためくことになります。昨年ゴールデンウィークに発生した Internet Explorer(IE)のゼロデイ脆弱性が明らかになった事象でも、全国ニュースでトップニュースになったのを受け、幹部役員からトップダウンで情報を求められリスク度合いや影響範囲が把握できずに慌てふためいた IT部門も多くないと思います。自社がサイバー攻撃や内部犯行の被害に遭っているというレベルの事象ではないにもかかわらず大きな混乱が発生するということは、有事の際に適切な対応ができるとは考えられません。そのような事態に直面しないためにも、小さい事象から実際にプロセスを回す、あるいは演習を実施する、そしてそこから得られた課題を反映、文書化するといったサイクルを回すことが重要です。

東日本大震災を受けて、災害対策として避難訓練や報告体系を整備したりした企業も少なくないはずです。サイバー攻撃などのセキュリティインシデントについても同様で、有事の際に備えて何が起きたときに何をすべきかを文書化したうえで徹底し、かつ形骸化・陳腐化しないように期を見て見直しを実施することが重要です。第三者で起きた事象に関して、事後に何がまずかったのかを指摘することは極めて簡単です。しかし、実に 66.6% の法人組織が、クライアント端末のウイルス感染やなりすましメールの被害といった何らかのセキュリティインシデントを 2014年に経験しているとの調査データからも明らかなように、今回のような標的型サイバー攻撃はいつどの官公庁自治体、民間企業に起きてもおかしくありません。このような標的型サイバー攻撃の事例をきっかけに、「自組織で起きたときにどれだけ迅速な対応はできるのか?」という視点で、多くの組織においてセキュリティインシデントへの対応を見直すことを推奨します。