2015年4月中旬、18年前から存在する脆弱性が新しい攻撃経路で利用される恐れがあるという報告がされました。この脆弱性は「Redirect to SMB(SMB へのリダイレクト)」とも呼ばれるものです。「location:file://192.168.0.1/share/doc」が HTTP の Location ヘッダとして利用された際、プロトコルハンドラ「file://」は、<img>や<iframe>といったタグを利用して HTTPプロトコル上で動作し、ユーザは不正な「Server Message Block(SMB)」サーバに誘導されることになります。

SMB は、ネットワーク上でファイル共有やプリンタ共有を行うための Windows のプロトコルです。SMB やそれに用いられる認証に関するセキュリティ設定が十分でない場合、SMBクライアントが不正な SMBサーバに認証要求を行い、ネットワークを通じて認証情報を送信する可能性があります。なお、SMB の認証情報が暗号で保護されていたとしても、最新の「総当たり攻撃」によって、ほとんどの場合、認証情報は解読されます。

今回の脆弱性は、かなり古くから存在する脆弱性を新しい攻撃経路で利用したものであることを考慮することが重要です。トレンドマイクロの調査によると、今回の脆弱性は Internet Explorer(IE)に影響を与えます。さらに、「urlmon.dll」の特定の API を利用する Windowsアプリケーションもすべて今回の脆弱性の影響を受けます。

今回の攻撃は、ユーザが Webサイトにアクセスするだけで実行できます。そのため、今回の脆弱性では、「HTTP リダイレクション」について理解することが非常に重要となるでしょう。

■HTTP リダイレクション

「HTTP リダイレクション」とは、ユーザが訪れたい Webページに必ず訪れるようにするための方法です。これは Webサーバがクライアントにリダイレクトのメッセージ(HTTP 302 Found レスポンスなど)を発行するための設定を参照しており、クライアントに新しい転送先への要求を再送信するよう指示します。これにより、ユーザは別のファイルやディレクトリ、または Webサイトに誘導されます。

リダイレクションは、以下の状況で使用されます。

- Webサイトの URL の変更により、ユーザを新しい Webサイトに誘導する必要がある場合

- Webサイトが準備中である、もしくはWebサイトの一部が利用できない場合

- そのページがWebサーバ上に置かれていない場合

- 仮想ディレクトリ名を変更したが、ユーザが旧URL からファイルにアクセスできるようにする場合

リダイレクションは、Location ヘッダを利用して、HTTPプロトコル上で実行されます。リダイレクションは、通常、301、302、307 などの HTTP ステータスコードと組み合わせて利用されますが、おそらく他の方法を使うことも可能です。

■想定される攻撃のシナリオ

ユーザが攻撃者に促されて、攻撃者の管理する不正な Webサイトへのリンクをクリックすると、この脆弱性が利用される恐れがあります。実行可能な方法の 1つは、HTTP レスポンスの Location ヘッダを利用した HTTP リダイレクションを用いる手法です。もう 1つの考え得る手法は、すでに既知の手法ですが、攻撃者の Webサイト上のリンクをユーザにクリックさせるものです。

■攻撃経路の実行

今回の脆弱性を利用した攻撃は、元々はかなり古い攻撃手法です。ハンドラ「file://」を利用してユーザが誘導される可能性があることを Aaron Spangler氏が指摘しました。画像や iframe といった Web上で使用されるものであれば何でも利用される可能性があります。

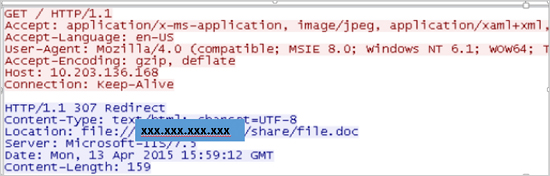

HTTP の Location ヘッダは、ユーザを誘導するために利用される可能性があります。その攻撃は、図1 のように実行されます。

図1:攻撃者により不正なファイルに誘導されるユーザ

「file://」から始まる URL を指す Location ヘッダの HTTP のリダイレクトレスポンスを Windows上のユーザの Webブラウザが受信すると、自動的に特定のサーバに SMB 要求を開始します。この SMBサーバは、攻撃者の制御下にあるものと推測されます。SMB の共有に関して安全に設定されていないクライアントはすべて、この SMB リダイレクトの攻撃経路に脆弱となる可能性があります。

この攻撃はまた、SMB に存在する他の脆弱性と共に利用され、ユーザの PC を侵害して、ネットワーク侵入の足がかりとなる可能性があります。

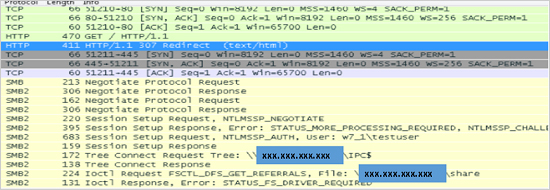

図2:攻撃者により不正なファイルに誘導されるユーザ

図2 では、HTTP 307 レスポンス後に SMB にリダイレクトされていることがわかります。

■トレンドマイクロの対策

今回の攻撃は、新しい攻撃経路で非常に古い脆弱性を利用するものです。ユーザが Webサイトにアクセスするだけで実行可能なため、既知の古い攻撃経路よりもはるかに容易に利用できます。また、「Man-In-The-Middle(MitM、中間者)攻撃」もこの脆弱性を非常に簡単に利用する可能性があります。この脆弱性に対する更新プログラムは公開されていませんが、Microsoft は2009年、資格情報を攻撃者に転送する攻撃に対する包括的な軽減策を提示しております。また、今回の新たな攻撃経路に関して、ローカルネットワークから WAN へのポート139 および 445 のトラフィックをブロックして、攻撃者の管理する SMB への接続を防ぐことや、NTML認証の利用方法や設定の見直しを行うことにより被害を抑制できることが報告されています。

弊社のサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」ご利用のお客様は、以下のフィルタを適用することにより、問題の脆弱性を利用した攻撃から保護されます。

- 1006631 – Identified File Protocol Handler In HTTP Location Header

参考記事:

- 「Resurrection of the Living Dead: The “Redirect to SMB” Vulnerability」

by Trend Micro Deep Security Labs

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)