トレンドマイクロは、2015年3月18日、「Nuclear Exploit Kit」による不正活動の兆候を弊社クラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」のフィードバックにより確認しました。今回、「Nuclear Exploit Kit」は、同年3月に修正されたばかりの Adobe Flash Player に存在する脆弱性「CVE-2015-0336」を利用するように更新されていました。

この脆弱性は、Adobe が今年 3月に公開したセキュリティ情報の一部として修正したばかりのものです。この更新により、Adobe Flash Player の最新バージョンは「17.0.0.134」となっています。しかし、弊社の調査によると、いまだに多くのユーザが旧バージョン「16.0.0.305」を利用しています。弊社では、Flash Player のバージョンを常に最新の状態にしておくようユーザに推奨していますが、今回はその重要性を理解する典型的な事例となりました。弊社ではまた、2015年3月16日にリリースしたリサーチペーパー「Evolution of Exploit Kits(英語版)」においてエクスプロイトキットがさらに頻繁にFlash Player を利用していることに言及していますが、この傾向は当面続くと思われます。

今回の攻撃に利用されたエクスプロイトコードは、弊社の製品で「SWF_EXPLOIT.OJF」として検出され、Internet Explorer(IE)の修復ツールや日本のさまざまな成人向け Webサイトを改ざんした Webサイトを介してユーザの PC に感染します。ユーザは以下の Webサイトに誘導されます。

hxxp://_ibalinkmedia[.]com/S0ldSAZRTlpQVV8MXFhfUVcMUx1RW14.html

この誘導先の Webページから Flash のエクスプロイトコードが読み込まれます。

hxxp://_ibalinkmedia[.]com/V0tCSEofXU8HAE9UCgBOXVEEXlpcX14AVlpTGlAKX08ABgNLBwAcAABLAQJOBQdXBAQDBgNWA09UWAE

弊社では、2つの理由から、今回の攻撃は「Nuclear Exploit Kit」を利用したものであると考えています。1つは、上記の URL が「Nuclear Exploit Kit」による攻撃でこれまでに利用された URL と一致していること、もう 1つは、誘導先の Webサイトの内容が「Nuclear Exploit Kit」のものと一致していることです。

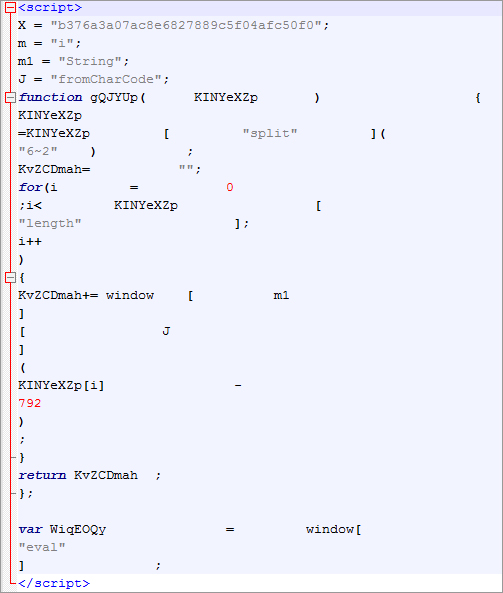

図1:誘導先の Webサイトの HTML のコード

弊社の「Trend Micro Smart Protection Network」のフィードバックに基づくと、8,700人以上のユーザが上記の URL を訪れています。その 90%以上が日本のユーザです。

図2:「Nuclear Exploit kit」の被害を受けたと想定される国

弊社の製品をお使いのユーザはすでにこの脅威から保護されています。弊社の「Trend Micro 脆弱性対策オプション」(ウイルスバスター コーポレートエディション用オプション製品)や「ウイルスバスター クラウド」に搭載された、ブラウザ向けの脆弱性利用対策技術「ブラウザガード」は、エクスプロイトキットをホストする URL にアクセスするタイミングでエクスプロイトキットをブロックします。ブラウザガードは、ブラウザや関連するプラグインを標的にする脆弱性攻撃から保護します。さらに、弊社のネットワーク挙動監視ソリューションである「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」では、サンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威を検出するために利用できます。

以下は、今回の Adobe Flash Player の脆弱性を利用した攻撃に関連した不正プログラムのハッシュ値です。

- d2bbb2b0075e81bfd0377b6cf3805f32b61a922e

参考記事:

- 「Freshly Patched Flash Exploit Added to Nuclear Exploit Kit」

by Peter Pi (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)