米司法省は、2014年1月28日(現地時間)、オンライン銀行詐欺ツールとして悪名高い「SPYEYE」の作成者が SPYEYE の作成および拡散に関連する罪状を認めたことを米連邦裁判所において公表しました(※1)。この作成者である Aleksandr Andreevich Panin は、「Gribodemon」または「Harderman」としても知られていました。トレンドマイクロは、本件に関して米連邦捜査局(FBI)に長期間に渡り捜査協力し、重要な役割を果たしています。弊社は、犯人特定に役立つ「通称」や利用したアカウント情報などを提供しました。この捜査に関わったすべての組織の多大な労力が、今回の成功に導いたといえるでしょう。

■トレンドマイクロが実施した調査

Panin の仲間の1人が Hamza Bendelladj で、「bx1」という名前を利用していました。Panin および Bendelladj は、「SPYEYE の作成および SPYEYE作成用ツールキット(以下、SpyEye)」に関連するドメインやサーバの作成および設置に関与しており、それによってトレンドマイクロはこの2名に関する情報を入手しました。SpyEye自体は、公に入手可能なファイルがほとんどない状態で作成された一方で、弊社はこれらのファイルとファイル内にある情報を入手できました。入手した情報の中には、例えばサーバ管理者の Eメールアドレスなどの情報が含まれていました。

弊社は、入手したこれらの SpyEye の環境設定ファイルから得た情報と、それとは別に入手した情報との関連性を検証しました。例えば、Panin および Bendelladj がアクセスすることで知られるさまざまなアンダーグラウンドフォーラムにアクセスしました。彼らによる投稿を閲覧しただけで、彼らは不用意にも自身の Eメールアドレスや ICQ番号、「Jabber」の番号などを公開していました。こうした不注意が元で明らかになった情報は、彼らが誰であるのか特定できるものでした。

弊社は、C&Cサーバ「<省略>b.bz」と関連する SpyEye のバイナリファイルおよび環境設定ファイルを発見しました。復号した環境設定ファイルには、Bendelladj の通称「bx1」が含まれていました。また、発見したサーバに存在する環境設定ファイルの 1つには、Eメールアドレスが含まれていました。さらに、2つ目の環境設定ファイルも発見され、そこでも通称「bx1」が使われているとともに、サイバー犯罪者たちが利用する検出テストサービス「virtest」のログイン情報が確認されました(図1参照)。

|

|

|

図2 にあるアンダーグラウンドフォーラムでの投稿は、Bendelladj が公で話している以上に SpyEye に深く関与していることを示唆しています。

|

|

|

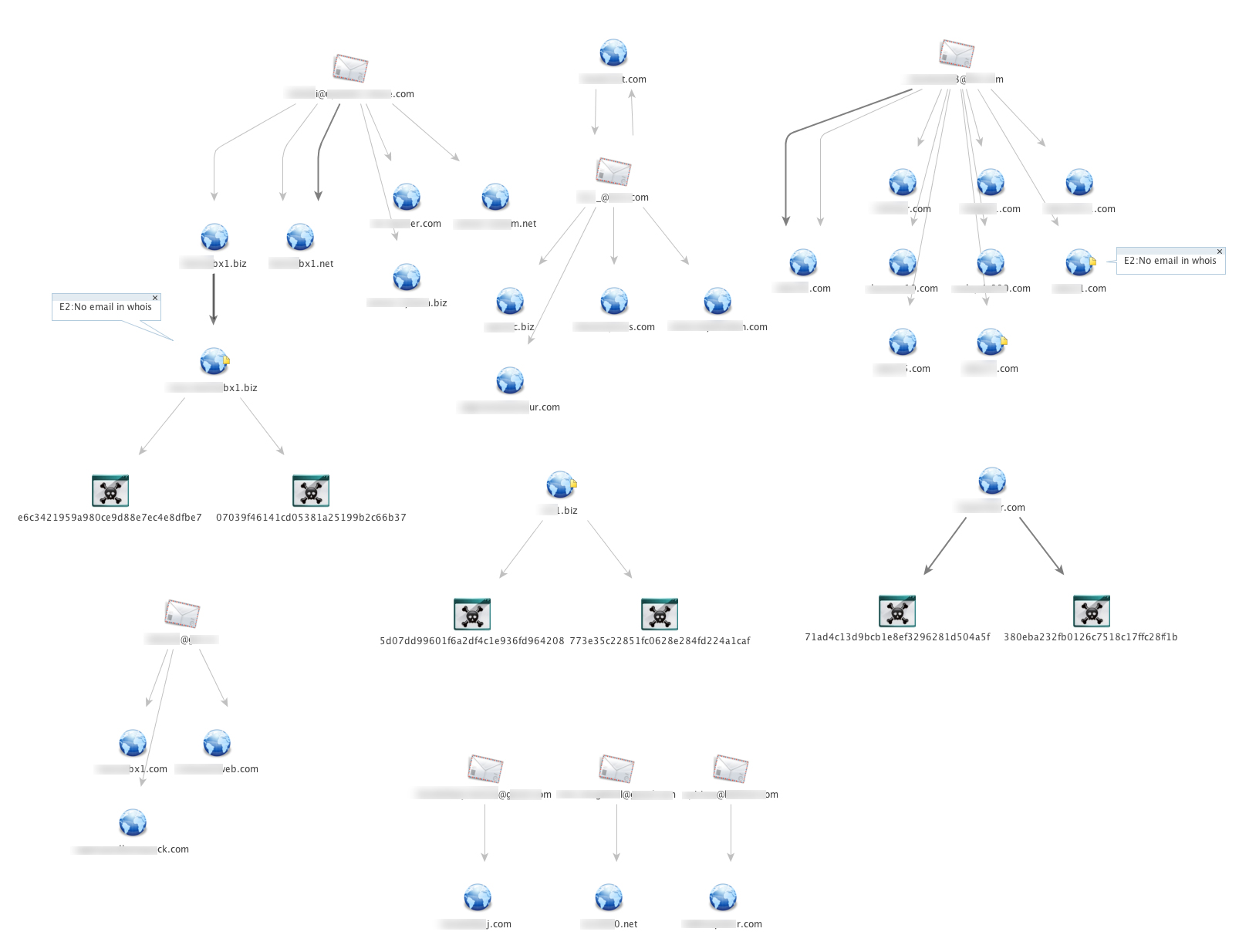

図3 は、Bendelladj が利用した複数の Webサイト、Eメールアドレスおよび不正プログラムの関連性を示した図となります。

|

|

|

■通称「Gribodemon」についての調査

トレンドマイクロは、通称「Gribodemon」として知られるPanin についても同様の調査を実施しました。彼の犯罪仲間同様に、Panin が複数のドメイン名や Eメールアドレスと関連していることを確認しました。

Panin は非常に巧妙に自身の痕跡を隠ぺいしていたと考えていたようですが、自身が思っているほど巧妙ではなかったのは明らかです。Panin が SpyEye を販売していた時期、複数の通称および Eメールアドレスを使い分けているにもかかわらず、非常にずさんで不注意になっていたようです。弊社は、FBI と連携して捜査をしていた際に、彼の実際の正体を確認しました。

Panin は、2009年から SpyEye の販売を開始し、当時広く知られていたツールキット「ZeuS」のライバル(※2)としてすぐに認知されるようになりました。当時、ツールキット「SpyEye」は、低価格なことだけでなく、機能拡張プラグインを追加できるという ZeuS にはない機能性から人気がありました。弊社は、2010年後半、SpyEye の管理画面を 2回に渡り詳しく調査(※3・4)しています。

サイバー犯罪者の中には、ZeuS と比較して SpyEye のコーディングが粗末なことを理由に好まない者もいました。一方、SpyEye が提供する機能を好む犯罪者もいました。いずれにせよ、SpyEye は、サイバー犯罪者のコミュニティでは十分に認知されていたため、 ZeuS の作者である「Slavik」が引退する際には(※5)、 Panin に ZeuS のコードを譲り渡しました。

Panin は、譲り受けたコードを用いてSpyEye の旧バージョンと ZeuS の特徴を組み合わせて SpyEye の新バージョン(※6・7)を作成しました。また、SpyEye の品質向上のために Bendelladj のような仲間にコーディング作業の一部を外注しました。後継バージョンにおいては、ZeuS からコードを再利用することを含めて、コードに大幅な変更(※8)が確認されています。

今回の逮捕から、セキュリティ企業が法執行機関と密接に連携することでどのような結果を残すことができるのかを示しています。サーバの閉鎖といった比較的早くそして簡単に復旧可能なダメージではなく、サイバー犯罪者に着目し追跡することで、アンダーグラウンド全体に永久的な「ダメージ」を与えることができました。トレンドマイクロは、サイバー犯罪にはこのようなアプローチで取り組むことですべてのユーザにとってより安全なインターネットを実現できると信じています。

- Cyber Criminal Pleads Guilty to Developing and Distributing Notorious Spyeye Malware

http://www.justice.gov/opa/pr/2014/January/14-crm-091.html - Keeping an Eye on the EYEBOT and a Possible Bot War

http://blog.trendmicro.com/trendlabs-security-intelligence/keeping-an-eye-on-the-eyebot-and-a-possible-bot-war/ - The SpyEye Interface, Part 1: CN 1

http://blog.trendmicro.com/trendlabs-security-intelligence/the-spyeye-interface-part-1-cn-1/ - The SpyEye Interface Part 2: SYN 1

http://blog.trendmicro.com/trendlabs-security-intelligence/the-spyeye-interface-part-2-syn-1/ - ZeuS-SpyEye Merger in Progress?

http://blog.trendmicro.com/trendlabs-security-intelligence/zeus-spyeye-merger-in-progress/ - SpyEye/ZeuS Toolkit v1.3.05 Beta

http://blog.trendmicro.com/trendlabs-security-intelligence/spyeyezeus-toolkit-v1-3-05-beta/ - SpyEye/ZeuS Toolkit v1.3.05 Beta Part 2

http://blog.trendmicro.com/trendlabs-security-intelligence/spyeyezeus-toolkit-v1-3-05-beta-part-2/ - SpyEye 1.3.4.x Comes with Noteworthy Modifications (Part 2)

http://blog.trendmicro.com/trendlabs-security-intelligence/spyeye-1-3-4-x-comes-with-noteworthy-modifications-part-2/

- 「Eyeing SpyEye」

by Loucif Kharouni(Senior Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)

【更新情報】

| 2014/02/03 | 15:30 | 本文を一部更新しました。 |