これは、筆者が知人と会話した時の話です。私が情報セキュリティの分野で働いていると言うと、すぐにその知人は、「なぜサイバー犯罪者たちは、私の情報を欲しがるのか」と次の質問をしてきました。この質問はよく尋ねられますが、その答えは明らかで、ユーザの情報が非常に価値のあるものだからです。

ユーザのすべての個人情報が、アンダーグラウンドのフォーラムや Webサイト上で、わずか5米ドル(2013年3月7日現在、約470円)で販売されていること知って驚く人もいるのではないでしょうか。また、ユーザの名前やアドレスだけでなく、それ以外の情報も販売されていることを知って驚く人もいるでしょう。

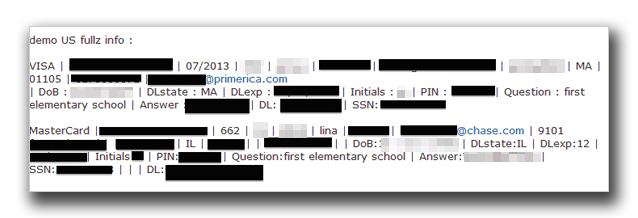

アンダーグラウンドのフォーラムで目にするユーザの詳細情報を意味する「fullz」は、クレジットカード番号、名前および生年月日のみを含んでいるわけではありません。通常、fullz は、さまざまな手法のうちのいずれかによって配信されます。まず、コンマで区切られたファイル内にすべての情報を含む CSVファイルまたはテキストファイルである場合があります。情報漏えいしたユーザの詳細すべてが、ファイルに含まれているため容易に参照することが可能です。そして、fullz は、容易にローカルのデータベースにインポートできるよう MDFファイルといった扱いやすいデータベース形式を介して配信されることもあります。また、ユーザは、アカウントの登録の際に、運転免許証の情報、社会保障番号および他の情報といった個人的な質問を問われるかもしれません。

|

|

|

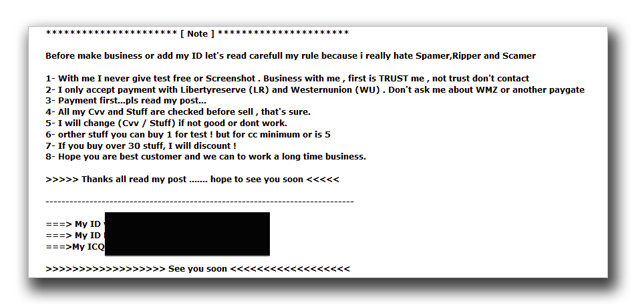

これらのサイバー犯罪者が悪質だからといって、彼らが企業家的な考えを持っていないという事ではありません。例えば、ある販売者は、図2にあるように、注文の際に大量購入割引を提供しています。

|

|

|

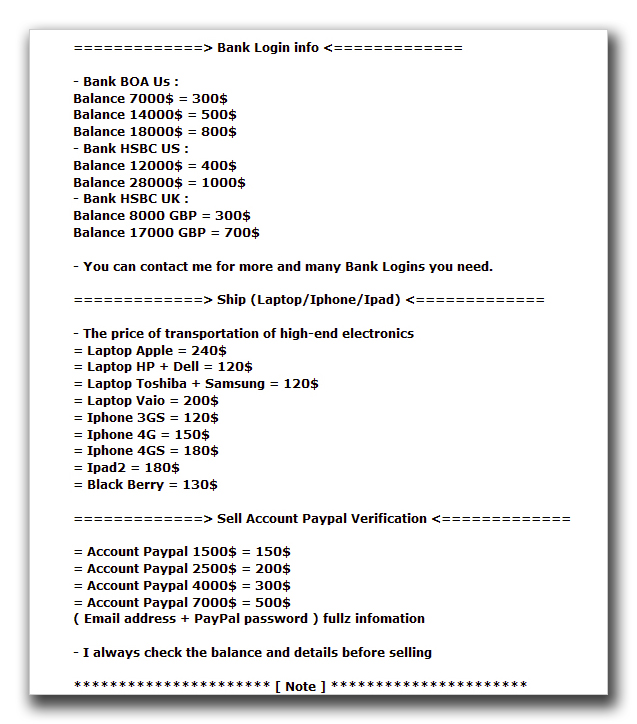

また、これらの犯罪者は、クレジットカードの磁気ストライプの生データが抽出された「dump」を販売しています。犯罪者は、dump に加え、dump を書き込むために利用する「データが未入力なクレジットカード」も販売しています。

そして最後に、サイバー犯罪者は、詐欺活動をより簡単に行うために、銀行口座に直接ログオンするための情報や高性能な電子機器も転売しています。銀行口座に直接アクセスするための情報を売るということは、dump や空のクレジットカードを購入する必要がなくなり、ユーザの銀行のログイン情報を利用し、送金するだけでよいのです。

また、高機能な電子機器も、手頃な価格でアンダーグラウンドで販売されています。これらの犯罪者は、収集したクレジットカード情報を利用して小売価格で機器を購入し、割引価格でオンラインで販売することで現金を得ます。

|

|

|

■犯罪者はユーザの情報をどのように取り扱うのか

多くの人は、「犯罪者が2万件の fullz を入手したとしても、自分のものは利用されない」と思うかもしれませんが、その考えは間違いです。ユーザの情報を収集した犯罪者は、2万すべての dump の情報を利用しないかもしれませんが、利用しなかった情報の一部をより安い値段で販売するでしょう。

犯罪者は、さまざまな手口のうち、いずれかの方法でユーザの情報を悪用します。まず、犯罪者は、クレジットカードの磁気ストライプを複製し、複製したカードで大量購入します。そして、購入した商品をオンライン上で安価で販売します。さらに、他の犯罪者にユーザの情報を転売し、同様の詐欺活動に利用することもあります。

この他に犯罪者は、ユーザのデータを複製し、ユーザの情報を利用して身分証明書を複製したり、サイバー犯罪者専用のホスティングサービス「bulletproof hosting」を購入したりします。bulletproof hosting は、サーバに何がアップロードされようとが非常に寛大で、ホスティングサーバから行う情報送信活動に対してほとんど制約がありません。これらのサーバは、多くの地域で法的機関からの閉鎖や追跡を回避するために頻繁に利用されています。また、収集した情報を利用することで、これらの bulletproof hosting の背後に潜む所有者の発見が困難になります。こうして、ユーザの情報が、アンダーグラウンドで幾度となく販売されることとなります。

また、トレンドマイクロは、前述した全項目についての商品価値の上昇だけでなく、販売能力の強化も確認しています。これら販売者は、購入する際に登録をする必要がないサイトを利用しているため、より多くの購入者の市場参入につながります。

さらに、トレンドマイクロは、これらの商品で「エスクロー」を使用することが増えてきていることも確認しています。エスクローとは、取引の際に第三者を介することで、より安全に取引を行うサービスです。犯罪者同士であっても詐欺を仕掛け合うことがあっても不思議ではなく、この傾向は、このようなフォーラムにおいては一般的な考え方です。思いがけないトラブルを防ぐために、エスクローの利用が主流になりつつあります。これら詐欺活動に利用する製品の購入者は、dump が正しく動作するかを確認するエスクローの代理人に代金を支払います。動作が確認されると、販売者への支払いおよび購入者へのデータの送信が行われます。

トレンドマイクロは、「2013年におけるセキュリティ予測」のなかで、このような販売者は、2013年も月日とともに、より積極的になるだろうと述べています。そして新しくて簡単な方法を取り入れ高揚する企業家精神を胸に、匿名の購入者たちのために販売活動を行うでしょう。

参考記事:

by Kyle Wilhoit (Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)