特に休暇シーズン中にオンラインショッピングをする一番の理由は、その「手軽さ」にあるといえるでしょう。しかしオンラインショッピングは、手軽にできる一方、情報窃取を可能にするフィッシング攻撃をサイバー犯罪者は容易に仕掛けることができるため、ユーザのログイン情報や個人情報が危険にさらされることとなります。

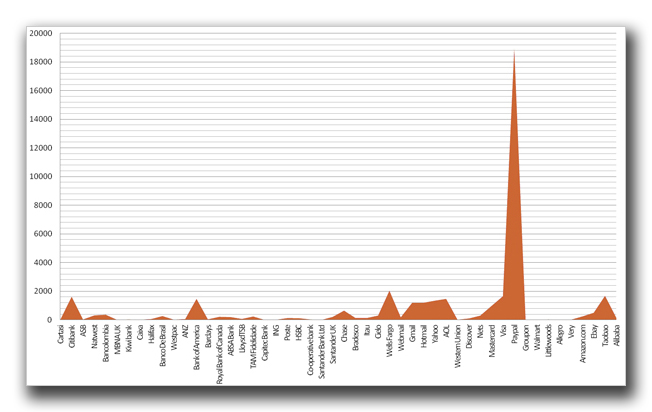

「TrendLabs(トレンドラボ)」では、クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」およびその他の独自ツールを用い、2012年12月に最も多く作成されたフィッシングサイトを特定しました。以下の図1は、作成された「なりすまし」Webサイトを50の人気ブランド名に限定し、それをグラフにしたものです。

|

|

|

トレンドラボが収集した情報によると、1万8947件のなりすまし Webサイトが作成されたオンライン決済サービス「PayPal」が、最も狙われた機関となり、その後に米国の銀行「Wells Fargo」が続いていることがわかりました。偽装された PayPal の Webサイトを訪問するように促されたユーザのコンピュータは、「TROJ_QHOST.EQ」に感染してしまう可能性があります。現在、この不正プログラムは、台湾、タイおよび米国からコンピュータに侵入しています。以下の表からもわかるように、トップ10に入るなりすまし Webサイトのほとんどは、銀行や有名なクレジットカード会社を装ったものになります。

| 企業名/Webサイト | 作成されたフィッシングサイト数 |

|---|---|

| PayPal | 18947 |

| Wells Fargo | 2049 |

| Visa | 1661 |

| Citibank | 1628 |

| Bank of America | 1477 |

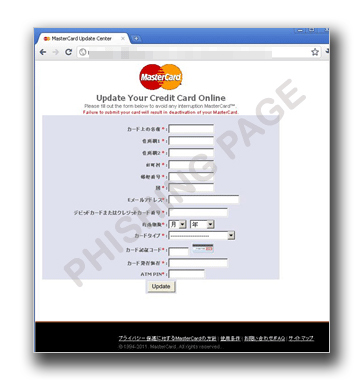

| Mastercard | 986 |

| Chase | 656 |

| Bancolombia | 369 |

| Natwest | 324 |

| Cielo | 310 |

また、米国の銀行「Citibank」も、最も偽装された機関の1つであり、おそらく攻撃ツール「Blackhole Exploit Kit」の一連の活動で利用されたと考えられます。Blackhole Exploit Kit を利用した攻撃では、ユーザがスパムメールを開き、本文中に含まれる不正な URL をクリックすることを促すために、Citibank といった有名な企業を利用することで知られています。

Citibank を装った Blackhole Exploit Kit の一連の活動では、オンライン銀行の認証情報といった個人情報を収集することで知られる「WORM_CRIDEX.CTS」をユーザにダウンロードさせるものもあります。トレンドラボは、「Trend Micro Smart Protection Network」を用いてこのワームに感染した277台のコンピュータを特定しており、これらの感染コンピュータの内、実に88%が米国に存在するコンピュータでした。

さらに、トレンドラボは、2012年12月だけでも Citibank に対する Blackhole Exploit Kit の一連の活動を4件確認しています。トレンドラボが最後に確認した活動では、ユーザのコンピュータ内に「TROJ_CDOWN.A」、「SWF_BLACOLE.BBB」、「JAVA_DLOADR.XM」および「WORM_CRIDEX.EZ」がそれぞれ感染していることが明らかになっています。「JAVA_DLOADR.XM」として検出されるJARファイルは、3,095件に上り、主に米国(50%)と日本(10%)のユーザに影響を与えています。

また、オンラインショップやオークション、共同購入型クーポンのWebサイトのうち、最も多く作成されたフィッシングサイトは、「Taobao」、「eBay」、「Amazon」および「Alibaba」です。中国を拠点とする Webサイト Taobao は、電子商取引(eコマース)サイトの中でなりすましサイトやフィッシングサイトが最も多く作成された Webサイトとなりました。

| 企業名/Webサイト | 作成されたフィッシングサイト数 |

|---|---|

| Taobao | 1691 |

| eBay | 504 |

| Amazon.com | 251 |

| Alibaba | 150 |

| Littlewoods | 39 |

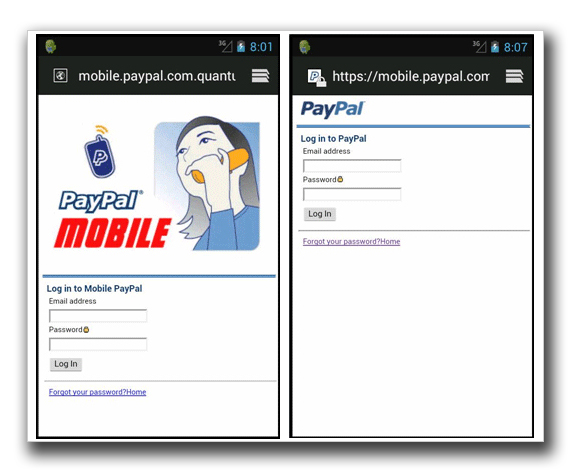

トレンドラボの調査では、モバイル端末ユーザおよび世界中のユーザへの以下のような攻撃も確認しています。

|

|

|

|

|

|

これらの傾向から一つ言えることは、「休暇シーズンやその他の特別な行事が行われる際は、フィッシング攻撃に対して特に用心しておく」ということです。

偽装やフィッシングのEメールと正規のものを見分けるには、以下の点に注目してください。

ユーザは、よく知っている送信元から届いた Eメールのように見えても、添付ファイルを開いたり URL のクリックをしないことをお勧めします。ショートカットのリンクをコピーし、それが本物かどうかを再確認する習慣付けてください。合わせて、Eメールの本文を注意して読み、詐欺行為の被害に遭わないよう心がけてください。そして、ソフトウェア企業が公開した最新のセキュリティ更新プログラムを使用してコンピュータを常に最新の状態に保ってください。

モバイル端末のユーザは、正規のアプリケーションのみをダウンロードするようにしたり、個人情報を入力する前に、アドレスバーに HTTPS や鍵のアイコンがあるかを確認してください。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られており、スパムメールを検出し、フィッシングサイトへのアクセスをブロックされます。

※協力執筆者:E-mailレピュテーションサービスチーム

参考記事:

by Paul Pajares (Fraud Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)