本ブログ記事は、中国のアンダーグラウンドについて解説するシリーズの第3弾です。これまでのブログ記事およびホワイトペーパーは、以下をご一読ください。

・中国のアンダーグラウンド事情について:最新リサーチの成果から

/archives/5725

・中国のアンダーグラウンド事情について:収益化の仕組み

/archives/5751

・China Education and Research Network Computer Emergency Response Team(CCERT)

http://igcc.ucsd.edu/publications/igcc-in-the-news/news_20120731.htm

オンラインゲーム上での通貨、アイテムまたはメンバー会員といった形で存在する「仮想資産」は、現実の貨幣価値と同様に重要です。これは、エンターテイメントの形態としてオンラインゲームが絶大な人気を誇る中国では、特に当てはまるといえます。

このように、仮想資産には、現実の世界と同様の価値があるにもかかわらず、仮想資産を保護するための法律はうまく進展しておらず、効果的に施行されていないのが現状です。そのため、中国のアンダーグラウンドにおける犯罪者たちの中には、現実の金銭よりも仮想資産を好んで狙う者もいます。

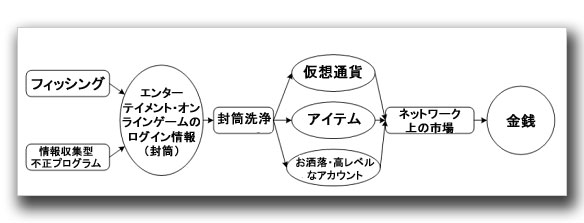

以下の図は、中国で仮想資産の窃取が行われる際の「バリューチェーン」です。

|

バリューチェーンは、3つの段階で構成されています。まず初めに、不正プログラムやフィッシングを利用してオンラインゲームのログイン情報が収集されます。次に、入手したログイン情報を利用してゲーム内の通貨、アイテムまたアカウント自体といった仮想資産が収集されます。そして最後に、犯罪者はオンライン上の市場で仮想資産を売り、現実の金銭取得を画策するのです。

■中国独自の用語

中国のアンダーグラウンドにおける今回のパートでは、「封筒(xin feng, 信封; or xin, 信)」という用語がキーワードになります。この用語は、収集されたアカウント情報を説明する際に用いられます。フィッシングで利用されるオンラインWebアプリケーションは、「箱(xiangzi, 箱子)」と呼ばれています。そして、乗っ取ったアカウントからいずれかの価値のある仮想資産を収集する過程は、「封筒を洗う」と表現されることから、不正活動を実行するそれぞれの当事者は、「封筒洗浄人(xixin ren, 洗信人)」と呼ばれます。また、実際に収集した資産の販売を担う人物は、「販売人(baoxiao shang, 包销商)」と呼ばれます。

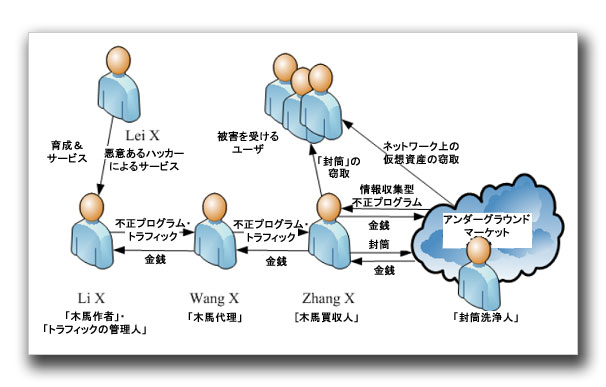

こうした手口のサイバー犯罪を画策する首謀者は「木馬作者(muma zuozhe, 木马作者)」または「木馬代理(muma daili, 木马代理)」と呼ばれます。以下の図は、代表的なこの脅威の関係者たちの相関図です。

|

上記の図は、2007年に確認された「Panda burning incense (熊猫烧香)」という不正プログラムの事例を解説しています。まず、「Li」が、首謀者かつ不正プログラムの作成者の役割を果たします。そして、共犯者である「Wang」は、Li が作成した不正プログラムに感染したコンピュータがアクセスする不正なサーバを管理します。そして、このWebサイトのトラフィックは、「Zhang」の「ペイ・パー・インストール(PPI)」の手口を用いることで購入されます。Zhang は、コンピュータに Li および Wang から提供された「Panda」という不正プログラムをインストールさせます。その後、これらのコンピュータは、「Zhang」に「封筒」を送り返します。 なお、「封筒を洗浄」した後、3人の当事者たちは最終的に、23万5千人民元(2012年8月22日現在、およそ293万円)を手にすることができたようです(なお、Li は、コードを書く為にアンダーグラウンドの別のメンバーによる支援を受けていました)。

次回は、中国のアンダーグラウンドでの「インターネット上における機器および端末、またインターネットサービスの悪用」について解説します。

参考記事:

by Trend Micro

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)