「TrendLabs(トレンドラボ)」では、2012年7月下旬、ファイル “services.exe” が未確認の不正プログラムによってパッチされたという報告を弊社製品をご利用のお客様より受けました。パッチされた “services.exe” は、トレンドマイクロの製品では、32bit 版搭載のコンピュータの場合「PTCH_ZACCESS」、64bit 版の場合「PTCH64_ZACCESS」として検出され「ZACCESS」というファミリのコンポーネントであることが確認されています。「ZACCESS(または ZEROACCESS)」は、パッチしたこのシステムファイルを利用して、コンピュータの再起動中に他の不正なコンポーネントを実行します。こうした点から、この更新されたファイルも、「ZACCESS」ファミリの亜種と見なされます。この亜種は、ユーザに気付かれないように自身の不正なコードを読み込むのに際して通常のルートキット機能ではなく、「user-mode (ユーザモード)」を悪用した「バイナリプランティング」という手法を用いる点で新しいと言えます。

トレンドラボは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を用いてこの事例についてさらなる解析を行ったところ、”services.exe” のパッチに関与するメインの不正プログラム「BKDR_ZACCESS.SMQQ」を確認することができました。また、この不正プログラムの感染活動に関わるすべてのコンポーネントを特定しました。ユーザによって誤ってダウンロードされた “K-Lite Codec Pack.exe” が実行されることにより、この感染活動が開始され、そして “services.exe” がパッチされ、パッチされたこのファイルが実行される結果となることがトレンドラボの解析から判明しました。

|

|

|

■「ZACCESS」が用いるソーシャルエンジニアリングの手法

この不正プログラムは、著作権で保護されているソフトウェアなどを不正使用するための「クラッキングツール」や、有償ソフトウェアのシリアル番号を不正に解読して使用する際に利用される「キーゲン」と呼ばれるアプリケーション、ゲームのインストーラなどにメインの不正プログラムを組み込むことによって感染活動を行います。またこの不正プログラムは、ピアツーピア(P2P)アプリケーションを介してダウンロードされた動画視聴するために必要なコーデックとして自身を装います。このような動画は、キーゲンなどを入手できるサイトや P2P 型のネットワークサービスにおいて確認されています。以下は、実際に利用されていたファイル名の一部ですが、ファイル名に、人気映画のタイトル含まれていることがわかります。

註:上記のフォルダ “%P2P DL folder%\” は、ダウンロード後にそのファイルが保存された P2P のフォルダです。

■「バイナリプランティング」という手法

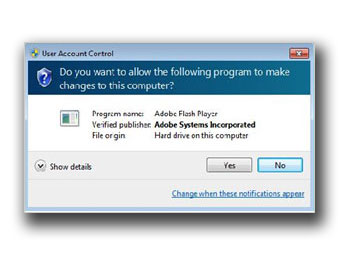

インストールされると、他の不正プログラムを作成する「ドロッパー」であるメインの「ZACCESS」(「BKDR_ZACCESS.KP」として検出)は、ログインしているユーザの権限を確認します。このユーザが管理者権限を有している場合、「BKDR_ZACCESS.KP」は、自身のインストール活動を続けます。しかしユーザに管理者権限がない場合、この不正プログラムは、このユーザの権限を昇格させ、インストール活動を進めます。またこの不正プログラムは、「BKDR_ZACCESS.SMQQ」を作成して、実行します。これにより、ユーザの画面には、「ユーザーアカウント制御(UAC)」の通知メッセージが表示されます。

この通知メッセージが表示されると、ユーザは、このファイルが不審なものであると判断し、このファイル自体の実行を拒否し、「ZACCESS」のインストールを中止する可能性があります。こうした自体を回避するため、「ZACCESS」は “Adobe Flash Player” の無害なインストーラである “InstallerFlashPlayer.exe” を実行することで、UAC のダイアログボックスをポップアップさせる偽装を行います。

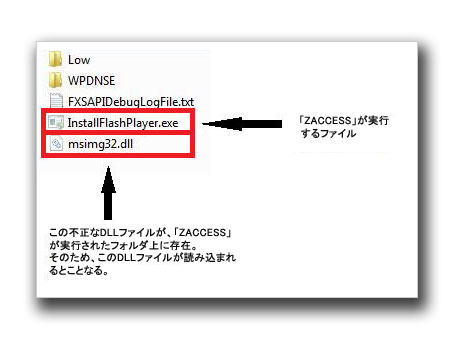

この偽装のため、「ZACCESS」は、<TEMPフォルダ>内に、正規の “InstallerFlashPlayer.exe” および不正なファイル “msimg32.dll” (「BKDR_ZACCESS.SMQQ」として検出)を作成します。この手法は、「バイナリプランティング」として知られており、DLLファイルの検索優先順位を悪用し、”InstallerFlashPlayer.exe” が実行されると、そのプロセスアドレス空間上で「ZACCESS」の不正なコードを読み込ませるというものです。デフォルトで、”InstallerFlashPlayer.exe” が実行されると、Windowsは、<Windowsシステムフォルダ>を検索する前に、このファイルが実行されたフォルダ内に存在する “msimg32.dll” を検索します。しかし「BKDR_ZACCESS.KP」が不正な “msimg32.dll” を同じフォルダ内に作成しているので、Windowsはオリジナルのコードではなく、こちらの不正なコードを読み込みます。

|

|

|

これにより、「ZACCESS」は、”AdobeFlashPlayer.exe” に関する UAC のダイアログボックスを起動させます。ユーザは、この通知メッセージからこれが正規のものであると考え、Adobe Flash Playerのインストールを続けます。しかし実際のところ、このインストールの間、背後で「ZACCESS」は、感染コンピュータを蝕んでいくのです。

|

|

|

マイクロソフトは、Windows Vista および Windows 7 以降より、「SafeDLLSearchMode」機能をデフォルトで有効となる設定にしていますが、Windows XP上では、デフォルト設定では無効の状態になっています。しかし、「SafeDLLSearchMode」機能を有効にするだけでは、今回の攻撃の対策としては十分ではありません。この不正なDLLファイルが格納されている場所が、アプリケーションが実行されるディレクトリであり、そのディレクトリは、WindowsがDLLファイルを検索する最初の場所であるからです。

■世界各国に広がる感染

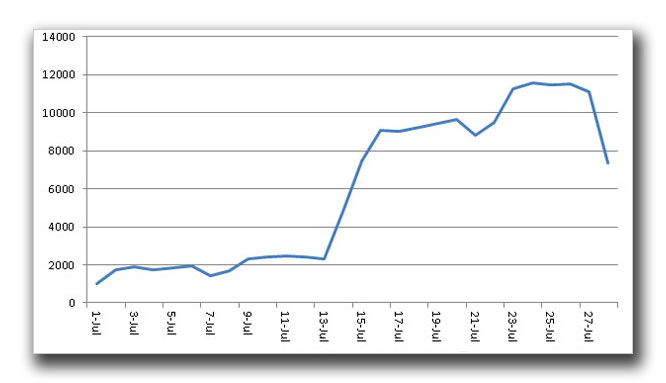

トレンドラボのリサーチャーは、2012年の7月中に「ZACCESS」の感染が増加していることを確認していました。「Trend Micro Smart Protection Network」から収集したデータによると、今回の亜種によって感染したコンピュータの台数の推移は以下のようになります。

|

|

|

このグラフからも、7月14日から15日の間において 54.29% もこの感染数が急増していることがわかります。また7月23日においても18.85% の急激な感染な増加が確認できます。

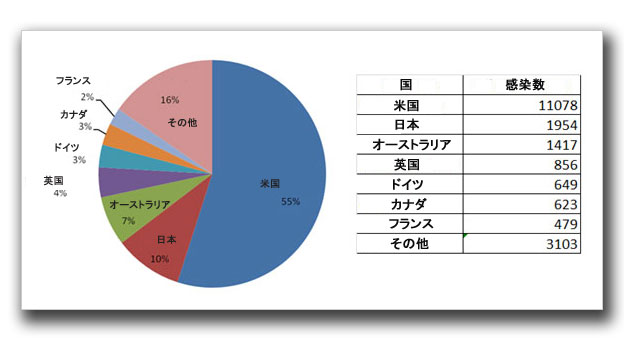

感染が確認された国の中では、2位以下の日本やオーストラリア、英国と比較しても、1位の米国の感染数が飛び抜けて多いことがわかります。

|

|

|

トレンドマイクロ製品をご利用のユーザは、「Trend Micro Smart Protection Network」によりこの脅威から守られています。特に、「Webレピュテーション」技術は、「ZACESS」の亜種がダウンロードされる可能性のあるWebサイトへのアクセスをブロックし、「ファイルレピュテーション」技術は、「BKDR_ZACCESS.KP」や「BKDR_ZACCESS.SMQQ」を検出、削除することができます。しかし、信用のおけないサイトや P2P ネットワークからファイルをダウンロードするときは、細心の注意を払うことを忘れないでください。

参考記事:

by Manuel Gatbunton (Threat Response Engineer)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)