| 日本国内の複数の企業において、侵入・感染した後にプリンタサーバ上で印刷スプールに偽装する「プリンタウイルス」の被害を確認しています。過去にも確認されている事例のリバイバルともいえる手口ですが、あらためてその手法を解説するとともに、注意喚起いたします。 |

2012年6月中旬より、日本国内の複数の企業ユーザにおいて、プリンタサーバ上の印刷タスクとして作成されるファイルを不正プログラムとして検出する事例を確認しました。これらの事例において検出される「TROJ_AGENT.BCPC」などの不正プログラムは Webサイトを通じてユーザの PC に感染するとみられています。

■不正プログラムのバグによりプリンタサーバにジョブを送信?

「TROJ_AGENT.BCPC」の事例においては「ADW_EOREZO」をダウンロード、ユーザの PC のレジストリ値などを変更し広告を表示します。

一連の攻撃における症状の大きな特徴として、プリンタのスプールディレクトリ “%System%\spool\printers” に「TROJ_AGENT.BCPC」として検出する “fp[RANDOM].spl” または “tcp[RANDOM].tmp” というファイルが作成される点があげられます。

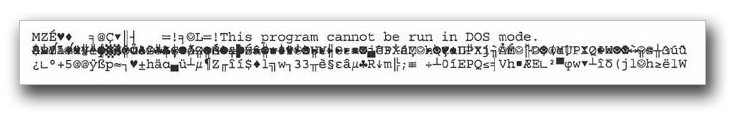

この症状により、ウイルスが印刷ジョブとして認識され、図1 のように自身を文字列としてプリンタによって印字される場合があります。

|

|

|

結果的に、プリンタサーバ上に作成されるファイルをトレンドマイクロ製品では不正プログラムとして検出してしまいますが、現時点で「TrendLabs(トレンドラボ)」による解析から得られた情報に基づくと、プリンタサーバにジョブを送信する動きは不正プログラムの作者としても意図したものではないと推測しています。

■過去にもあった「プリンタウイルス」

不正プログラムによってプリンタサーバにジョブが送信され、印刷が行われてしまう事例はこれが初めてではありません。Forward-Looking Threat Research の林憲明によると、2002年10月に確認した「WORM_BUGBEAR.A」も同様の例として挙げられます。「WORM_BUGBEAR.A」は、ユーザの PC に感染した後、自身のコピーを拡散させようとしますが、その 1つとしてネットワークプリンタにコピーを試みるとプリンタジョブのキューに入り、ワーム自身を文字列として印刷してしまいます。

■基本的な対策に加え、「意図しない動作」に敏感に

本事例において紹介した不正プログラムは当社の「ウイルスバスター」シリーズではすでに対応しているほか、各不正プログラムが接続する不正 Webサイトへの接続も「Webレピュテーション」によってブロックしています。しかし、対策製品の導入や適切な運用だけでなく、ユーザ一人ひとりが意図しない PC の動作を単なるエラーなどと見逃すのではなく、不正プログラムや外部の攻撃者からによるものと疑い、周囲へ情報を共有するクセを付けることが組織内における被害拡大の抑止力となります。製品面の対策状況についてあらためて見なおすとともに、ユーザへの教育や意識付けが徹底されているか、改めてご確認ください。