| 2011年12月19日、朝鮮民主主義人民共和国(北朝鮮)の最高指導者である金正日氏死去のニュースが世界を駆け巡りました。驚きを持って受け止められたこの一報に便乗し、サイバー犯罪者による攻撃が繰り返されています。 |

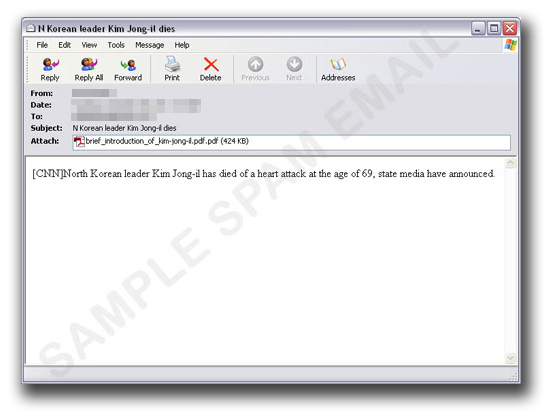

トレンドマイクロでは、金正日氏死去のニュースに便乗したとみられるスパムメールを確認しました(図1参照)。

|

|

|

|

CNN という実在する報道機関名をメール本文に組み込み、金正日氏死去のニュースを知らせる目的かのように pdfファイル(「TROJ_PIDIEF.EGQ」として検出)が送信されます。このファイルを開封すると、図2 のように金正日氏の写真を含む無害な pdfファイルが表示されますが、背後ではバックドア型不正プログラム「BKDR_FYNLOS.A」が作成されます。攻撃者が感染した PC を遠隔操作しようとしている意図が伺えます。

|

|

|

また、このメールとは別に、”Kim_Jong_il___s_death_affects_N._Korea___s_nuclear_programs.doc(金正日氏の死が北朝鮮の核兵器プログラムに影響を与える)” というファイル名のリッチテキストファイル(拡張子RTF)により、不正プログラムがメールで送信されているという事例も確認しています。このリッチテキストファイルは「TROJ_ARTIEF.AEBとして検出しますが、この不正プログラムは Microsoft製品の脆弱性「CVE-2010-3333」を利用して、バックドア型の不正なファイル(「BKDR_PCCLIEN.BQD」)を作成することを確認しています。この事例でも攻撃者が感染した端末を遠隔操作しようと意図していると推測されます。

世界的に衝撃を与えるような著名人の死や大規模な災害発生時には、そのニュースに便乗したサイバー犯罪が繰り返されています。「TrendLabs(トレンドラボ)」では、いち早く攻撃の兆候をつかみお客様に対策を提供するための取り組みを続けており、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を通じて不正プログラムやスパムメール対策を提供しています。

しかし、このようなユーザの興味・関心を逆手に取るソーシャルエンジニアリング手法は短期間のうちに急速に悪用される傾向にあり、特定の組織や個人を標的に送信される標的型のメールにも悪用される可能性があります。ご利用のOS/アプリケーションやセキュリティ製品を最新の状態で使用することはもちろん、不審なメールやファイルは開かない、という基本的ルールを改めて徹底ください。

【更新情報】

| 2011/12/20 | 20:00 |

さらなる解析の結果、「TROJ_PIDIEF.EGQ」は、Adobe Reader および Adobe Acrobat の脆弱性「CVE-2010-2883」および Adobe Flash Player の脆弱性「CVE 2011-0611」を利用していることが明らかになりました。最終的に作成されるファイルはバックドア型不正プログラムで、C&Cサーバに接続し、ファイルのダウンロードやアップロード、実行、そして、プロセスの停止などのコマンドを送受信します。トレンドマイクロ製品では「BKDR_FYNLOS.A」として検出します。

上述の脆弱性情報については、下記ページもご参照ください。 |